Sniffing در لغت به معنای بو کشیدن یا شنود است و در شبکه به Sniffer معروف هستند که به معنای نظارت و ضبط کلیه بستههای عبوری از شبکه بهمنظور آنالیز و عیبیابی ترافیک شبکه توسط سرپرست سیستم و شبکه انجام میشود. هکرها و مهاجمان از Sniffer ها برای بهدست آوردن اطلاعات حساس شبکه مثل اطلاعات حساب، رمز عبور و تمامی ترافیکهای موجود در شبکه استفاده میکنند.

این Sniffer ها بهصورت سختافزاری و نرمافزاری میتوانند در سیستم نصب شوند. پس دقت کنید شبکه خود را بهطوری راهاندازی و بهینه کنید که دسترسی به پورتها و سرویسهای حساس برای افرادی که لازم نیست باز نباشد و فرد مهاجم نتواند با قرار دادن Packet Sniffer در شبکه شما اطلاعات و پکت های حساستان را ردیابی کند و باعث ایجاد خطرهای جبرانناپذیری در شبکه سازمان یا شرکتتان شود. حالت Promiscuous Mode، حالتی است که هکرها Packet Sniffer خود را بر روی آن تنظیم میکنند. ابزارهایی چون Wireshark، Ettercap، BetterCAP، Tcpdump، WinDump نمونه از Sniffer است که میتوانید از آنها استفاده کنید. (با این مفاهیم و برخی از ابزارهای معرفیشده میتوانید در دورهی CEH آشنا شوید.)

تفاوت بین Sniffing و Spoofing

حمله شنود یا Sniffing بهعنوان یک Man-in-the–middle به هکر کمک میکند تا ترافیک و پکت های شبکه را با استفاده از Sniffer های گفتهشده آنالیز و ضبط کند اما در حمله جعل یا Spoofing هکر با جعل مک آدرس خود بهعنوان Gateway سبب میشود تا تمام بستههای خروجی از شبکه بهجای تحویل به Router با Access Point ابتدا به او تحویل داده شود و سپس توسط هکر مشخص میشود که چه روندی برای بسته پیش آید.

انواع Sniffing در شبکه

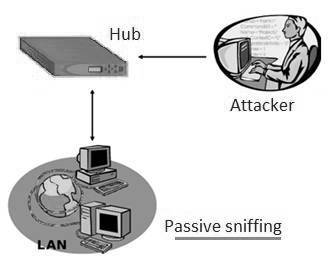

حالت Passive Sniffing

حالت Passive Sniffing، حالتی است که هکر نیازی به انجام هیچ کار و ترفندی برای دریافت اطلاعات از شبکه ندارد زیرا با استفاده از نقطهضعفی که در دستگاههایی مثل Hub وجود دارد. تمام پکت ها زمانی که به Hub میرسد بر روی تمامی پورتها قرار میگیرد و هکر بهسادگی میتوانند بدون عمل خاصی آنها را بهدست آورد. امروزه دستگاههای Hub در شبکه استفاده نمیشود، پس حالت Passive Sniffing منسوخشده است و کاربردی در هک ندارد.

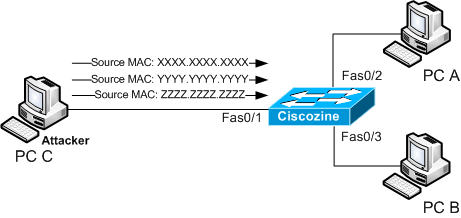

حالت Active Sniffing

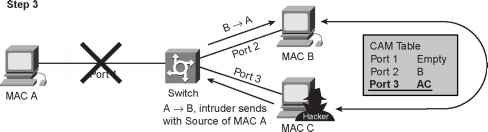

حالت Active Sniffing، حالتی است که برای شبکههای امروزی مثل Switch و Wireless مورداستفاده قرار میگیرد. زیرا در دستگاههای Switch به دلیل وجود بافر و Collision Domain درون هرکدام از پورتها، بسته بهصورت خاص برای همان مقصد ارسال میشود و تمامی دستگاههای متصل به Switch یا Wireless با استفاده از آدرس Mac-Address در جدول Mac-Address و CAM ذخیره میشود. پس برای اینکه بخواهیم شبکهی Switching مثل Hub را ایجاد کنیم باید این جداول را پرکرده تا ترافیک را برای همهی پورتها ارسال کند و هکر بهسادگی و راحتی بتواند بستههای موجود در شبکه را دریافت کند. (اطلاعات تکمیلی در این مورد را بهصورت کامل در دورهی CCNA بررسی میکنیم.)

برخی از پروتکل های تحت تأثیر حملات Sniffing

بهطورکلی امروزه تمامی پروتکلهایی که از رمزنگاری استفاده نمیکنند پیشنهاد نمیشوند زیرا با روشهای مختلفی قابل آسیبپذیری هستند. برخی از پروتکلهای تحت تأثیر حملات Sniffingعبارتاند از:

- ترافیکهای وب مثل پروتکل HTTP

- ترافیکهای ایمیل مثل پروتکل SMTP، POP3 و IMAP

- ترافیکهای اشتراک فایل مثل پروتکل TFTP، SMB

- ترافیکهای پیکربندی و پیدا سازی مثل پروتکل Telnet

- ترافیکهای تبدیل اسم به آدرس مثل پروتکل DNS

- ترافیکهای هنگام ارسال نام کاربری و پسورد به سمت دستگاهها و سرورها

- ترافیکهای مانیتورینگ شبکه مثل پروتکل SNMP

برخی از روشهای حمله Sniffing در شبکه

MAC flooding

تعداد بیشماری آدرس MAC را به سمت دستگاه Switch ارسال کنیم تا جداول Mac-Address و CAM پر شود و حمله Sniffing در شبکه اجرایی شود.

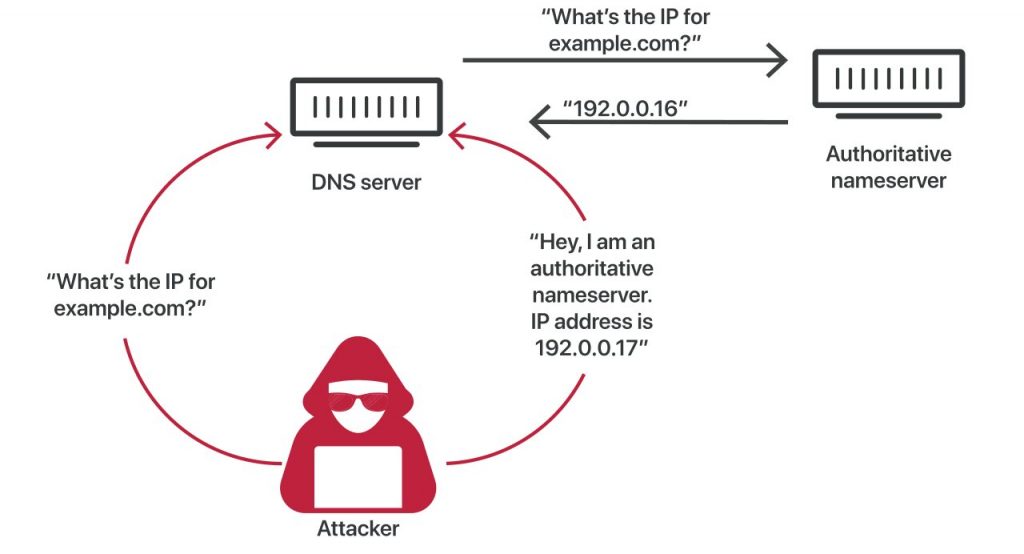

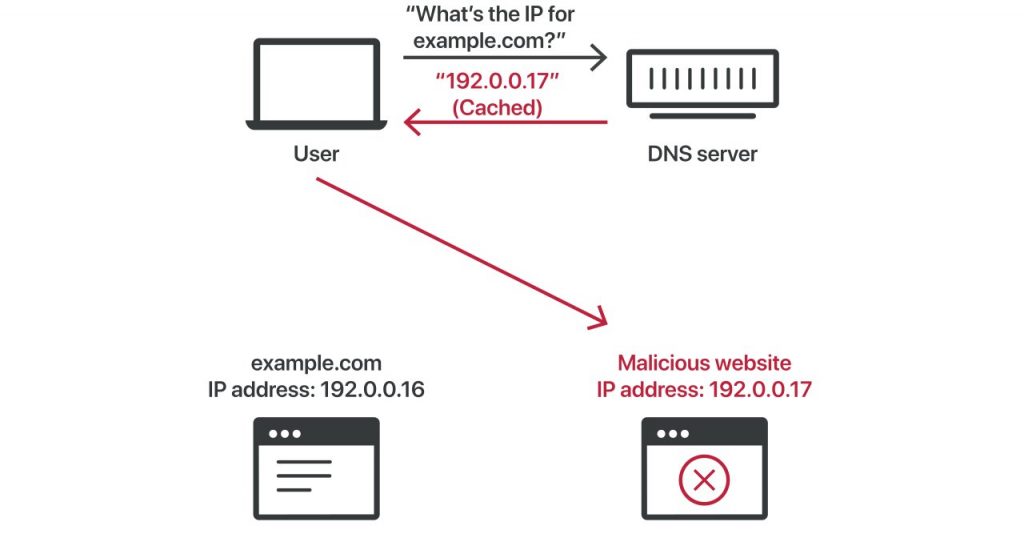

DNS cache poisoning

تغییر حافظه کش DNS سایت و ارسال درخواستها به سمت مقصدی که هکر مدنظر دارد، تا بتواند بستههای دریافتی از طرف شبکه را ابتدا آنالیز و ذخیره کند سپس آن را به سمت مقصد موردنظر ارسال کند.

MAC spoofing

هکر با استفاده از یک Sniffer تمام آدرسهای MAC موجود در شبکه را جمع آوری میکند سپس آدرس MAC خود را بهجای آنها لحاظ میکند به همین دلیل تمام ترافیکهای قربانی ابتدا بهدست هکر میرسد و سپس با اجازه هکر میتواند به مقصد اصلی رسد.

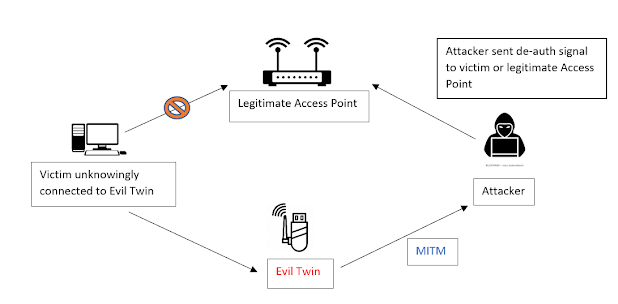

Evil Twin

هکر با استفاده از یک نرمافزار، DNS تنظیمشده بر روی سیستم قربانی را تغییر داده و آن را به DNS سروری که خودش راهاندازی کرده است متصل میکند و تمام درخواستهای DNS قربانی توسط آن سرور پاسخ داده میشود و بهراحتی میتواند ترافیکها و مسیرهای انتخابی خود را به وبسایت های موردنظرش تغییر دهد و به اهدافش برسد و عملیات Sniffing را در شبکه قربانی انجام دهد. عملکرد برخی از فیلترشکنها و افرادی که کمک میکنند تا آدرس سایتهای تحریم شده و فیلتر باز شود نیز به همین شکل است پس در انتخاب آنها دقت کنید و اطلاعات مهم و حساس خود را نیز مثل اطلاعات حساب کاربری و … وارد نکنید.

برترین ابزار و نرمافزارهای پیادهسازی حمله Sniffing در شبکه

Wireshark

وایرشارک نرم افزاری جایگزین Tcpdump می باشد که به عنوان یک تحلیل و ضبط کننده ترافیک و پکت های شبکه است.این نرم افزار در یک محیط گرافیکی (GUI) بر روی سیستم عامل های ویندوز و لینوکس با توزیع های مختلف نصب می شود. نرم افزار وایرشاک می تواند ترافیک و پکت های شبکه را براساس IP ، پروتکل و پارامترهای دیگر گروهبندی و انتخاب کند.

dSniff

dSniff ابزاری است که با کمک آن میتوان برای تجزیهوتحلیل شبکه و شنود رمز عبور از پروتکلهای مختلف شبکه مثل FTP، Telnet ، POP ، SMB، SNMP ، IMAP را با استفاده از Narf ، Mailsnarf ، Msgsnarf ، Urlsnarf و Webspy پیادهسازی کرد. این ابزار بر روی سیستم عاملهای سولاریس و لینوکس و Open BSD نصب میشود. حمله و عملیاتهای Arpspoof ، Dnsspoof و Macof را بهمنظور رهگیری ترافیک شبکه برای هکر آسان میکند.

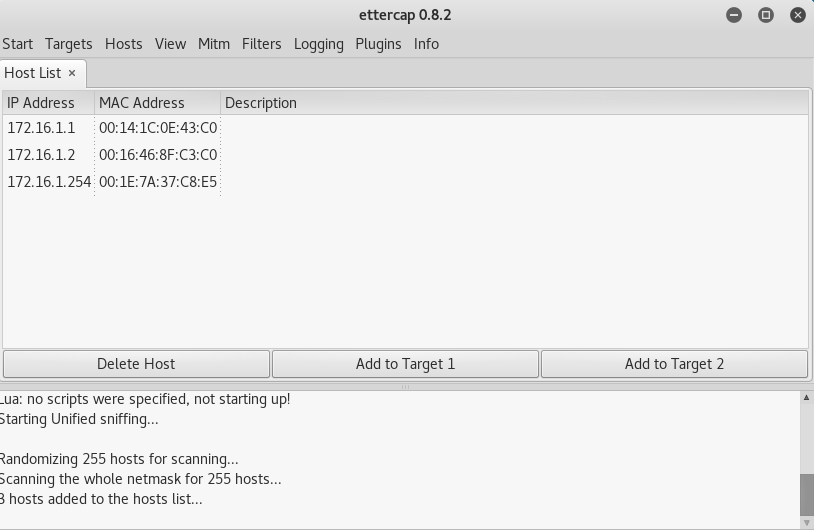

Ettercap

ابزار Ettercap، ابزاری است که حملات Man-in-the–middle را میتوان با آنها پیادهسازی کرد. این نرمافزار شناخت خوبی بر روی آسیبپذیری های پروتکلهای مختلف دارد و به هکرها برای آنالیز و شناسایی پکت و ترافیکهای شبکه کمک میکند.

NetworkMiner

NetworkMiner ابزار متنباز (Open-Source) میباشد که برای ابزارهای تجزیهوتحلیل فارنزیک شبکه (NFAT) است و بر روی سیستمعامل های عاملهای ویندوز، مک، لینوکس نصب میشود. این ابزار میتواند مانند دیگر نرمافزارها شبکه خود را آنالیز و ضبط کرد.

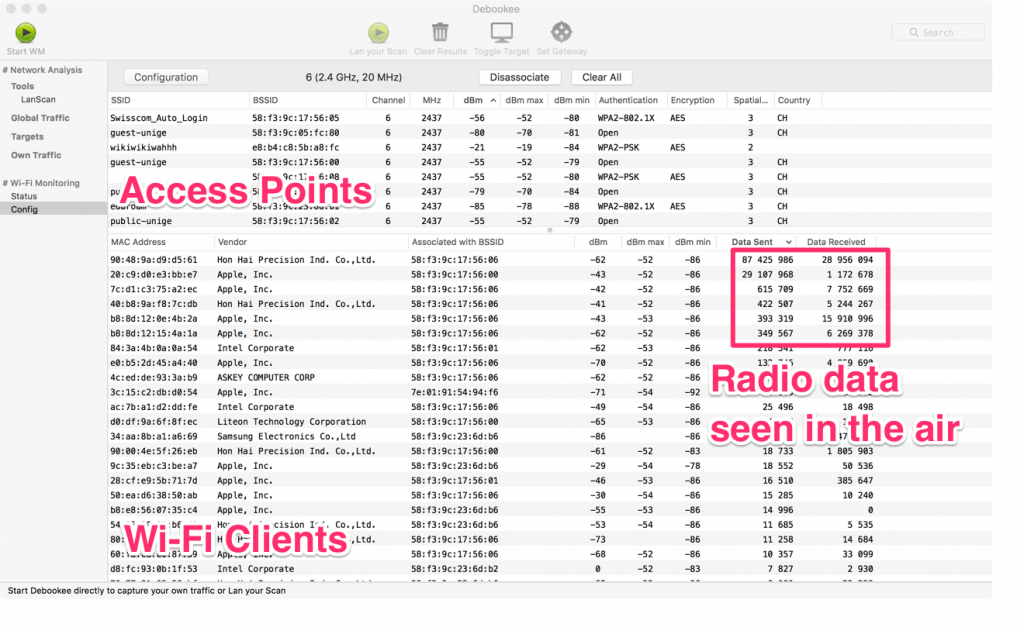

Debookee

ابزار Debookee یک ابزار پولی است که برای نظارت و تجزیهوتحلیل شبکه استفاده میشود. این ابزار اهمیتی به نوع دستگاه نمیدهد و میتواند ترافیک تمامی دستگاههایی که در شبکه وجود دارد را با استفاده از ماژولهای تجزیهوتحلیل شبکه، نظارت بر شبکهی وایرلس و رمزگشایی SSL / TLS رهگیری کند.

اقدامات لازم برای جلوگیری از حملات Sniffingدر شبکه

استفاده نکردن از Wi-Fi های رایگان

امروزه برای بحثهای بازاریابی و افزایش فروش، Wi-Fi های رایگانی در کافی شاپ، فرودگاه یا لابی هتلها برای جذب مشتری قرار میدهند، اما باید دقت کنید زمانی که شما به یک شبکهی عمومی و غیرقابل اطمینان متصل میشوید بهراحتی دسترسیهای لازم را به هکرها میدهید تا بتوانند به اطلاعات ارزشمندی مانند شماره کارت اعتباری، شمارهحساب بانکی، رمزهای عبور و سایر دادههای خصوصی دسترسی پیدا کند. پس مثل عموم افراد نباشید که از این خطر آگاهی دارند اما به دلیل رایگان بودن شبکهی Wi-Fi ترجیح میدهند از آن استفاده کنند.

رمزگذاری ترافیک و پکت های شبکه

همان طور که در برخی از پروتکلهای تحت تأثیر حملات Sniffing گفته شد برخی از پروتکلهای معروف شبکه ایمن نیستند و زمانی که از آنها استفاده شود باعث میشود که هکر بهراحتی به اهداف خود برسد پس تا جای ممکن در شبکه از پروتکلهای امن استفاده کنید و حتی اگر پروتکل امنی برای سناریو شما وجود نداشت سعی کنید از پروتکلهای دیگر مثل SSL برای امن کردن آن ترافیکها استفاده کنید زیرا کار را برای هکر سختتر میکند.

اسکن و نظارت بر شبکه

سرپرستان شبکه موظف هستند که بهطور مداوم شبکه خود را آنالیز کنند و ترافیکهای مشکوک در شبکه را شناسایی کرده و بر اساس چکلیست و نکات امنیتی و نکات امنیتی که در دورههای امنیت برای دستگاههای مختلف ارائهشده است مانع از انجام فعالیت آنها شوند. زیرا دستگاههای مختلف برای مثال سویچ و … را اگر به حالت عادی و بدون تنظیمات در شبکه قرار دهید کار میکند اما یک متخصص میتواند با استفاده از دورههای تخصصی مثل CCNA، CCNP و … آن را به بهترین شکل در شبکه قرار دهد و یا شما با استفاده از دورههای هکر قانونمند، میتوانید شبکهی امن را بهصورت قانونی برای خود و دیگران ایجاد نمایید.

ورود / ثبت نام

ورود / ثبت نام