نشانگر نفوذ “Indicator of Compromise”، یک قطعه از دادههای دیجیتالی است که نشان میدهد یک سیستم یا شبکه ممکن است مورد حمله قرار گرفته باشد. این نشانگرها به اطلاعات دیجیتالی کمک میکنند تا حرفهایهای امنیتی فعالیتهای مخرب یا تهدیدات امنیتی را شناسایی کنند، مانند نفوذ داده، تهدیدات داخلی یا حملات مالوئر. این نشانگرها میتوانند به صورت دستی توسط کارشناسان امنیتی جمعآوری شوند یا به صورت خودکار به عنوان بخشی از قابلیتهای نظارت سایبری سازمان جمعآوری شوند. این اطلاعات میتوانند به کاهش حملات در حال انجام یا رفع یک حادثه امنیتی موجود کمک کنند، همچنین ابزارهای هوشمندی را که فایلهای مشکوک را تشخیص میدهند و به کوارانتین میکنند، ایجاد کنند. با این حال، نظارت بر نشانگرهای نفوذ، واکنشی است که در برابر حملات انجام میشود، به این معنی که اگر یک سازمان نشانگری را پیدا کرد، تقریباً قطعی است که آنها قبلاً مورد حمله قرار گرفتهاند. با این حال، اگر حادثه در حال انجام باشد، شناسایی سریع یک نشانگر نفوذ میتواند به محدود کردن حملات در زمان زودتری از چرخه حمله کمک کند و در نتیجه، تأثیر آن روی کسب و کار را کاهش دهد.IOC ها می توانند شامل موارد زیر باشند:

- آدرس های IP، پورت ها، یا دامنه های مورد استفاده توسط مهاجمان

- کدهای مخرب یا الگوهای رفتاری مشکوک

- نام های پرونده ها یا سابقه فعالیت های غیرمعمول

IOC ها می توانند توسط تیم های امنیتی برای شناسایی و پاسخ به حملات سایبری استفاده شوند. آنها همچنین می توانند برای آموزش ابزارهای امنیتی و بهبود قابلیت های تشخیصی آنها استفاده شوند.

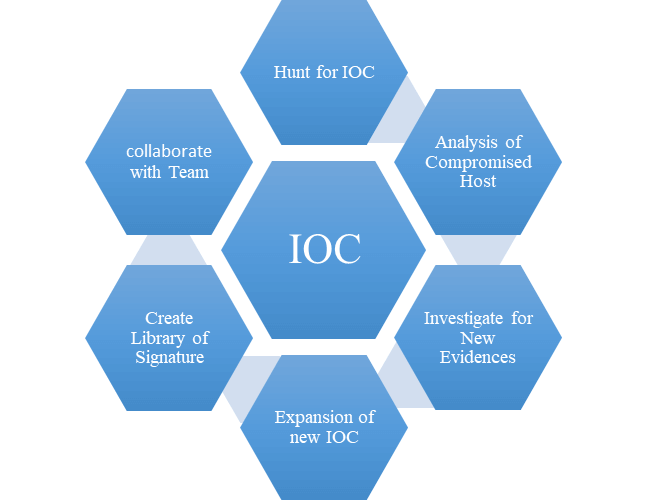

نحوه کار IoC به چه شکل میباشد؟

نحوه کار IoC به شرح زیر است:

- جمع آوری: IOC ها از منابع مختلفی جمع آوری می شوند، مانند گزارش های حوادث امنیتی، تحقیقات امنیتی، و ابزارهای جمع آوری IOC.

- تجزیه و تحلیل: IOC ها پس از جمع آوری، تجزیه و تحلیل می شوند تا از اعتبار آنها اطمینان حاصل شود.

- انتشار: IOC های معتبر در اختیار تیم های امنیتی قرار می گیرند.

- استفاده: تیم های امنیتی از IOC ها برای شناسایی حملات سایبری استفاده می کنند.

در ادامه، مراحل کار IoC را به طور مفصل توضیح می دهیم:

جمع آوری

IOC ها می توانند از منابع مختلفی جمع آوری شوند. برخی از منابع رایج جمع آوری IOC عبارتند از:

- گزارش های حوادث امنیتی: این گزارش ها اطلاعاتی در مورد حملات سایبری که در گذشته رخ داده اند را ارائه می دهند. تیم های امنیتی می توانند از این گزارش ها برای شناسایی IOC هایی که توسط مهاجمان استفاده شده اند استفاده کنند.

- تحقیقات امنیتی: این تحقیقات اطلاعاتی در مورد تکنیک ها و ابزارهای مورد استفاده توسط مهاجمان را ارائه می دهند. تیم های امنیتی می توانند از این تحقیقات برای شناسایی IOC هایی که احتمالاً توسط مهاجمان در آینده استفاده خواهند شد استفاده کنند.

- ابزارهای جمع آوری IOC: این ابزارها می توانند برای جمع آوری IOC از منابع مختلف استفاده شوند. به عنوان مثال، یک ابزار جمع آوری IOC می تواند برای جمع آوری آدرس های IP، پورت ها، یا دامنه هایی که توسط مهاجمان استفاده می شوند استفاده شود.

تجزیه و تحلیل

پس از جمع آوری IOC ها، باید از اعتبار آنها اطمینان حاصل شود. تیم های امنیتی می توانند از روش های مختلفی برای تجزیه و تحلیل IOC ها استفاده کنند، مانند:

- تحقیق دستی: تیم های امنیتی می توانند به صورت دستی IOC ها را بررسی کنند تا از اعتبار آنها اطمینان حاصل کنند.

- استفاده از ابزارهای تجزیه و تحلیل: ابزارهای تجزیه و تحلیل می توانند برای بررسی سریع و خودکار IOC ها استفاده شوند.

انتشار

IOC های معتبر در اختیار تیم های امنیتی قرار می گیرند. این IOC ها می توانند به صورت عمومی یا خصوصی منتشر شوند. انتشار عمومی IOC ها به تیم های امنیتی در سراسر جهان کمک می کند تا حملات سایبری را شناسایی کنند. انتشار خصوصی IOC ها به تیم های امنیتی یک سازمان کمک می کند تا حملات سایبری را در داخل سازمان خود شناسایی کنند.

استفاده

تیم های امنیتی از IOC ها برای شناسایی حملات سایبری استفاده می کنند. به عنوان مثال، یک تیم امنیتی می تواند از یک IOC برای شناسایی ترافیک شبکه مشکوک استفاده کند. اگر ترافیک شبکه مطابق با IOC باشد، تیم امنیتی می تواند فرض کند که یک حمله سایبری در حال انجام است.

انواع مختلف IOC شناسایی حملات سایبری

انواع مختلف IOC شناسایی حملات سایبری عبارتند از:

- IOC های شبکه: این IOC ها اطلاعاتی در مورد ترافیک شبکه، مانند آدرس های IP، پورت ها، یا دامنه های مورد استفاده توسط مهاجمان را ارائه می دهند. به عنوان مثال، یک IOC شبکه می تواند یک آدرس IP خاص باشد که توسط مهاجمان برای ارسال ترافیک مخرب استفاده می شود.

- IOC های سیستم: این IOC ها اطلاعاتی در مورد سیستم های آلوده، مانند کدهای مخرب یا الگوهای رفتاری مشکوک را ارائه می دهند. به عنوان مثال، یک IOC سیستم می تواند یک رشته کد مخرب خاص باشد که در یک سیستم آلوده یافت شده است.

- IOC های پرونده: این IOC ها اطلاعاتی در مورد پرونده های آلوده، مانند نام های پرونده ها یا سابقه فعالیت های غیرمعمول را ارائه می دهند. به عنوان مثال، یک IOC پرونده می تواند نام یک پرونده خاص باشد که حاوی کد مخرب است.

در ادامه، انواع مختلف IOC شناسایی حملات سایبری را به طور مفصل توضیح می دهیم:

IOC های شبکه

IOC های شبکه یکی از رایج ترین انواع IOC ها هستند. آنها می توانند برای شناسایی حملات سایبری که از طریق شبکه انجام می شوند استفاده شوند. به عنوان مثال، IOC های شبکه می توانند برای شناسایی ترافیک شبکه مشکوک، مانند ترافیک شبکه که حاوی کد مخرب است یا ترافیک شبکه که به یک مقصد غیرمعمول ارسال می شود، استفاده شوند.

IOC های سیستم

IOC های سیستم می توانند برای شناسایی حملات سایبری که از طریق سیستم های آلوده انجام می شوند استفاده شوند. به عنوان مثال، IOC های سیستم می توانند برای شناسایی کدهای مخرب، مانند تروجان ها یا ویروس ها، یا الگوهای رفتاری مشکوک، مانند تلاش های ناموفق برای دسترسی به سیستم، استفاده شوند.

IOC های پرونده

IOC های پرونده می توانند برای شناسایی حملات سایبری که از طریق پرونده های آلوده انجام می شوند استفاده شوند. به عنوان مثال، IOC های پرونده می توانند برای شناسایی پرونده های آلوده، مانند فایل های اجرایی یا اسناد مایکروسافت آفیس، یا سابقه فعالیت های غیرمعمول، مانند تلاش برای باز کردن یک پرونده آلوده، استفاده شوند.

انواع مختلف IOC جمع آوری شده از منابع رایج

انواع مختلف IOC جمع آوری شده از منابع رایج عبارتند از:

- گزارش های حوادث امنیتی: این گزارش ها اطلاعاتی در مورد حملات سایبری که در گذشته رخ داده اند را ارائه می دهند. IOC های جمع آوری شده از گزارش های حوادث امنیتی می توانند شامل آدرس های IP، پورت ها، یا دامنه هایی باشند که توسط مهاجمان استفاده شده اند، یا کدهای مخرب یا الگوهای رفتاری مشکوکی که در سیستم های آلوده یافت شده اند.

- تحقیقات امنیتی: این تحقیقات اطلاعاتی در مورد تکنیک ها و ابزارهای مورد استفاده توسط مهاجمان را ارائه می دهند. IOC های جمع آوری شده از تحقیقات امنیتی می توانند شامل آدرس های IP، پورت ها، یا دامنه هایی باشند که به احتمال زیاد توسط مهاجمان در آینده استفاده خواهند شد، یا کدهای مخرب یا الگوهای رفتاری مشکوکی که ممکن است توسط مهاجمان استفاده شوند.

- ابزارهای جمع آوری IOC: این ابزارها می توانند برای جمع آوری IOC از منابع مختلف استفاده شوند. به عنوان مثال، یک ابزار جمع آوری IOC می تواند برای جمع آوری آدرس های IP، پورت ها، یا دامنه هایی که توسط مهاجمان استفاده می شوند استفاده شود.

در ادامه، انواع مختلف IOC جمع آوری شده از منابع رایج را به طور مفصل توضیح می دهیم:

گزارش های حوادث امنیتی

گزارش های حوادث امنیتی یکی از منابع اصلی برای جمع آوری IOC ها هستند. این گزارش ها اطلاعاتی در مورد حملات سایبری که در گذشته رخ داده اند را ارائه می دهند. IOC های جمع آوری شده از گزارش های حوادث امنیتی می توانند شامل آدرس های IP، پورت ها، یا دامنه هایی باشند که توسط مهاجمان استفاده شده اند، یا کدهای مخرب یا الگوهای رفتاری مشکوکی که در سیستم های آلوده یافت شده اند.

به عنوان مثال، یک گزارش حادثه امنیتی ممکن است حاوی اطلاعات زیر باشد:

- آدرس IP مهاجم

- پورت مورد استفاده توسط مهاجم

- دامنه مورد استفاده توسط مهاجم

- کد مخرب استفاده شده توسط مهاجم

- الگوهای رفتاری مشکوک مشاهده شده در سیستم آلوده

این اطلاعات می توانند برای شناسایی حملات سایبری آینده استفاده شوند.

تحقیقات امنیتی

تحقیقات امنیتی نیز می توانند منبعی برای جمع آوری IOC ها باشند. این تحقیقات اطلاعاتی در مورد تکنیک ها و ابزارهای مورد استفاده توسط مهاجمان را ارائه می دهند. IOC های جمع آوری شده از تحقیقات امنیتی می توانند شامل آدرس های IP، پورت ها، یا دامنه هایی باشند که به احتمال زیاد توسط مهاجمان در آینده استفاده خواهند شد، یا کدهای مخرب یا الگوهای رفتاری مشکوکی که ممکن است توسط مهاجمان استفاده شوند.

به عنوان مثال، یک تحقیق امنیتی ممکن است حاوی اطلاعات زیر باشد:

- تکنیک های جدیدی که توسط مهاجمان استفاده می شوند

- ابزارهای جدیدی که توسط مهاجمان استفاده می شوند

- کدهای مخرب جدیدی که توسط مهاجمان استفاده می شوند

این اطلاعات می توانند برای آموزش ابزارهای امنیتی و بهبود قابلیت های تشخیصی آنها استفاده شوند.

ابزارهای جمع آوری IOC

ابزارهای جمع آوری IOC می توانند برای جمع آوری IOC از منابع مختلف استفاده شوند. این ابزارها می توانند برای جمع آوری آدرس های IP، پورت ها، یا دامنه هایی که توسط مهاجمان استفاده می شوند، یا کدهای مخرب یا الگوهای رفتاری مشکوکی که در سیستم های آلوده یافت می شوند، استفاده شوند.

به عنوان مثال، یک ابزار جمع آوری IOC ممکن است بتواند:

- ترافیک شبکه را اسکن کند و آدرس های IP، پورت ها، یا دامنه هایی را که توسط مهاجمان استفاده می شوند شناسایی کند.

- سیستم ها را اسکن کند و کدهای مخرب یا الگوهای رفتاری مشکوکی را که در سیستم های آلوده یافت می شوند شناسایی کند.

این ابزارها می توانند برای جمع آوری IOC به صورت دستی یا خودکار استفاده شوند.

ارهایی چون Malware های مرتبط را بهدست آورند.

مثالهایی از IoCs

در اینجا چند مثال از IoCs آورده شده است:

IOC های شبکه

- آدرس IP: یک آدرس IP خاص که توسط مهاجمان برای ارسال ترافیک مخرب استفاده می شود. به عنوان مثال، یک آدرس IP خاص که توسط یک تروجان معروف استفاده می شود، می تواند یک IOC شبکه باشد.

- پورت: یک پورت خاص که توسط مهاجمان برای ارسال ترافیک مخرب استفاده می شود. به عنوان مثال، یک پورت خاص که توسط یک بدافزار معروف استفاده می شود، می تواند یک IOC شبکه باشد.

- دامنه: یک دامنه خاص که توسط مهاجمان برای ارسال ترافیک مخرب استفاده می شود. به عنوان مثال، یک دامنه خاص که توسط یک هکر معروف استفاده می شود، می تواند یک IOC شبکه باشد.

IOC های سیستم

- نام فایل: نام یک فایل خاص که حاوی کد مخرب است. به عنوان مثال، نام یک فایل خاص که توسط یک تروجان معروف استفاده می شود، می تواند یک IOC سیستم باشد.

- شناسه فرآیند: شناسه فرآیند یک فرآیند خاص که حاوی کد مخرب است. به عنوان مثال، شناسه فرآیند یک فرآیند خاص که توسط یک هکر معروف استفاده می شود، می تواند یک IOC سیستم باشد.

- خطای سیستم: یک خطای سیستم خاص که نشان دهنده فعالیت مخرب است. به عنوان مثال، یک خطای سیستم خاص که توسط یک بدافزار معروف ایجاد می شود، می تواند یک IOC سیستم باشد.

IOC های پرونده

- محتوای پرونده: محتوای یک پرونده خاص که حاوی کد مخرب است. به عنوان مثال، محتوای یک پرونده خاص که توسط یک تروجان معروف استفاده می شود، می تواند یک IOC پرونده باشد.

- امضای دیجیتال: امضای دیجیتال یک پرونده خاص که نشان دهنده فعالیت مخرب است. به عنوان مثال، امضای دیجیتال یک پرونده خاص که توسط یک هکر معروف ایجاد می شود، می تواند یک IOC پرونده باشد.

- فرمت پرونده: فرمت یک پرونده خاص که نشان دهنده فعالیت مخرب است. به عنوان مثال، فرمت یک پرونده خاص که توسط یک بدافزار معروف استفاده می شود، می تواند یک IOC پرونده باشد.

دیگر مثالهایی IoCs عبارتند از:

- ترافیک شبکه خروجی نامعمول: ترافیک خروجی از شبکه، نشانگری است که تیم IT برای شناسایی مسائل پتانسیلی استفاده میکند. اگر الگوهای ترافیک خروجی به طور مشکوکی نامعمول باشند، تیم IT میتواند به آن دقت کند و بررسی کند که آیا چیزی نادرست است. این ترافیک از داخل شبکه شروع میشود و اغلب آسانترین برای نظارت است. اگر در زمان مناسب اقدامات لازم انجام شود، میتواند برای متوقف کردن بسیاری از انواع تهدیدات مفید باشد.

- نامنظمیهای جغرافیایی: اگر تلاشهای ورود به سیستم از کشورهایی با که سازمان شما به طور معمول با آنها کار نمیکند، انجام شود، این میتواند نشانهای از یک تهدید امنیتی پتانسیلی باشد. این میتواند شواهدی از یک هکر در کشور دیگری که سعی در ورود به سیستم دارد، باشد.

- نامنظمیهای در فعالیت حساب کاربری خاص: حسابهای کاربری خاص، معمولاً دسترسی به بخشهای خاص یا حساس شبکه یا برنامهها را دارند. بنابراین، اگر نامنظمیهایی مشاهده شود، میتواند به تیم IT کمک کند تا در مراحل اولیه یک حمله را شناسایی کند، پتانسیلی قبل از اینکه آسیب جدی ایجاد کند. این نامنظمیها میتوانند شامل تلاش برای افزایش دسترسی به یک حساب خاص یا استفاده از آن برای دسترسی به دیگران با دسترسی بیشتر باشند.

- تغییرات در فایلهای رجیستری: تغییرات در فایلهای رجیستری میتواند نشانگری از یک حمله باشد. این تغییرات میتوانند شامل ایجاد یک کلید رجیستری جدید، تغییر مقدار یک کلید رجیستری موجود و یا حذف یک کلید

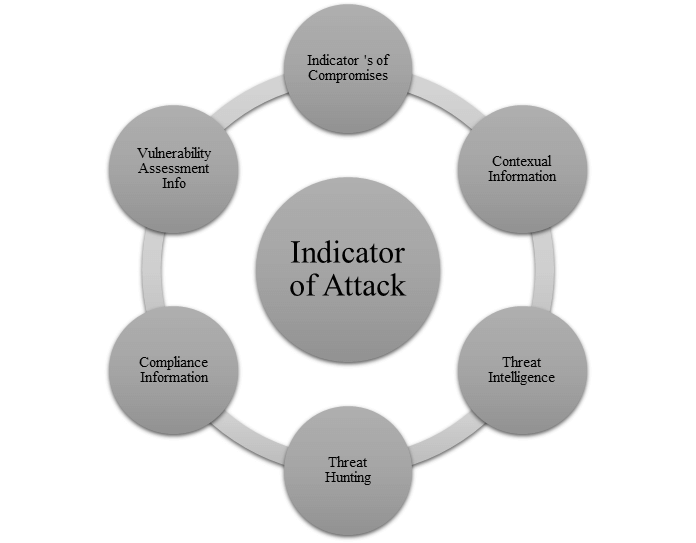

تفاوت بین Indicator of Compromises (IoCs) و Indicators of Attack (IoAs)

شاخص حمله (Indicator of Attack) به Indicators of Compromise (IoCs) مربوط است زیرابه تیم امنیت اطلاعات کمک میکند تا رخداد یا رویداد امنیتی را ارزیابی کنند. برخلاف IOC ها، IOA ها بهصورت پیشفرض فعال هستند و بر شناسایی یک حمله سایبری که در حال انجام است تمرکز میکنند و میتوانند انگیزهی هکر را کشف کنند، درحالیکه یک IOC فقط به سازمان و شرکت کمک میکند تا وقایع رخداده را درک کند.

نمونههایی از Indicators of Attack (IoAs)

نمونههایی از Indicators of Attack (IoAs) را بهصورت تیتر وار مطرح میکنیم تا با فعالیتهایی که Indicators of Attack (IoAs) انجام میدهد آشنا شوید:

- Advance Persistence Threats

- Remote Command Execution

- DNS Tunneling

- Fast Flux DNS

- Beaconing Attempt

- Post Scanning

- Communication to Command and Control

- Remote Code Execution

- CnC Heartbeat Detection

- Watering Hole Attack

- Data Ex-filtration

ورود / ثبت نام

ورود / ثبت نام