مدیریت پچ (Patch Management) یکی از حیاتیترین و بنیادیترین عملکردهای امنیت سایبری (Cybersecurity) و مدیریت سیستمهای فناوری اطلاعات (IT Systems Management) در هر سازمانی است. سازمانها در هر اندازهای، از کسبوکارهای کوچک (SMBs) تا شرکتهای بزرگ (Large Enterprises)، در معرض خطر آسیبپذیریهای پچنشده (Unpatched Vulnerabilities) هستند که امنیت آنها را به خطر میاندازد.

توسعهدهندگان نرمافزار به صورت دورهای محصولات خود را بررسی کرده و «پچها» (Patches) یا بهروزرسانیهایی را برای اصلاح هرگونه باگ (Bugs) یا نقص منتشر میکنند. زمانی که پچها مکرراً منتشر میشوند، ردیابی و اعمال آنها دشوار میشود. مدیریت پچ فرآیندی ساختاریافته است که برای حفظ عملکرد روان سیستمها، به کارگیری بهروزرسانیهای نرمافزاری و سازماندهی آنها برای به حداقل رساندن ریسک (Risk) و محافظت از زیرساخت (Infrastructure) در برابر تهدیدات طراحی شده است.

مدیریت پچ (Patch Management) چیست؟

مدیریت پچ به فرآیند شناسایی، کسب، آزمایش، استقرار (Deploy) و نصب بهروزرسانیهای نرمافزاری (Patches) بر روی سیستمهای یک سازمان اطلاق میشود. این پچها بهروزرسانیهایی هستند که توسط فروشندگان (Vendors) برای نرمافزارها، سیستمعاملها (Operating Systems) و دستگاهها ارائه میشوند.

هدف این بهروزرسانیها چندین جنبه را پوشش میدهد:

- رفع امنیتی (Security Vulnerabilities): پچها برای اصلاح نقاط ضعف امنیتی حیاتی هستند.

- اصلاح باگها: پچها میتوانند خطاهای نرمافزاری را که باعث خرابی (Crashes) یا عملکرد غیرمنتظره میشوند، برطرف کنند.

- بهبود عملکرد و افزودن ویژگیها: پچها اغلب شامل بهبودهای عملکردی یا معرفی ویژگیهای جدید (Feature Updates) هستند.

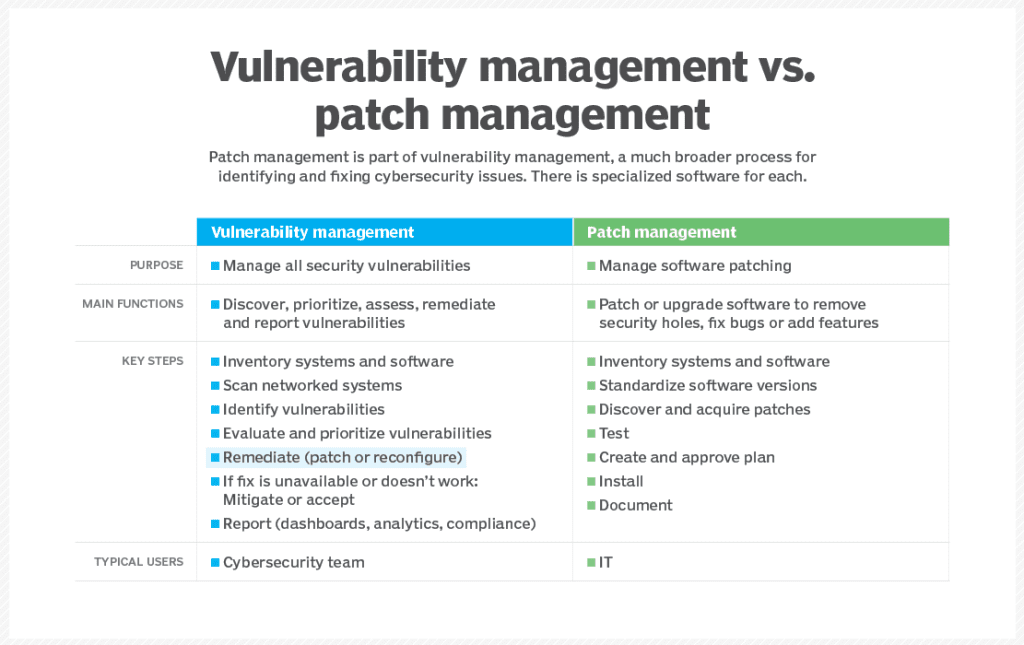

تفاوت مدیریت پچ و مدیریت آسیبپذیری (Vulnerability Management)

مدیریت پچ و مدیریت آسیبپذیری مفاهیم مرتبطی هستند، اما یکسان نیستند.

| Patch Management (مدیریت پچ) | Vulnerability Management (مدیریت آسیبپذیری) |

|---|---|

| زیرمجموعهای از مدیریت آسیبپذیری است. | رویکردی جامع برای مدیریت ریسک سایبری است. |

| صرفاً بر آسیبپذیریهای فنی تمرکز دارد که میتوانند از طریق بهروزرسانیهای نرمافزاری حل شوند. | شامل شناسایی، ارزیابی (Quantifying)، اولویتبندی، اصلاح (Remediating) و گزارشدهی تمام خطرات، از جمله کد ناامن (Insecure Code)، سیاستهای ضعیف رمز عبور (Weak Password Policy) و حتی امنیت فیزیکی، است. |

در فرآیند مدیریت آسیبپذیری، پس از شناسایی یک آسیبپذیری، یکی از این سه گزینه ممکن است انتخاب شود:

- نصب پچ (Install a Patch) برای رفع دائمی مشکل.

- اعمال کنترلهای جبرانی (Compensating Controls) برای کاهش ریسک تا زمانی که پچ در دسترس قرار گیرد.

- پذیرش ریسک (Accept the Risk) و عدم انجام هیچ کاری.

چرا مدیریت پچ (Patch Management) مهم است؟

مدیریت پچ به عنوان یک خط دفاعی اولیه (Frontline Defense) در برابر تهدیدات نوظهور عمل میکند. بدون پچگذاری منظم، سیستمها در برابر بهرهبرداری (Exploitation) توسط مجرمان سایبری آسیبپذیر باقی میمانند. برای مثال، گزارش شده است که آسیبپذیریهای پچنشده عامل تخمیناً ۳۰ تا ۶۰ درصد از کل نقضهای امنیتی در سطح جهانی هستند.

مزایای کلیدی پیادهسازی یک برنامه مدیریت پچ موثر عبارتند از:

۱. تقویت امنیت (Enhanced Security)

پچها شکافهای امنیتی را میبندند و ریسک نقض داده (Data Breach)، آلوده شدن به بدافزار (Malware) و باجافزار (Ransomware) را به شدت کاهش میدهند. سازمانهایی که بهموقع پچگذاری میکنند، میتوانند سطح حمله (Attack Surface) خود را کاهش دهند.

۲. انطباق ساده با مقررات (Streamlined Regulatory Compliance)

بسیاری از صنایع، از جمله بخشهای مالی (Finance)، دولتی (Government) و مراقبتهای بهداشتی (Healthcare)، دارای الزامات قانونی سختگیرانهای هستند. مقرراتی مانند (GDPR)، (HIPAA) و (PCI DSS) شرکتها را ملزم به اجرای بهروزرسانیهای منظم برای محافظت از دادههای حساس میکنند. یک استراتژی مدیریت پچ مستندشده، سازمان را قادر میسازد تا انطباق خود را در زمان حسابرسی (Audits) اثبات کند.

۳. بهبود آپتایم (Uptime) و عملکرد سیستم

پچهای منظم از سیستمها در برابر خرابیهای غیرمنتظره ناشی از باگها یا آسیبپذیریهای اکسپلویتشده (Exploited Vulnerabilities) محافظت میکنند. این امر پایداری (Stability) و عملکرد (Performance) داراییهای فناوری اطلاعات (IT Assets) را تضمین میکند و (Downtime) را به حداقل میرساند.

۴. کاهش هزینهها (Lower Costs)

پچگذاری پیشگیرانه (Preventative Patching) در مقایسه با هزینههای سنگین مرتبط با بازیابی پس از نقض امنیتی (Breach Recovery)، تعمیرات اضطراری و جریمههای عدم انطباق، مقرون به صرفهتر است.

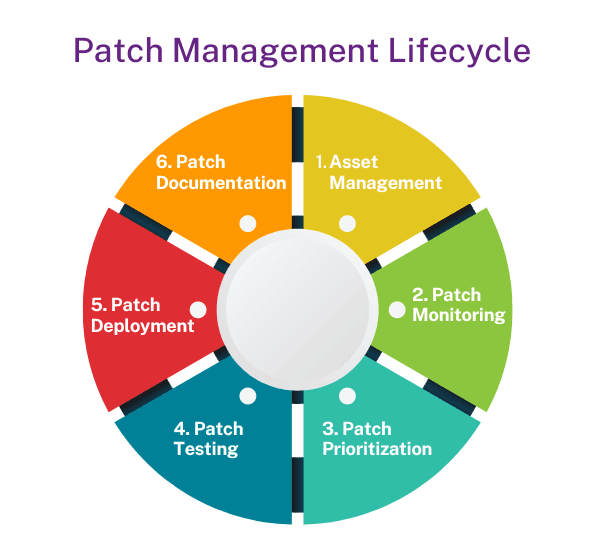

چرخه حیات مدیریت پچ (Patch Management Lifecycle)

مدیریت پچ یک فرآیند تکراری و مداوم است که شامل مراحل ساختاریافتهای است:

۱. موجودیبرداری و مدیریت دارایی (Asset Inventory and Management)

اساس مدیریت پچ موثر، داشتن دید (Visibility) جامع و بهروز از تمام داراییهای فناوری اطلاعات است. این موجودی (Inventory) باید شامل تمام سختافزارها، نرمافزارها، سیستمعاملها (OS)، برنامههای کاربردی (Applications)، دستگاههای شبکه (Network Devices) و حتی خدمات ابری (Cloud Services) باشد. بدون این اطلاعات پایه، ممکن است سیستمهای مهمی از فرآیند پچگذاری جا بمانند.

۲. شناسایی پچ و پایش (Patch Identification and Monitoring)

پس از شناسایی داراییها، تیمها باید به طور فعال انتشار پچهای جدید را پایش کنند. این کار از طریق:

- ردیابی زمانبندی انتشار فروشندگان (Vendor Release Schedules).

- مانیتورینگ بولتنهای امنیتی (Security Bulletins).

- ارزیابی فیدهای اطلاعات آسیبپذیری (Vulnerability Intelligence Feeds) مانند (CVE).

انجام میشود. این پایش به تیمها امکان میدهد تا به سرعت به آسیبپذیریهای جدید واکنش نشان دهند.

۳. اولویتبندی مبتنی بر ریسک (Risk-Based Prioritization)

با توجه به حجم بالای پچهای منتشر شده، اولویتبندی (Prioritization) حیاتی است. همه پچها فوریت یکسانی ندارند. اولویتبندی باید بر اساس معیارهای زیر باشد:

- امتیاز شدت آسیبپذیری (CVSS Score): میزان ریسک ذاتی آسیبپذیری (مانند امتیاز ۹.۰-۱۰.۰ برای Critical).

- وجود اکسپلویت فعال (Active Exploits in the Wild): آسیبپذیریهایی که در حال حاضر مورد سوءاستفاده (Exploitation) قرار میگیرند، نیازمند اقدام فوری هستند.

- اهمیت کسبوکار سیستم: سیستمهایی که برای عملیات حیاتی کسبوکار (Business-critical Operations) ضروری هستند، باید قبل از سیستمهای کماهمیت پچ شوند.

۴. آزمایش و اعتبارسنجی پچ (Patch Testing and Validation)

قبل از استقرار گسترده، پچها باید در یک محیط کنترلشده (Controlled Environment) یا محیط تست (Test Environment) که محیط عملیاتی (Production Environment) را شبیهسازی میکند، آزمایش شوند. هدف آزمایش، تأیید سازگاری (Compatibility Verification) پچ با زیرساخت موجود و اطمینان از عدم ایجاد باگهای جدید یا خرابی سیستم است. ایجاد یک برنامه بازیابی و بازگشت به حالت قبل (Recovery & Rollback Plan) در صورت شکست پچ، ضروری است.

۵. استقرار پچ (Patch Deployment)

استقرار پچ میتواند به صورت دستی یا خودکار (Automatically) انجام شود. استفاده از ابزارهای خودکارسازی (Automation Tools) برای اجرای پچها در زمانهای برنامهریزی شده و کاهش خطای انسانی توصیه میشود. بسیاری از سازمانها استقرار را با رولاوت مرحلهای (Staged Rollout) شروع میکنند؛ ابتدا پچ را روی سیستمهای کمریسکتر اعمال کرده و سپس به تدریج آن را گسترش میدهند. زمانبندی باید با «پنجرههای نگهداری» (Maintenance Windows) هماهنگ شود تا اختلال در عملیات روزانه به حداقل برسد.

۶. نظارت، تأیید و مستندسازی (Monitoring, Verification, and Documentation)

پس از استقرار، تیمها باید تأیید کنند که پچ با موفقیت نصب شده و سیستمها طبق انتظار عمل میکنند (Verification). مستندسازی کامل، شامل تاریخ استقرار، سیستمهای هدف و نتایج تأیید، برای اهداف انطباق (Compliance) و ممیزی (Audit) ضروری است.

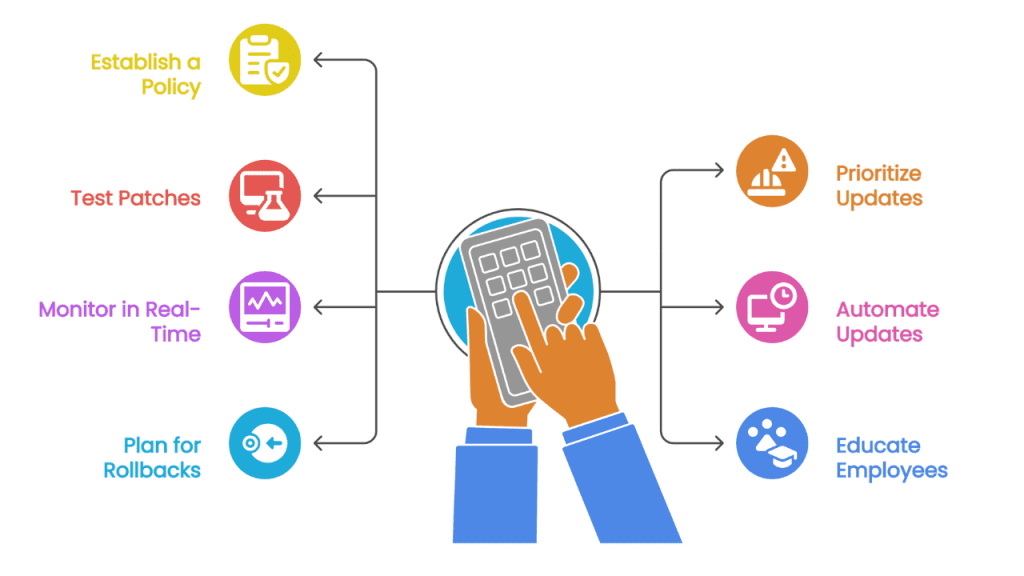

بهترین شیوهها (Best Practices) برای مدیریت پچ

برای کارآمدسازی فرآیند مدیریت پچ، کاهش ریسکها و حفظ امنیت محیطهای فناوری اطلاعات، اجرای بهترین شیوههای زیر توصیه میشود:

۱. تدوین خطمشی مدیریت پچ (Patch Management Policy)

داشتن یک خطمشی رسمی و مدون، نحوه مدیریت پچها را استاندارد میکند. این خطمشی باید:

- دامنه (Scope) و اهداف را به روشنی تعریف کند.

- نقشها و مسئولیتهای (Roles and Responsibilities) تیمهای مختلف (Security, IT Operations, Application Owners) را مشخص نماید.

- توافقنامههای سطح خدمات (SLAs) مبتنی بر ریسک و زمانبندیها را برای انواع آسیبپذیریها تعیین کند (به عنوان مثال، ۲۴ تا ۷۲ ساعت برای Critical).

- رویههای مدیریت استثنا (Exception Management) را برای مواردی که پچها نمیتوانند فوراً اعمال شوند، تعریف کند.

۲. خودکارسازی (Automation) در اولویت قرار گیرد

خودکارسازی فرآیند پچگذاری، از شناسایی و دانلود تا استقرار و تأیید، کارایی را به شدت افزایش میدهد و خطر خطای انسانی (Human Error) را کاهش میدهد. ابزارهای مدیریت پچ خودکار میتوانند پچها را به صورت مداوم و بهموقع اعمال کنند.

۳. پچهای شخص ثالث (Third-Party Patches) را نادیده نگیرید

بسیاری از سازمانها بر پچگذاری سیستمعامل (OS Patching) تمرکز میکنند اما در مورد برنامههای کاربردی شخص ثالث کمتوجه هستند. آسیبپذیریهای نرمافزار شخص ثالث به طور فزایندهای به بردار حمله (Attack Vector) رایجی برای حملات سایبری تبدیل شدهاند.

۴. یک محیط تست واقعبینانه طراحی کنید

از آنجایی که پچهای ناسازگار میتوانند خرابیهای سیستم (System Outages) ایجاد کنند، آزمایش پچها در یک محیط تست (Test Environment) که زیرساخت عملیاتی (Production Infrastructure) را به دقت شبیهسازی میکند، یک باید است.

۵. ردیابی مستمر و حسابرسی (Continuous Tracking and Auditing)

ممیزی (Audit) منظم پچها به شناسایی پچهای از دست رفته یا ناموفق کمک میکند و اطمینان میدهد که تمام سیستمها بهروز هستند. همچنین، پایش مستمر به سازمان این امکان را میدهد که کارایی فرآیند پچگذاری خود را اندازهگیری کرده و آن را بهبود بخشد.

نتیجهگیری

مدیریت پچ یک جزء اساسی در استراتژی جامع مدیریت آسیبپذیری (Vulnerability Management) است. با توجه به اینکه حملات سایبری به طور فزایندهای سیستمهای پچنشده را هدف قرار میدهند، سازمانهایی که مدیریت پچ را در اولویت قرار میدهند و از ابزارهای خودکارسازی (Automation Tools) استفاده میکنند، میتوانند به طور موثری ریسک را کاهش داده، از انطباق (Compliance) اطمینان حاصل کنند و وضعیت امنیتی کلی (Overall Security Posture) خود را تقویت نمایند. تأخیر در استقرار پچها، حتی برای یک روز، میتواند سازمان را در معرض خطر بزرگتری قرار دهد.

ورود / ثبت نام

ورود / ثبت نام