در دنیای پیچیده و همواره در حال تحول امنیت سایبری، درک عمیق از نحوه عملکرد مهاجمان، نیمی از نبرد است. با پیشرفت تهدیدات سایبری و هدفمندتر شدن حملات، نیاز به رویکردی ساختاریافته برای پیگیری، نقشهبرداری و خنثیسازی آنها بیش از پیش حیاتی شده است. چارچوب MITRE ATT&CK پاسخی به این نیاز است و یک سیستم دفاعی جامع در برابر تاکتیکهای مهاجمان در اختیار متخصصان امنیت قرار میدهد.

چارچوب MITRE ATT&CK چیست؟

MITRE ATT&CK که مخفف Adversarial Tactics, Techniques, and Common Knowledge (تاکتیکها، تکنیکها و دانش مشترک مهاجمان) است، یک پایگاه دانش جامع و قابل دسترسی عمومی از رفتارهای مهاجمان بر اساس مشاهدات دنیای واقعی است. این چارچوب، رفتار مهاجمان سایبری را در طول چرخه حیات حمله دستهبندی میکند. ATT&CK توسط سازمان MITRE نگهداری میشود و از مشاهدات واقعی عملیاتهای مهاجمان سرچشمه میگیرد.

بر خلاف شاخصهای سنتی سازش (IOCs) که بر نقاط پایانی یا آرتیفکتها تمرکز دارند، ATT&CK بر الگوهای رفتاری مهاجمان – یعنی “چگونگی” انجام کارها توسط مهاجمان، نه صرفاً آنچه از خود بر جای میگذارند – تأکید دارد. این رویکرد به مدافعان امکان میدهد تا راهکارهای کشف مقاوم و با درک زمینهای ایجاد کنند که به راحتی با تغییر ابزارها یا زیرساختها توسط مهاجمان دور زده نشود.

سه جنبه کلیدی چارچوب ATT&CK

- دیدگاه مهاجم: برخلاف مدلهای سنتی دفاعمحور، ATT&CK بر درک طرز فکر و تاکتیکهای مهاجم تأکید دارد.

- واژگان استاندارد: این چارچوب یک زبان مشترک برای توصیف تهدیدات ارائه میدهد که همکاری بین تیمهای مختلف را آسانتر میکند.

- تمرکز پسا-نفوذ: در حالی که بیشتر مدلهای امنیتی بر جلوگیری از نفوذ تمرکز دارند، ATT&CK تاکتیکها و تکنیکهایی را که مهاجمان پس از دسترسی به کار میبرند، نقشهبرداری میکند. (توجه داشته باشید که بخشی از رفتارهای پیش از نفوذ نیز در ماتریس Enterprise ادغام شده است).

ATT&CK به سازمانها قدرت میدهد تا به صورت فعالانه به شکار تهدید بپردازند، دفاعیات خود را بهینهسازی کنند و پاسخ به حوادث را در برابر الگوهای حمله واقعی آزمایش کنند.

تاکتیکها، تکنیکها، و رویهها (TTPs)

ATT&CK رفتار مهاجمان را به سه سطح سلسلهمراتبی تجزیه میکند:

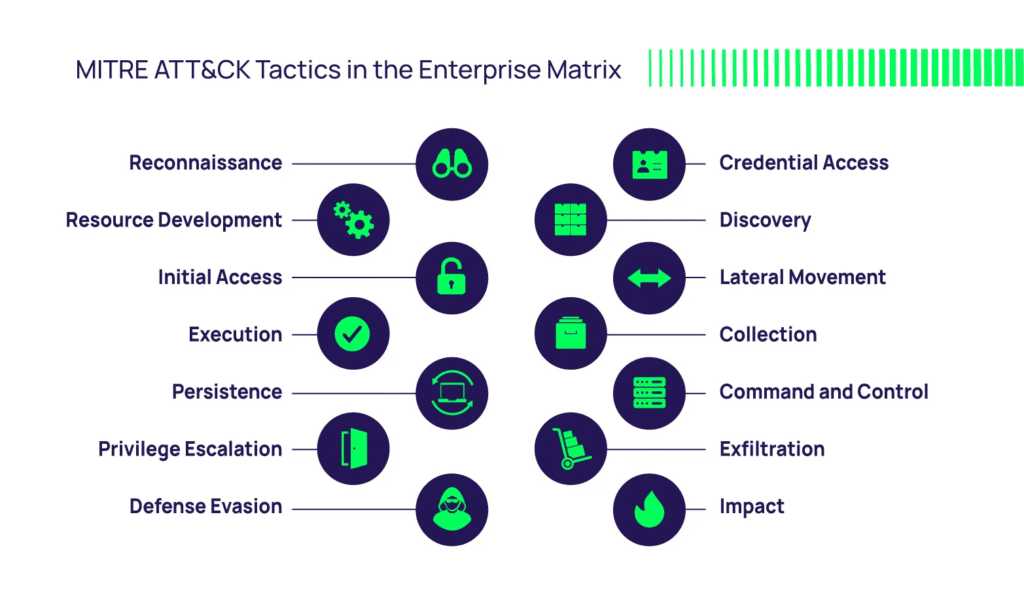

- تاکتیکها (Tactics): “چرا” – هدف مهاجم (مثلاً دسترسی به اعتبارنامهها – Credential Access). تاکتیکها اهداف فنی مهاجم هستند و دلیل انجام یک عمل توسط آنها را مشخص میکنند. آنها مراحل گسستهای از حمله را تعریف میکنند.

- تکنیکها (Techniques): “چگونه” – یک روش خاص برای دستیابی به یک تاکتیک. تکنیکها رفتارهای خاص مهاجم هستند که برای رسیدن به هدف استفاده میشوند.

- زیرتکنیکها (Sub-techniques): یک گونه گرانولارتر و دقیقتر از یک تکنیک. آنها پیادهسازی خاصی از یک تکنیک را با جزئیات بیشتر شرح میدهند.

“دانش مشترک” (Common Knowledge) در ATT&CK به مستندسازی استفاده از تاکتیکها و تکنیکها توسط مهاجمان اشاره دارد که اساساً همان مستندسازی رویهها (Procedures) است. رویهها چگونگی اجرای یک تکنیک یا زیرتکنیک را در رفتارهای خاص مهاجمان شرح میدهند. به عنوان مثال، ذکر اینکه “APT1 از ابزار Mimikatz برای استخراج اعتبارنامه استفاده کرده است” یک رویه است. این اطلاعات برای شبیهسازی حوادث با تقلید از مهاجمان ارزشمند است.

هر ورودی تکنیک در چارچوب شامل فرادادههایی مانند شناسههای منحصربهفرد (ID)، توضیحات، زیرتکنیکها، مثالهای رویه، راهکارهای کاهش خطر (Mitigations)، راهکارهای کشف (Detections)، پلتفرمهای قابل اجرا، مجوزهای مورد نیاز، منابع داده، دفاعیات دور زده شده، نوع تأثیر و ارجاع به گروههای تهدید واقعی است که از آن استفاده کردهاند.

درک ماتریسهای MITRE ATT&CK

چارچوب MITRE ATT&CK از چندین ماتریس تشکیل شده است که هر کدام متناسب با یک حوزه خاص هستند:

- ماتریس Enterprise ATT&CK: این رایجترین ماتریس مورد استفاده است. رفتارهای مهاجمان در شبکههای سازمانی، شامل پلتفرمهایی مانند Windows, macOS, Linux, Azure AD, SaaS, و سایر محیطهای ابری و کانتینری را پوشش میدهد. این ماتریس بر رفتارهای پسا-نفوذ (Post-compromise) تمرکز دارد و بینشهای دقیقی در مورد نحوه نفوذ و عملکرد مهاجمان در یک سازمان ارائه میدهد. در آخرین نسخه (v11.3) از منابع ارائه شده، ATT&CK برای Enterprise شامل ۱۴ تاکتیک، ۱۹۱ تکنیک و ۳۸۵ زیرتکنیک است.

- ماتریس Mobile ATT&CK: بر تهدیدات دستگاههای موبایل با سیستمعاملهای iOS و Android تمرکز دارد. این ماتریس شامل تاکتیکهایی است که در Enterprise وجود ندارند، مانند “Network Effects” و “Remote Service Effects”. همچنین روشهایی را پوشش میدهد که مهاجمان بدون نیاز به دسترسی فیزیکی به دستگاه استفاده میکنند، مانند بهرهبرداری از برنامههای موبایل یا سرویسهای شبکه.

- ماتریس ICS ATT&CK: برای سیستمهای کنترل صنعتی (Industrial Control Systems) در بخشهای انرژی، تولید و آب و فاضلاب طراحی شده است. این ماتریس شامل تاکتیکها و تکنیکهای منحصر به فرد محیطهای ICS است، مانند دستکاری دستگاههای سیستم کنترل یا بهرهبرداری از پروتکلهای صنعتی. همچنین شامل تاکتیکهایی مانند “Inhibit Response Function” و “Impair Process Control” است که در Enterprise وجود ندارند.

- ماتریس PRE-ATT&CK: (توجه: بر اساس یکی از منابع، PRE-ATT&CK در سال ۲۰۲۰ منسوخ شده و رفتارهای مرتبط در ماتریس Enterprise ادغام شدهاند. با این حال، منابع دیگر همچنان از آن به عنوان یک ماتریس جداگانه یاد میکنند.) این ماتریس بر فعالیتهای مهاجمان پیش از دستیابی به دسترسی اولیه تمرکز دارد. این شامل جمعآوری اطلاعات (Reconnaissance) و توسعه منابع (Resource Development) برای پشتیبانی از عملیاتهای مخرب در آینده است.

ماتریسها ابزارهای پویایی هستند که به طور مرتب توسط MITRE ATT&CK برای انعکاس شگردهای جدید مهاجمان بهروز میشوند. آنها به عنوان نقشههای ساختاریافتهای از رفتارهای شناخته شده عمل میکنند که برای بررسی پوشش کشف، شناسایی شکافهای کنترلی و اولویتبندی هشدارها بر اساس هدف مهاجم استفاده میشوند.

تاریخچه MITRE ATT&CK

MITRE یک سازمان غیرانتفاعی است که برای ارائه راهنماییهای مهندسی و فنی به دولت فدرال ایجاد شده است. ATT&CK ابتدا برای استفاده در یک پروژه تحقیقاتی MITRE در سال ۲۰۱۳ توسعه یافت. این چارچوب در سال ۲۰۱۵ به صورت عمومی و رایگان منتشر شد. امروزه، ATT&CK به تیمهای امنیتی در تمام بخشها کمک میکند تا سازمانهای خود را در برابر تهدیدات شناخته شده و نوظهور ایمن سازند.

چرا MITRE ATT&CK برای عملیاتهای امنیتی مهم است؟

MITRE ATT&CK با ارائه یک زبان مشترک بین تیمهای امنیتی، عملیاتهای امنیتی را دگرگون میکند.

- مهندسی کشف (Detection Engineering): تیمهای امنیتی میتوانند کشفیات را بر اساس رفتار طراحی کنند، نه ابزارها. با نقشهبرداری کشفیات به تکنیکهای خاص، تحلیلگران میتوانند قوانینی بنویسند که فعالیتهای مهاجم را صرف نظر از مجموعه ابزار شناسایی کند. این رویکرد منطق کشف را برای آینده مقاوم میسازد.

- شکار تهدید (Threat Hunting): تیمهای شکار تهدید از ATT&CK برای تمرکز فرضیههای خود استفاده میکنند. به جای اتکا به شناسایی ناهنجاریهای گسترده، شکارچیان پرسوجوهای خود را با تکنیکهای اولویتدار مشاهده شده در کمپینهای مرتبط هماهنگ میکنند.

- نقشهبرداری اطلاعات تهدید (Threat Intelligence Mapping): ATT&CK یک زبان مشترک برای بیان رفتار مهاجمان ایجاد میکند. تیمهای اطلاعات تهدید با برچسبگذاری تاکتیکها و تکنیکهای مورد استفاده توسط گروههای تهدید، گزارشها را غنی میکنند.

- تیم قرمز و تیم بنفش (Red Teaming and Purple Teaming): ATT&CK به تیمهای قرمز کمک میکند تا مهاجمان را با دقت بیشتری شبیهسازی کنند. تیمهای بنفش از همان نقشهبرداری برای اعتبارسنجی کنترلها استفاده میکنند. ATT&CK تبدیل به طرح اصلی برای شبیهسازی مهاجم و اعتبارسنجی پاسخ میشود.

- ارزیابی شکاف امنیتی (Security Gap Assessment): سازمانها از ATT&CK برای انجام بررسیهای پوشش دفاعی استفاده میکنند. با نقشهبرداری کشفیات موجود و دادههای تلهمتری به تکنیکهای ATT&CK، میتوانند ببینند کدام رفتارها شناسایی شدهاند، کدامها به صورت غیرفعال پایش میشوند و کدامها نقاط کور هستند.

- گزارشدهی به مدیران و ارتباط ریسک (Executive Reporting and Risk Communication): ATT&CK با انتزاع رفتارها به تاکتیکها و تکنیکها، زبانی ارائه میدهد که جزئیات فنی را به ریسک در سطح اجرایی متصل میکند.

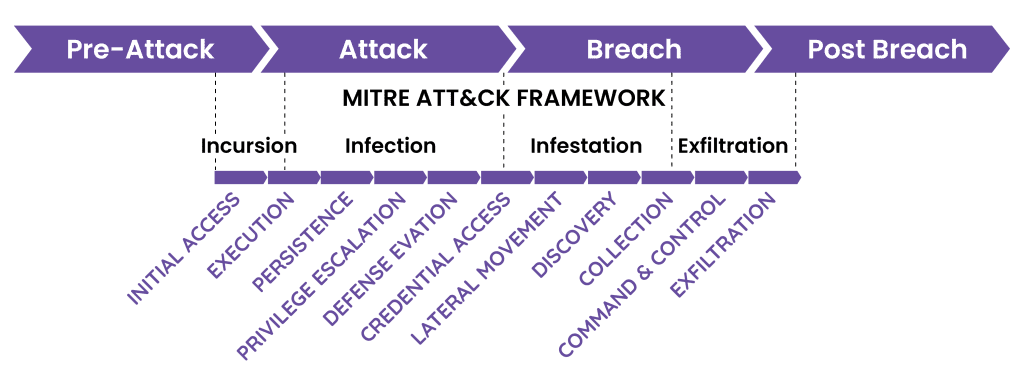

استفاده از MITRE ATT&CK در طول یک حمله فعال

ارزش واقعی چارچوب MITRE ATT&CK در طول یک نفوذ فعال آشکار میشود. تیمهای امنیتی فقط رویدادها را مشاهده نمیکنند – آنها رفتار مهاجم را به صورت متوالی تفسیر کرده و هر حرکت را به یک تاکتیک و تکنیک نقشهبرداری میکنند. این نقشهبرداری، دادههای تلهمتری پراکنده را به یک جدول زمانی ساختاریافته از هدف، پیشرفت و میزان آسیبپذیری تبدیل میکند.

به عنوان مثال، در یک سناریوی حمله، مراحل مختلف میتواند به تاکتیکها و تکنیکهای ATT&CK نقشهبرداری شود:

- دسترسی اولیه (Initial Access): ایمیل فیشینگ با فایل مخرب حاوی ماکرو (نقشهبرداری به: T1566.001: Spearphishing Attachment).

- اجرا (Execution): فایل، یک بار باز شدن، یک پیلود PowerShell مبهم را اجرا میکند (نقشهبرداری به: T1059.001: PowerShell).

- پایداری (Persistence): پیلود با ثبت یک تسک زمانبندی شده، دسترسی بلندمدت را ایجاد میکند (نقشهبرداری به: T1053.005: Scheduled Task).

- افزایش امتیاز (Privilege Escalation): مهاجم یک توکن ادمین محلی را جعل میکند (نقشهبرداری به: T1134.001: Token Impersonation/Theft).

- دور زدن دفاع (Defense Evasion): لاگهای رویداد Windows پاک میشوند و حفاظت از عامل EDR غیرفعال میشود (نقشهبرداری به: T1070.001: Clear Windows Event Logs و T1562.001: Disable or Modify Tools).

- دسترسی به اعتبارنامه (Credential Access): ابزارهای استخراج حافظه LSASS را هدف قرار میدهند (نقشهبرداری به: T1003.001: LSASS Memory).

- حرکت جانبی (Lateral Movement): مهاجم از RDP و اعتبارنامههای دزدیده شده برای حرکت به یک ورکاستیشن دیگر استفاده میکند (نقشهبرداری به: T1021.001: Remote Desktop Protocol).

- جمعآوری (Collection): اسناد خاص جمعآوری و فشرده میشوند (نقشهبرداری به: T1560.001: Archive Collected Data: Local Archiving).

- خروج داده (Exfiltration): فایلها از طریق HTTPS به زیرساخت مهاجم منتقل میشوند (نقشهبرداری به: T1048.002: Exfiltration Over Asymmetric Encrypted Non-C2 Protocol).

- تأثیر (Impact): باجافزار به عنوان مرحله نهایی برای ایجاد اختلال مستقر میشود (نقشهبرداری به: T1486: Data Encrypted for Impact).

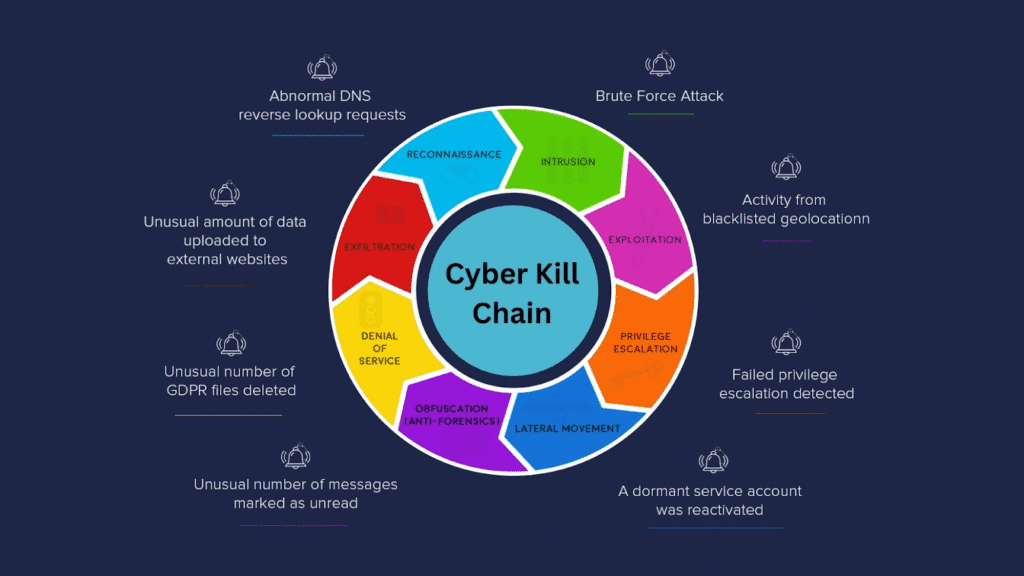

مقایسه MITRE ATT&CK و Cyber Kill Chain

هم MITRE ATT&CK و هم Cyber Kill Chain رفتار مهاجمان را مدلسازی میکنند، اما کارکردها و جزئیات عملیاتی متفاوتی دارند. Cyber Kill Chain که توسط Lockheed Martin توسعه یافته است، یک دیدگاه سطح بالا از پیشرفت مهاجم از شناسایی اولیه تا اجرای اهداف ارائه میدهد. این مدل دارای هفت مرحله خطی است: Reconnaissance, Weaponization, Delivery, Exploitation, Installation, Command and Control, و Actions on Objectives. این یک ساختار روایی مفید است، به ویژه برای پاسخ زودهنگام به حوادث و آموزش در سطح بالا.

در مقابل، MITRE ATT&CK خطی نیست. این چارچوب تاکتیکمحور است و تکنیکها را در میان اهداف همپوشان یا تکراری مانند Persistence, Credential Access, یا Exfiltration نقشهبرداری میکند. این انعطافپذیری بهتر پیچیدگی نفوذ در دنیای واقعی را منعکس میکند.

در حالی که Kill Chain مرحلهای را که مهاجم در آن قرار دارد توصیف میکند، ATT&CK نحوه اجرای آن فعالیت را شرح میدهد. ATT&CK جزئیات بیشتری را ارائه میدهد، از جمله زیرتکنیکها، که امکان تنظیم دقیق کشفیات را فراهم میکند.

Kill Chain ایستاتر است و به راحتی با حملات مبتنی بر فضای ابری چندگانه، هیبریدی یا هویت محور سازگار نمیشود. ساختار ماتریسی ATT&CK با رفتار پویای مهاجم در سیستمها و پلتفرمها سازگار است.

Kill Chain برای برقراری ارتباط جریان حمله در سطح بالا در جلسات اجرایی مناسب است. ATT&CK تاکتیکی و فنی است و توسط تیمهای SOC، شکارچیان تهدید و مهندسان کشف برای ساخت و ارزیابی دفاعیات در اطراف رفتارهای خاص استفاده میشود. بسیاری از سازمانهای بالغ از هر دو استفاده میکنند: Kill Chain برای توضیح و چارچوببندی، و ATT&CK برای عملیاتیسازی و عمل.

عملیاتیسازی MITRE ATT&CK

عملیاتی کردن MITRE ATT&CK نیاز به تیمهای ماهر CTI، قرمز، آبی و بنفش و همچنین همکاری قوی بین این تیمها دارد. برای استخراج ارزش واقعی از ATT&CK، باید آن را فراتر از یک چکلیست ایستا در نظر گرفت. عملیاتیسازی ATT&CK به معنای هدایت تمام فازهای چرخه حیات کشف – از استراتژی تلهمتری تا مهندسی کشف و اعتبارسنجی – بر اساس این چارچوب است.

مراحل عملیاتیسازی

- پایهریزی قابلیت مشاهده (Visibility): منابع داده موجود در محیط خود (مانند لاگهای اجرای فرآیند، لاگهای PowerShell، دادههای جریان شبکه) را شناسایی کنید و آنها را با منابع داده توصیه شده توسط ATT&CK برای شناسایی تکنیکهای مربوطه نقشهبرداری کنید.

- نقشهبرداری کشفیات موجود: کشفیات فعلی را با تکنیکها/زیرتکنیکهای مرتبط ATT&CK برچسبگذاری کنید تا شکافها، افزونگیها یا پوشش ناقص را شناسایی کنید.

- ساخت کشف به عنوان کد (Detection-as-Code): قوانین کشف را با استفاده از زبانهایی مانند Sigma کدگذاری کنید و نقشهبرداریهای ATT&CK را در فراداده قوانین قرار دهید تا کشفیات شما قابل حمل، نسخهبندی شده و قابل حسابرسی باشند.

- اعتبارسنجی با Purple Teaming: از شبیهسازیهای تیم قرمز یا ابزارهایی مانند Atomic Red Team برای شبیهسازی تکنیکهای خاص ATT&CK و اعتبارسنجی کشفیات خود استفاده کنید. این کار اطمینان میدهد که پوشش شما واقعی است، نه فقط تئوریک.

- اولویتبندی بر اساس اطلاعات تهدید و ریسک: بر تکنیکهایی تمرکز کنید که توسط عاملان تهدید مرتبط با بخش شما استفاده میشوند. از مدلسازی تهدید و لایههای ATT&CK Navigator برای اولویتبندی TTPهای با ارزش بالا استفاده کنید.

- بهبود مستمر: ATT&CK به طور منظم بهروز میشود، بنابراین کشفیات شما نیز باید بهروز باشند. بهروزرسانیها، برنامههای شبیهسازی مهاجم و قابلیتهای تلهمتری را به طور منظم بررسی کنید تا پوشش را حفظ کنید.

ابزارها و منابع MITRE ATT&CK

چندین ابزار در اطراف چارچوب MITRE ATT&CK ساخته شدهاند تا به سازمانها در عملیاتیسازی آن کمک کنند:

- ATT&CK Navigator: ابزاری برای تجسم که به کاربران کمک میکند ماتریسهای مختلف را مرور و تحلیل کنند. از این ابزار برای نقشهبرداری کشفیات، تکنیکهای عاملان تهدید و پوشش در سراسر تاکتیکها استفاده میشود.

- MITRE Cyber Analytics Repository (CAR): یک مخزن دانش تجزیه و تحلیل است که توسط MITRE ارائه شده است. این مخزن تجزیه و تحلیلهایی برای شناسایی رفتارهای مهاجمان مستند شده در ATT&CK ارائه میدهد.

- Caldera: یک ابزار خودکار تیم قرمز است که رفتار مهاجمان را بر اساس تکنیکهای ATT&CK شبیهسازی میکند.

- Red Canary Atomic Red Team: یک ابزار منبع باز که به سازمانها اجازه میدهد تا دفاعیات خود را در برابر تکنیکهای خاص ATT&CK آزمایش کنند. این ابزار آزمونهای متمرکزی را فراهم میکند که رفتار مخرب نقشهبرداری شده به ATT&CK را شبیهسازی میکنند.

تصورات غلط رایج درباره MITRE ATT&CK

با وجود سودمندی آن، MITRE ATT&CK اغلب به اشتباه به کار گرفته میشود:

- “پوشش ATT&CK” به معنای “پوشش کشف” نیست: صرف لیست کردن یک تکنیک به معنای توانایی شناسایی آن نیست. پوشش واقعی نیاز به تلهمتری، غنیسازی و تجزیه و تحلیلهای تأیید شده دارد.

- IOCs همان TTPs نیستند: شاخصهایی مانند هش یا IP ناپایدار هستند. ATT&CK بر رفتار تمرکز دارد که تغییر آن برای مهاجمان دشوارتر است.

- نقشهبرداری هشدارها کافی نیست: ATT&CK باید منطق کشف را شکل دهد، نه صرفاً هشدارها را پس از وقوع برچسبگذاری کند.

- همه TTPها برابر نیستند: برخی تکنیکها بر اساس مدلسازی تهدید و زمینه صنعت، رایجتر یا تأثیرگذارتر هستند.

ورود / ثبت نام

ورود / ثبت نام