در دنیای دیجیتال امروز که سرعت تحولات سرسامآور است، امنیت سایبری به یکی از مهمترین دغدغههای سازمانها در هر اندازهای تبدیل شده است. در این میان، امنیت نقطه پایانی (Endpoint Security) یا حفاظت نقطه پایانی (Endpoint Protection) نقش حیاتی و غیرقابل انکاری در دفاع از زیرساختهای فناوری اطلاعات ایفا میکند. این مقاله به بررسی جامع مفهوم، اهمیت، نحوه عملکرد، اجزا، تهدیدات، چالشها و بهترین روشهای امنیت نقطه پایانی میپردازد.

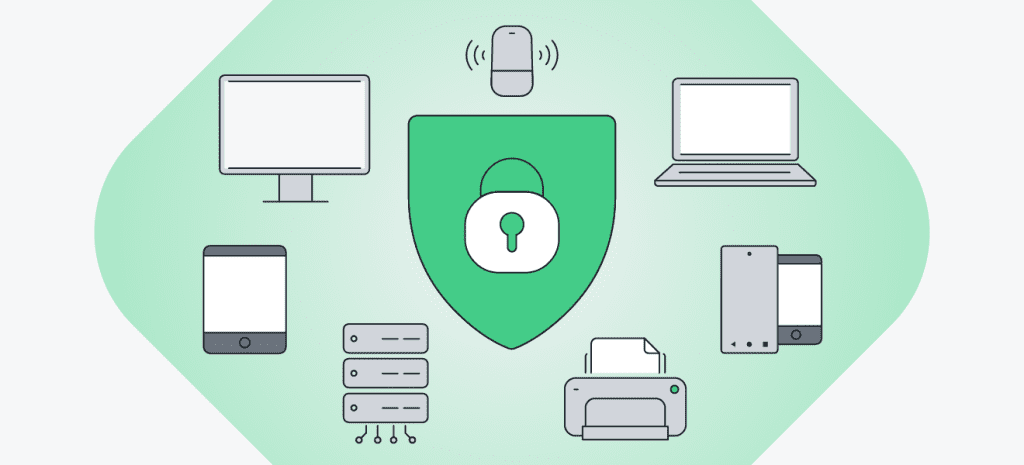

نقطه پایانی چیست؟

نقطه پایانی به هر دستگاهی اطلاق میشود که به شبکه سازمان متصل شده و امکان ارسال یا دریافت داده را دارد. این دستگاهها میتوانند شامل موارد زیر باشند:

- لپتاپها و کامپیوترهای رومیزی

- تلفنهای همراه هوشمند و تبلتها

- سرورها و ماشینهای مجازی

- دستگاههای اینترنت اشیا (IoT)

- سیستمهای نقطهفروش (POS)، چاپگرهای دیجیتال و دستگاههای پزشکی

- دستگاههای صنعتی و دستگاههای خودپرداز (ATM)

هر نقطه پایانی به عنوان یک ورودی بالقوه برای حملات سایبری عمل میکند، از این رو محافظت از آنها برای حفظ امنیت شبکه و دادههای حساس سازمان حیاتی است.

چرا امنیت نقطه پایانی حیاتی است؟

امنیت نقطه پایانی دیگر فقط یک گزینه نیست، بلکه یک ضرورت است و دلایل متعددی برای اهمیت آن وجود دارد:

- افزایش نقاط پایانی و کار از راه دور: با گسترش کار از راه دور و سیاستهای “دستگاه خود را بیاورید” (BYOD)، تعداد و تنوع نقاط پایانی متصل به شبکههای سازمانی به شدت افزایش یافته است. هر یک از این دستگاهها میتواند نقطهضعفی برای نفوذ مهاجمان باشد.

- تکامل تهدیدات سایبری: مهاجمان به طور مداوم روشهای خود را توسعه میدهند و از تکنیکهای پیشرفتهتری مانند بدافزارهای بدون فایل (fileless malware)، باجافزارها (ransomware)، حملات روز صفر (zero-day exploits) و فیشینگ (phishing) استفاده میکنند. آنتیویروسهای سنتی اغلب در برابر این تهدیدات پیچیده ناتوان هستند.

- حفاظت از دادهها و رعایت مقررات: بسیاری از حملات سایبری با هدف سرقت یا به خطر انداختن دادههای حساس انجام میشوند. اقدامات قوی امنیت نقطه پایانی برای جلوگیری از نقض دادهها، که میتواند منجر به زیانهای مالی قابل توجه، آسیب به شهرت و پیامدهای قانونی شود، ضروری است. همچنین، این امر برای رعایت مقررات مانند GDPR و HIPAA حیاتی است.

- کاهش خسارات مالی و تداوم عملیات: حملات موفق به نقاط پایانی میتوانند عملیات تجاری را مختل کرده و منجر به خسارات مالی میلیون دلاری شوند. امنیت نقطه پایانی مؤثر برای حفظ تداوم کسب و کار و به حداقل رساندن زمان خرابی ضروری است.

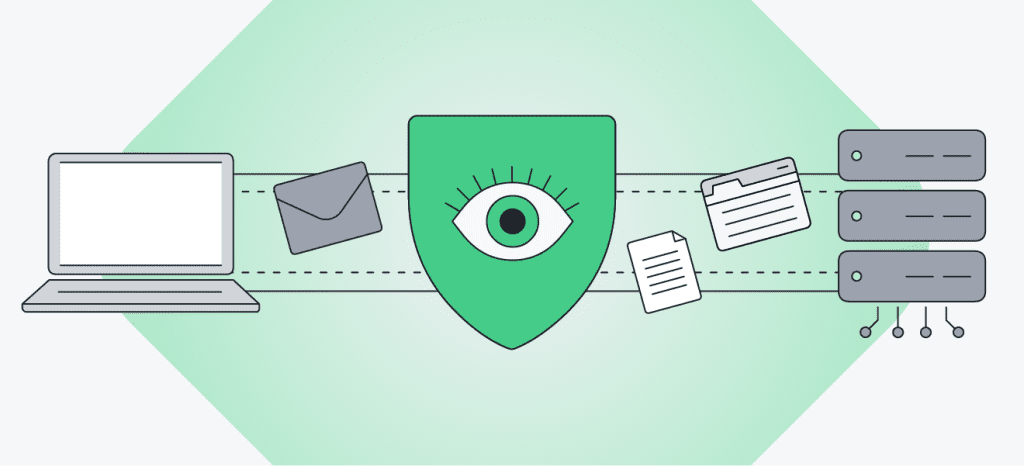

امنیت نقطه پایانی چگونه کار میکند؟

امنیت نقطه پایانی از یک رویکرد چندلایه استفاده میکند که چندین فناوری و روش را برای محافظت از دستگاهها از مرحله اولیه سازش تا نظارت و واکنش مستمر، یکپارچه میکند.

- مدیریت متمرکز: راهکارهای امنیت نقطه پایانی معمولاً شامل یک کنسول مدیریت متمرکز هستند که به مدیران امکان نظارت، محافظت، بررسی و پاسخ به حوادث را میدهد. نرمافزار کلاینت (agent) بر روی هر نقطه پایانی مستقر میشود و فعالیتها را ردیابی کرده و تهدیدات احتمالی را به سرور مرکزی گزارش میدهد.

- رویکرد ابری (Cloud-based): بسیاری از راهکارهای مدرن امنیت نقطه پایانی بر معماری ابری تکیه دارند. این رویکرد مزایایی مانند مقیاسپذیری، بهروزرسانیهای خودکار و مدیریت آسانتر در محیطهای توزیع شده (مانند کار از راه دور) را فراهم میکند. راهکارهای ابری میتوانند تهدیدات را حتی زمانی که دستگاهها به شبکه شرکت متصل نیستند، شناسایی و مسدود کنند.

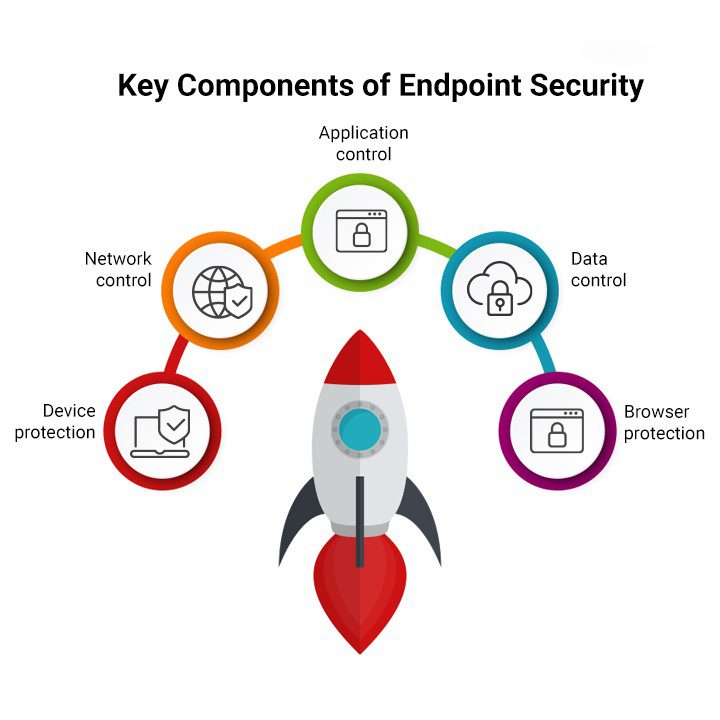

اجزای کلیدی و ویژگیهای راهکارهای پیشرفته امنیت نقطه پایانی

راهکارهای مدرن امنیت نقطه پایانی فراتر از آنتیویروس سنتی رفته و مجموعهای جامع از ویژگیها را ارائه میدهند:

- آنتیویروس نسل جدید (NGAV): این راهکارها با استفاده از هوش مصنوعی (AI)، یادگیری ماشین (ML) و تحلیل رفتاری (behavioral analysis)، فراتر از شناسایی مبتنی بر امضا میروند. NGAV میتواند تهدیدات شناخته شده و ناشناخته، از جمله حملات روز صفر، بدافزارهای بدون فایل و باجافزارها را به صورت فعال شناسایی و مسدود کند.

- شناسایی و واکنش نقطه پایانی (EDR): EDR قابلیتهای پیشرفتهای برای نظارت مداوم، شناسایی تهدیدات، بررسی و پاسخ در سطح نقطه پایانی فراهم میکند. این راهکار دادههای گستردهای را از نقاط پایانی جمعآوری و تحلیل میکند تا تیمهای امنیتی بتوانند دامنه کامل یک حمله را درک کرده، تحلیل پزشکی قانونی انجام داده و اقدامات ترمیمی سریع را هماهنگ کنند.

- شناسایی و واکنش گسترده (XDR): XDR با یکپارچهسازی دادههای امنیتی از چندین منبع فراتر از نقاط پایانی (مانند شبکه، محیطهای ابری، سیستمهای هویتی و ایمیل)، قابلیتهای EDR را گسترش میدهد. این رویکرد یکپارچه، دیدگاهی جامعتر از تهدیدات در سراسر زیرساخت دیجیتال سازمان ارائه میدهد.

- هوش مصنوعی و یادگیری ماشین (AI/ML): AI و ML در قلب امنیت نقطه پایانی مدرن قرار دارند. آنها مقادیر عظیمی از دادهها را تحلیل میکنند تا الگوهای فعالیت مخرب را شناسایی کرده و تهدیدات روز صفر و حملات پیچیده را با درک رفتارهای عادی و غیرعادی تشخیص دهند.

- جلوگیری از از دست دادن داده (DLP): DLP به منظور محافظت از اطلاعات حساس در برابر دسترسی غیرمجاز و تلاش برای خروج (exfiltration) طراحی شده است. این قابلیت شامل رمزنگاری، کنترلهای شبکه، حفاظت از دستگاه و کنترل برنامهها میشود.

- اطلاعات تهدید (Threat Intelligence): پلتفرمهای امنیت نقطه پایانی با فیدهای اطلاعات تهدید جهانی ادغام میشوند. این اطلاعات بیدرنگ در مورد تهدیدات نوظهور، کمپینهای حمله و تاکتیکها، تکنیکها و رویههای مهاجمان (TTPs) ارائه میدهد و به شناسایی و مسدودسازی فعالانه تهدیدات جدید کمک میکند.

- حفاظت فایروال (Firewall Protection): فایروالها به عنوان موانعی بین شبکههای مورد اعتماد و تهدیدات خارجی عمل میکنند. آنها ترافیک ورودی و خروجی را بر اساس قوانین امنیتی تعریف شده فیلتر میکنند.

- مدیریت وصله (Patch Management): بهروزرسانی به موقع نرمافزارها و سیستمعاملها برای رفع آسیبپذیریها حیاتی است. ابزارهای مدیریت وصله خودکار، ثبات سیاستهای امنیتی را تضمین میکنند.

- کنترل برنامهها و دستگاهها (Application and Device Control): این ویژگیها اجرای برنامههای غیرمجاز یا بالقوه مخرب را محدود کرده و استفاده از دستگاههای خارجی مانند USB را برای جلوگیری از خروج دادهها یا ورود بدافزار مدیریت میکنند.

- رمزنگاری (Disk Encryption): رمزنگاری محتویات دستگاه نقطه پایانی، دادهها را در صورت به خطر افتادن یا سرقت فیزیکی دستگاه محافظت میکند.

- مدیریت دسترسی ممتاز (PAM) و محافظت از هویت: PAM حسابهای با دسترسی بالا را کنترل و نظارت میکند. این قابلیتها شامل احراز هویت چندعاملی (MFA) و اعمال اصل حداقل امتیاز (least privilege) برای کاربران و برنامهها است.

- مدیریت دستگاههای موبایل (MDM): MDM به مدیران IT امکان مدیریت و ایمنسازی دستگاههای موبایل را میدهد و خطرات مرتبط با محیطهای موبایل و سرقت دادهها را کاهش میدهد.

- واکنش به حوادث و پزشکی قانونی (Incident Response & Forensics): پس از شناسایی تهدید، راهکارهای امنیت نقطه پایانی ابزارهایی برای پاسخ سریع و ترمیم فراهم میکنند. این شامل انزوای خودکار نقاط پایانی به خطر افتاده، قرنطینه فایلهای مخرب یا پایان دادن به فرآیندهای مشکوک است.

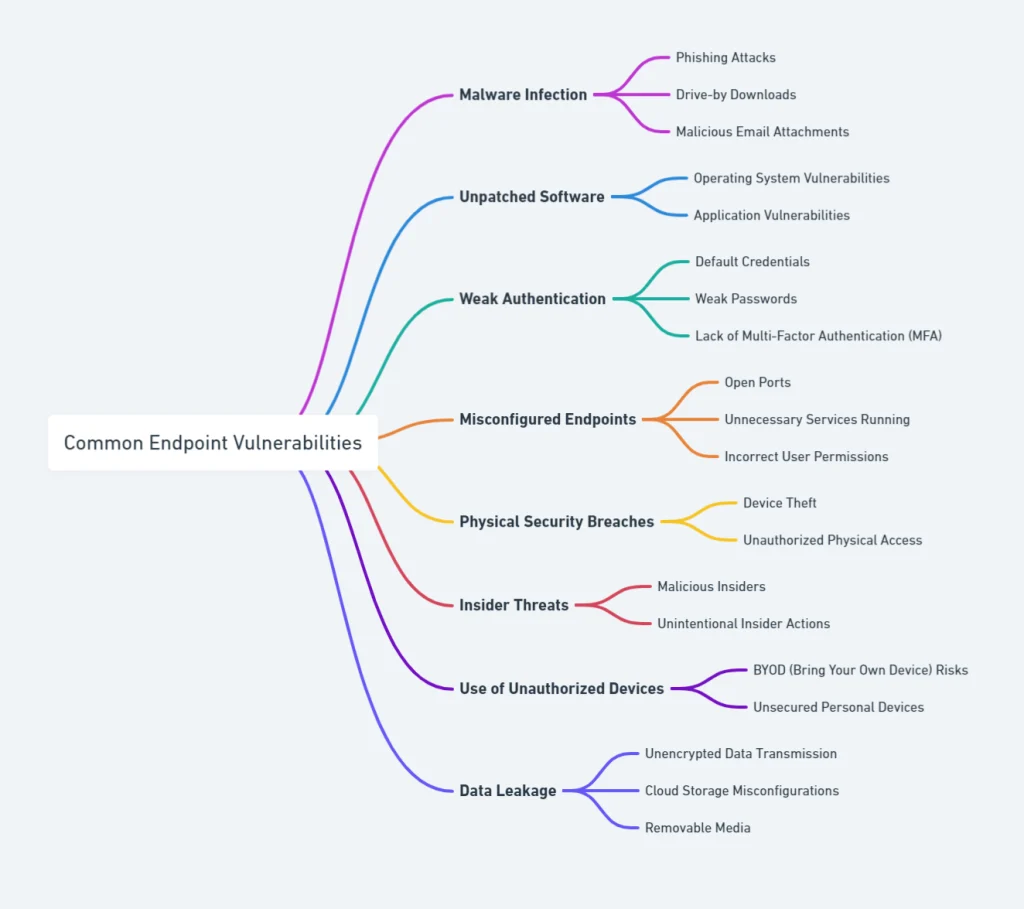

تهدیدات رایج که امنیت نقطه پایانی با آنها مقابله میکند

نقاط پایانی اهداف اصلی برای انواع حملات سایبری هستند. امنیت نقطه پایانی به مقابله با تهدیدات زیر کمک میکند:

- بدافزارها (Malware): شامل ویروسها، کرمها، تروجانها و جاسوسافزارها.

- باجافزارها (Ransomware): حملاتی که فایلها را رمزگذاری کرده و برای بازیابی آنها درخواست باج میکنند.

- حملات روز صفر (Zero-Day Exploits): بهرهبرداری از آسیبپذیریهای ناشناخته در نرمافزار.

- فیشینگ (Phishing) و مهندسی اجتماعی (Social Engineering): حملاتی که کاربران را فریب میدهند تا اطلاعات حساس را افشا کنند.

- حملات DDoS (Distributed Denial of Service): هدف قرار دادن نقاط پایانی با ترافیک زیاد برای از دسترس خارج کردن آنها.

- تهدیدات داخلی (Insider Threats): خطراتی که از سوی کارکنان (خواسته یا ناخواسته) ایجاد میشوند.

- دستگاههای گمشده یا دزدیده شده: این دستگاهها میتوانند به عنوان یک درب پشتی برای دسترسی به شبکه سازمان استفاده شوند.

- بهرهبرداری از آسیبپذیریهای مرورگر وب و برنامههای ناامن.

چالشهای مدیریت امنیت نقطه پایانی

با وجود اهمیت، مدیریت امنیت نقطه پایانی با چالشهای متعددی روبروست:

- تکثر دستگاهها و پیچیدگی محیط: تعداد زیاد و تنوع نقاط پایانی (لپتاپها، موبایلها، IoT) که به شبکه متصل میشوند، سطح حمله را به طور قابل توجهی گسترش میدهد.

- پیچیدگی تکنیکهای حمله: مهاجمان به طور مداوم روشهای پیشرفتهای را برای فرار از شناسایی سنتی به کار میبرند.

- خستگی از هشدارها و کمبود پرسنل: تیمهای امنیتی اغلب با حجم زیادی از هشدارهای امنیتی روبرو هستند که منجر به “خستگی از هشدارها” میشود. همچنین کمبود جهانی متخصصان ماهر امنیت سایبری یک چالش بزرگ است.

- ادغام ابزارهای متفرقه: بسیاری از سازمانها از مجموعهای از ابزارهای امنیتی ناهمگون استفاده میکنند که ادغام آنها در یک رویکرد امنیتی منسجم، چالشبرانگیز است.

- مدیریت بهروزرسانیها: مدیریت وصلهها و بهروزرسانیها در سیستمعاملها و انواع دستگاههای مختلف دشوار است.

- هزینهها: پیادهسازی و مدیریت امنیت نقطه پایانی میتواند پرهزینه باشد.

بهترین روشها برای تقویت امنیت نقطه پایانی

برای مقابله با چالشها و تهدیدات، پیادهسازی یک استراتژی جامع امنیت نقطه پایانی ضروری است:

- پیادهسازی یک پلتفرم امنیت نقطه پایانی یکپارچه: تجمیع حفاظت از نقاط پایانی تحت یک پلتفرم واحد، مدیریت را ساده کرده، دیدپذیری را بهبود بخشیده و همبستگی تهدیدات را افزایش میدهد.

- بهروزرسانی منظم نرمافزارها و مدیریت وصله: بهروز نگه داشتن تمام سیستمعاملها، برنامهها و نرمافزارهای امنیتی نقطه پایانی برای مقابله با آسیبپذیریها ضروری است.

- احراز هویت قوی و کنترلهای دسترسی: پیادهسازی احراز هویت چندعاملی (MFA) و اصل حداقل امتیاز برای همه دسترسیهای نقطه پایانی، خطر دسترسی غیرمجاز را به شدت کاهش میدهد.

- آموزش آگاهی امنیتی کارکنان: آموزش منظم و جذاب به کارکنان در مورد تهدیدات رایج سایبری مانند فیشینگ و مهندسی اجتماعی، لایه دفاعی اضافی ایجاد میکند.

- استراتژی پشتیبانگیری و بازیابی دادهها: داشتن یک برنامه جامع برای پشتیبانگیری و بازیابی دادههای حیاتی، برای تداوم کسب و کار در برابر حملات باجافزاری یا از دست دادن دادهها بسیار مهم است.

- مدل Zero Trust (اعتماد صفر): در این مدل، هیچ نقطه پایانی به طور خودکار قابل اعتماد نیست و هر دستگاه باید به طور مداوم برای خطرات امنیتی بررسی شود. این رویکرد به سرعت دستگاههای به خطر افتاده را از بقیه شبکه جدا میکند.

- رمزنگاری دادهها: رمزنگاری دادهها در حالت سکون و در حال انتقال در سراسر نقاط پایانی، امنیت اطلاعات حساس را تضمین میکند.

روندهای آتی در امنیت نقطه پایانی

آینده امنیت نقطه پایانی بر افزایش اتوماسیون، ادغام عمیقتر در سراسر پشته امنیتی و مکانیسمهای دفاعی فعال که حملات را پیشبینی و کاهش میدهند، تمرکز خواهد داشت:

- پیشرفتهای هوش مصنوعی و یادگیری ماشین: مدلهای هوش مصنوعی قادر به پیشبینی بردارهای حمله جدید و الگوهای حمله قبل از ظهور کامل آنها خواهند بود.

- همگرایی بالای راهحلهای امنیتی (Hyper-Convergence): راهکارهای امنیت نقطه پایانی به طور یکپارچه با راهکارهای امنیت شبکه، ابر، هویت و داده ادغام خواهند شد و دیدگاهی جامع از کل اکوسیستم فناوری اطلاعات فراهم میکنند (مانند XDR).

- تاکید بر امنیت مبتنی بر هویت: هویت به سطح کنترل جدیدی برای امنیت نقطه پایانی تبدیل خواهد شد، با تاکید بیشتر بر اعتبارسنجی مداوم هویت کاربر و دستگاه.

- شکار تهدیدات فعال و مدیریت سطح حمله: امنیت نقطه پایانی بیشتر به سمت شکار تهدیدات فعال حرکت خواهد کرد و از AI برای شناسایی شاخصهای سازش ظریف (IoCs) و آسیبپذیریهای بالقوه قبل از تبدیل شدن به حملات تمام عیار استفاده میکند.

- ایمنسازی دستگاههای لبه و اینترنت اشیا (IoT): با افزایش دستگاههای IoT، توسعه راهکارهای امنیتی تخصصی برای این دستگاهها ضروری خواهد شد.

ارائهدهندگان برجسته امنیت نقطه پایانی

در بازار، چندین شرکت پیشرو در زمینه امنیت نقطه پایانی وجود دارند که راهکارهای جامعی را ارائه میدهند:

- سنتینلوان (SentinelOne): پلتفرم Singularity™ آن، راهکارهای پیشرفته Singularity™ Endpoint و Singularity™ XDR را ارائه میدهد که از هوش مصنوعی (Purple AI) برای پیشگیری، شناسایی و واکنش خودمختار استفاده میکند. سنتینلوان به مدت پنج سال متوالی به عنوان “پیشرو” در گارتنر مجیک کوادرانت (Gartner® Magic Quadrant™) برای پلتفرمهای حفاظت نقطه پایانی شناخته شده است.

- سیسکو (Cisco): با Cisco Secure Endpoint، بر رویکرد ابری برای دسترسی فوری به آخرین اطلاعات تهدیدات و پاسخهای سریعتر و خودکارتر تأکید دارد.

- کراداسترایک (CrowdStrike): پلتفرم CrowdStrike Falcon® شامل Falcon Prevent™ (NGAV) است که با ۱۰۰% نرخ شناسایی بدافزارهای شناخته شده و ناشناخته و صفر درصد خطا (false positive) شناخته شده است. کراداسترایک راهکارهای مدیریت تهدید یابی (managed threat hunting) و اطلاعات تهدید (threat intelligence) را نیز ارائه میدهد.

- پالو آلتو نتورکس (Palo Alto Networks): راهکار Cortex XDR آن حفاظت در سطح سازمانی را با تجزیه و تحلیل دادهها از هر منبعی برای متوقف کردن حملات پیچیده فراهم میکند. این شرکت بر معماری ابری-بومی (Cloud-Native Architecture) و هوش تهدید تاکید دارد.

- فورتینت (Fortinet): فورتینت با FortiClient (یک عامل یکپارچه)، و استفاده از FortiGuard Labs Threat Intelligence، راهکارهای EPP, EDR و XDR را ارائه میدهد. این شرکت همچنین بر هوش مصنوعی برای عملیات امنیتی (GenAI for SOC) و معماری Fortinet Security Fabric تأکید دارد.

- کسپرسکی (Kaspersky): راهکارهای آن از جمله Kaspersky NEXT EDR Foundations و Kaspersky Endpoint Security for Business، حفاظت جامعی را برای نقاط پایانی فراهم میکنند.

نتیجهگیری

امنیت نقطه پایانی یک عنصر حیاتی در هر استراتژی امنیت سایبری سازمان است. با توجه به افزایش روزافزون تهدیدات سایبری پیچیده و گسترش سطح حمله ناشی از تنوع و تعداد نقاط پایانی، نادیده گرفتن حفاظت از این ورودیهای حیاتی میتواند عواقب جبرانناپذیری به دنبال داشته باشد. انتخاب یک راهکار امنیت نقطه پایانی جامع، مقیاسپذیر و مبتنی بر هوش مصنوعی، به سازمانها کمک میکند تا در برابر حملات ماشینگونه و تهدیدات روزافزون مقاومت کرده و از دادههای ارزشمند خود محافظت کنند.

ورود / ثبت نام

ورود / ثبت نام