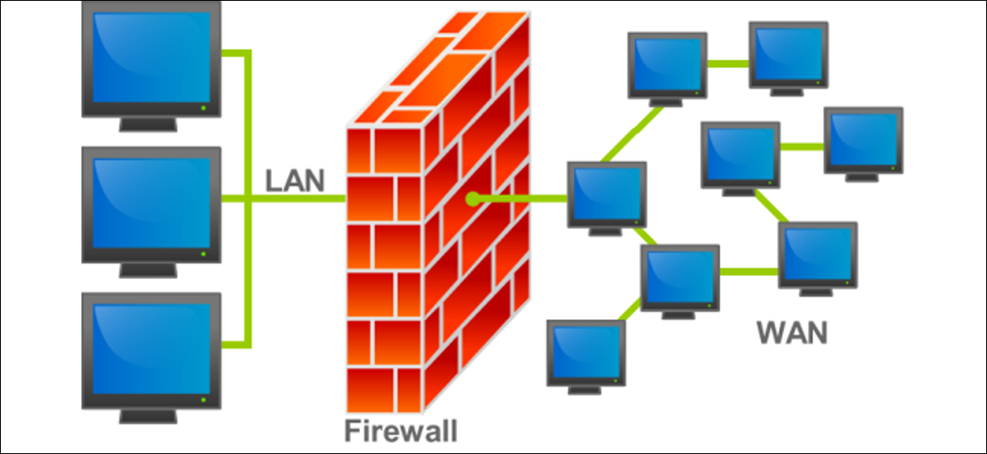

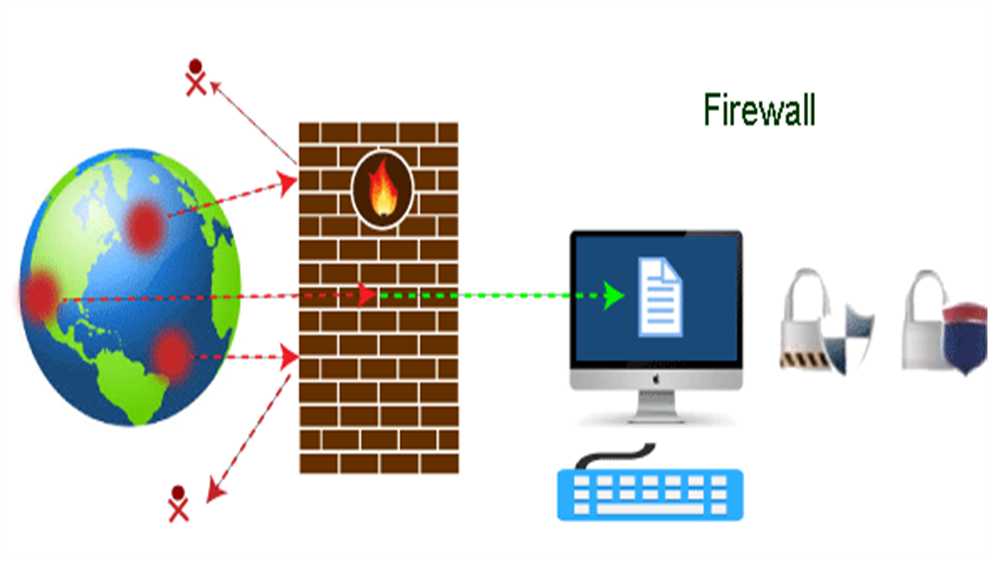

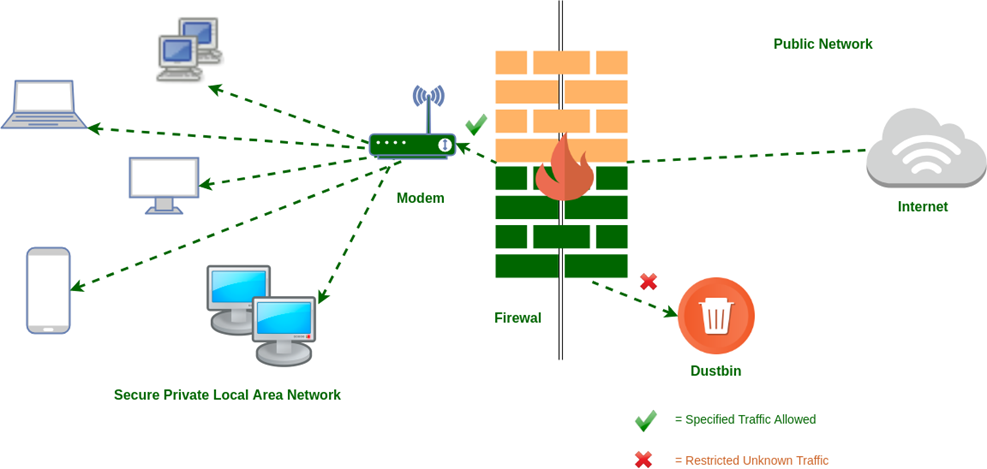

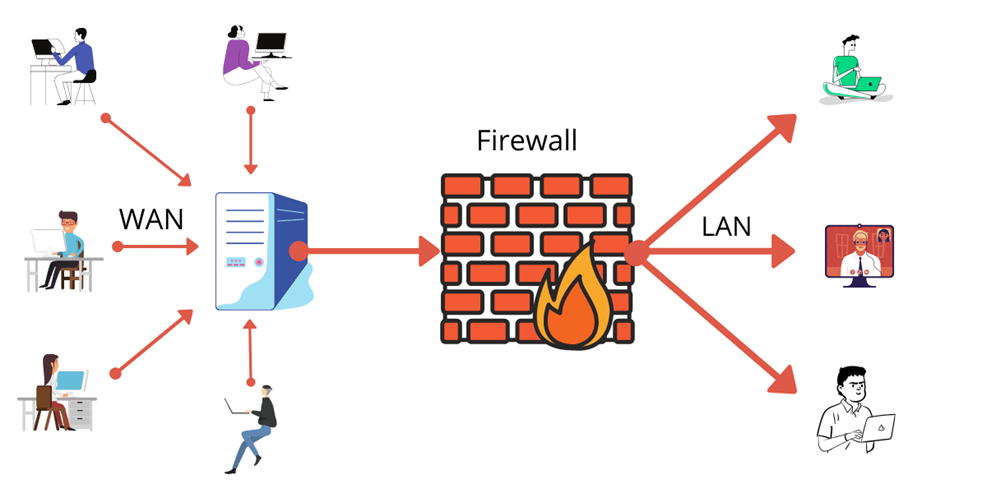

اولین خط دفاعی برای ایجاد امنیت شبکه، استفاده از فایروال ( Firewall) یا دیواره آتش است. این سیستم ترافیک را بررسی میکند تا از میزان الزامات امنیتی تعیینشده توسط سازمان، اطمینان حاصل نماید. علاوه بر آن برای دسترسی غیرمجاز مسدود شده نیز، تلاش لازم را انجام میدهد. در سالهای اخیر شیوه حفاظت این سیستمها پیشرفت بسیار زیادی داشته است.

علاوه بر آن، این محصولات امروزه از قابلیتهای ویژه دیگری نیز برخوردار هستند. همچون نظارت بر ترافیک اینترنت. از سوی دیگر Navneet Singh، مدیر بازاریابی محصول در Palo Alto بیان نموده است که:” فایروالهای نسل جدید، قادر هستند از سرقت اطلاعات توسط هکرها جلوگیری کنند”.

منظور از فایروال چیست؟

دیوارههای آتش میتوانند با مسدود کردن ترافیک، فقط به ترافیکهای مجاز اجازه عبور دهند. برای اینکه از پالیسی های نوشتهشده بر روی این محصولات استفاده میکنند. همچون دیگر تکنولوژیهای حوزه فناوری، Firewall ها نیز باگذشت زمان پیشرفت نمودند. امروزه شاهد سیستمهایی با کارایی بیشتر و انعطافپذیری پیشرفتهتر هستیم.

مثلاً فایروالهای نسل جدید که وارد بازار میشوند، انتخاب مناسبی برای محیطهای مجازی بهینهشده هستند. Mihir Maniar از شرکا جونیپر اظهار میدارد که:” سیستمهای فایروال توانایی مقابله در برابر حملات روز (Zero-day)، بک دورها (Backdoor)، تهدیدات پیشرفته و بات نتها (Botnet) را بهصورت هوشمند دارند”.

معرفی انواع Firewall در بازار

اساس ارتباطات IP به عوامل مختلفی مبتنی است. ازجمله پروتکل، آدرس IP مبدأ و مقصد و پورت. ازاینرو در هسته دفاع فایروال، فیلترینگ بستهها باقی میماند. این مسئله میتواند خط دفاعی اول برای هر سازمان به شمار رود. تمامی دیوارههای آتش برای کسب اطلاع از اینکه آیا بستهها قادر هستند بسته به مقصد، منبع، پروتکلها و پورتها وارد شبکه شوند یا خیر، اقدام به تجزیهوتحلیل ترافیک مینمایند.

قبلاً برای این کار از فیلترینگ استاتیک استفاده میکردند که تنها هدرهای بسته را بازرسی میکرد. اما هکرها متوجه این مسئله شدند. ازاینرو اقدام به تغییر دادن اطلاعات مربوط به هدر بستهها نمودند، تا ترافیک غیرقانونی آنها بتواند از شبکه عبور کند. این مسئله منجر شد تا دیوارههای آتش Stateful با تکنولوژی جدید Packet Inspection ایجاد شوند. به این صورت که تنها پکت های ورودی در پاسخ به پکت های خروجی، مجاز به عبور باشند.

انواع فایروال اصلی عبارتاند از:

فایروالهای Stateful:

این نوع فایروالها، تنها به بستههایی اجازه عبور میدهند، که مربوط به یک جلسه Session باشند.

دیوارههای آتش مبتنی بر Packet:

این نوع محصولات از نوع اولیه به شمار میروند و بهویژگیهایی همچون آدرس IP منبع و مقصد، پروتکل و پورت مبتنی است. تنها بسته به این اطلاعات اجازه عبور میدهد و یا میتواند از عبور بستهها جلوگیری کند.

فایروال برنامههای تحت وب (WAF):

این محصولات قادر هستند اطلاعات لایه برنامه و اطلاعات مربوط به سطح بستهها همچون درخواستهای HTTP، HTTPS و URL را بررسی کنند.

Firewall های نسل جدید (NGFW):

درنهایت باید به جدیدترین نوع از فناوری فایروال اشارهکنیم. این محصولات دارای قابلیتهای بسیاری هستند که در ادامه بهتفصیل در مورد آن توضیح ارائه خواهیم داد.

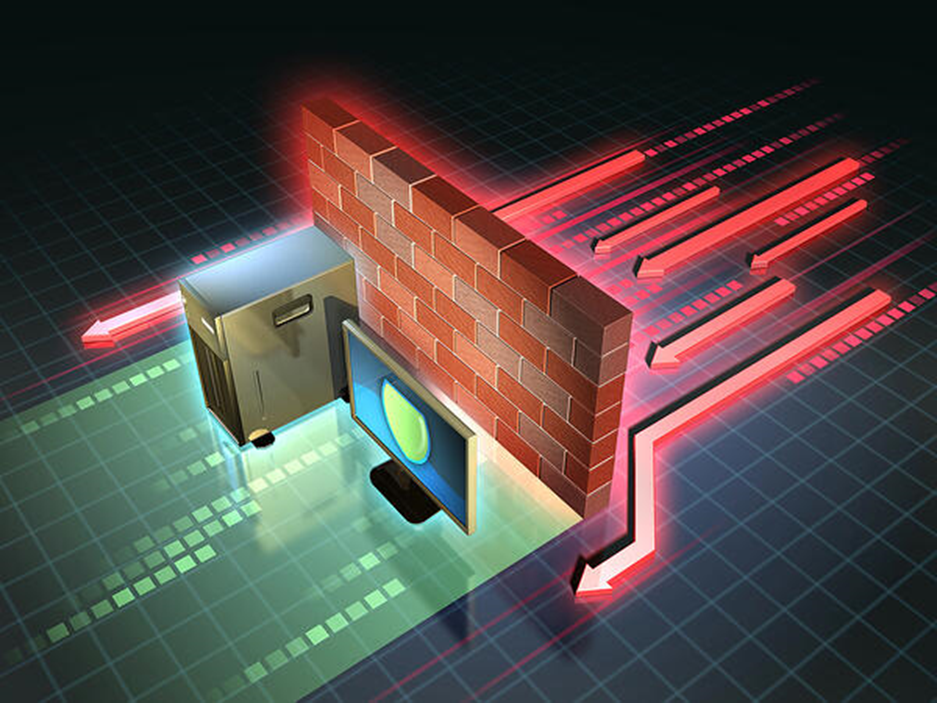

قابلیت دیوارههای آتش نسل جدید

گارتنر(Gartner) فایروالهای نسل جدید را ابزاری برای بازرسی عمیق بسته Deep Packet Inspection معرفی میکند. این محصولات تجهیزات امنیتی هستند که فراتر از یک بازرسی ساده پروتکل و پورت عمل میکنند. درواقع Firewall ها نسل جدید قادر هستند پکت ها را در هر حالتی بازرسی کنند؛ حتی زمانی که در حالت رمزگذاری شده قرار دارند.

علاوه بر آن این محصولات میتوانند بسته به کاربر یا Application، سیاستهای امنیتی را اعمال نمایند. همچنین قادر هستند دسترسی و کنترل پهنای باند را نیز مدیریت کنند. نسل جدید فایروال قادر است از ورود بدافزارها به شبکه نیز بهسادگی جلوگیری کند. درنهایت نیز باید بگوییم دیوارههای آتش جدید دارای سیستم جلوگیری از نفوذ و تشخیص نیز دارند. در کل این فناوری دارای همهچیز است و قابلیتهای بسیاری دارد.

باید خاطرنشان کنیم، که قابلیتهای Firewall های نسل جدید بیشتر از فیلترینگ بر اساس هدر IP است. آنها پکت ها را در لایههای اپلیکیشن بازرسی میکنند و قادر به کنترل ترافیک رمزنگاریشده با استفاده از SSL هستند. همچنین میتوانند بهعنوان یک فایروال اصلی در شبکه مورداستفاده قرار گیرند؛ یا آنکه در داخلهاست ها بهعنوان فایروالهای مجازی برای کنترل شبکههای مجازی استفاده شوند.

بااینحال باید بگوییم هرچه Firewall ها پیشرفته باشند، بازهم نمیتوانند همهچیز را متوقف کنند. مثلاً دیوارههای آتش نمیتوانند اقدام به شناسایی و متوقف کردن تهدیدات داخل شبکه، دستگاههای شخصی (BYOD) یا ایمیل، تهدیدات مهندسی اجتماعی و … که وارد شبکه میشوند، کنند. لازم است بر روی شبکهها، برای مراقبت از این نوع تهدیدات، از ابزارهای امنیتی دیگری استفاده شود.

البته فروشندگان بسیاری هستند که به دنبال ادغام این ویژگیها در محصولات فایروال خود هستند. اما باید بگوییم ادغام فناوریهای سنتی این محصولات و تکنیکهای امنیتی جدید، میتواند مانع بزرگی برای مجرمان سایبری به شمار رود.

فایروالهای فیزیکی بهتر هستند یا مجازی؟

Firewall ها در ابتدا سختافزاری بودند. اما امروزه دیوارههای آتش مجازی و نرمافزاری نیز وارد بازار شدهاند. برخی از شرکتهای تولیدکننده فایروال بر این عقیدهاند، که این محصولات نرمافزاری ازنظر کارکرد شبیه به فایروالهای فیزیکی هستند. Klaus Gheri مدیرکل امنیت شبکه در باراکودا (Barracuda Networks)، دیدگاه خود را چنین بیان میکند.

او بر این عقیده است که سازمانها، امروزه به برنامههای دیگری مبتنی بر سرویسهای ابری نیاز دارند. برنامههایی همچون Salesforce و Microsoft Office 365 و زیرساختهایی همچون خدمات مایکروسافت آژور (Microsoft Azure) و وب آمازون (Amazon Web Services (AWS)). ازاینرو این محصولات باید قادر باشند با این سرویسهای ابری ارتباط برقرار کنند. همچنین باید برای استقرار در محیطهای ابری عمومی، انعطافپذیری لازم را نیز داشته باشند.

Klaus Gheri همچنین اظهار دارد که، دیوارههای آتش نسل بعدی باید بتوانند ویژگیهای امنیتی کامل را باقابلیتهای دیگر ترکیب کنند. قابلیتهایی همچون بهینهسازی ترافیک traffic optimization، تقسیم بار load balancing و بهینهسازی دسترسی ابری از دفاتر شعب. او بیان نموده است که:” امروزه تمامی مشاغل نیاز دارند تا از فایروال نسل بعدی در دفتر یا سایت خود از راه دور استفاده کنند. آنها میتوانند از طریق رابط مرکزی اقدام به مدیریت شبکه خودنمایند.

داراییهای تجاری و شبکهها از پراکندگی بسیاری برخوردار هستند. به همین دلیل Firewall هایی که میتوانند از آنها محافظت کنند، باید از طریق قابلیتهای اتصال ایمن، شرایط مطلوب را برای آنها فراهم کنند”.

تمامی این نظرات در یک خصوص وجه اشتراک دارند. آنهم این است که فایروالهای نسل جدید از یک دهه قبل متفاوتتر هستند. هرچند این تفاوت به فناوری شرکتهای تولیدکننده تکنولوژی نیز مربوط است. زیرساختهای سختافزاری و نرمافزاری مختلف، منجر شده است تا از تجهیزاتی همچون دستگاههای مجازی و Firewall های مجازی استفاده شود. ازاینرو مجازیسازی تفاوتی که بین فایروالهای مجازی و فیزیکی بوده است را، کمرنگ نموده است.

راهحل Firewall های نسل جدید

آدام هیلز بهعنوان تحلیلگر گارتنر بر این عقیده است که:” فروشندگان نسل جدید فایروال، بسته بهویژگیهای کاربردی که محصولات آنها دارد، میتوانند از هم متمایز شوند”. همچنین بیان نموده است که:” خریداران باید بسته به هزینهها و عملکرد این سیستمها، اقدام به انتخاب بهترین فناوری نمایند”.

ازآنجاییکه استفاده از دیوارههای آتش برای امنیت شبکه توسط افراد بسیاری سرعت گرفته است، فروشندگان بسیاری به دنبال آن هستند که از این مسئله نهایت بهرهمندی را ببرند. در این میان شرکتهایی هستند که توسط گارتنر، بهعنوان شرکتهای پیشرو در فایروال موردبررسی قرارگرفتهاند.

شرکتهای پیشرو در تکنولوژی امنیتی Firewall

Palo Alto Networks

آنگونه که ادعا میشود، برخی از کمپانیها Firewall های خود را با استفاده از ماژولهای بازرسی که بر روی فایروالهای سنتی قرار دادهاند، بهعنوان فایروال نسل جدید به بازار عرضه کردهاند. این کمپانی، Firewall خود را بهعنوان NGFW واقعی معرفی میکند. به این صورت که تمام ترافیک آن بر اساس کاربران، برنامهها و محتوا طبقهبندیشدهاند. باید بگوییم تجهیزات امنیتی Palo Alto را نمیتوان در ایران بهراحتی یافت.

شرکت فایروال FortiGate

از این کمپانی برای ارائهدهندگان خدمات، SMB ها و شرکتها، دیوارههای آتش نسل جدید ارائه میدهد. در این محصولات سختافزاری که استفادهشده است، قادر است بستهها را با سرعت بالایی پردازش کند. همچنین از پایداری بالایی نیز برخوردار است. Firewall های این کمپانی ازجمله پرفروشترین و معروفترین فایروالها در ایران به شمار میروند. بیشتر مدیران شبکه و تیمهای امنیت در ایران، از این فایروالها استفاده میکنند.

شرکت سیسکو Cisco

از غولهای بزرگ دنیای شبکه که همیشه در حال ارتقای پیشرفتهای امنیتی خود است، باید به شرکت سیسکو اشارهکنیم. Firewall های سیسکو خدمات متنوعی همچون محافظت از بدافزار، FirePOWER، کنترل برنامه و ourcefire IPS، را ارائه میدهند.

فایروالهای Check Point

درنهایت باید به Firewall این کمپانی اشارهکنیم، که میتوان با تهیه لایسنس سالانه آنها را به شبکه افزود. با این کار شبکه را از خطرات اطلاعاتی تهدیدآمیز و بدافزارهای پیشرفته میتوان محافظت کرد. دیوار آتش این کمپانی میتواند از ابرهای عمومی خدمات مختلف همچون وب آمازون و مایکروسافت آژور (Microsoft Azure) پشتیبانی نماید. علاوه بر آن Cisco Application Centric Infrastructure (ACI) با VMware NSX یکپارچهشده است. اما نمیتوان این نوع فایروال را در ایران تهیه کرد.

تمامی این موارد برخی از محصولات Firewall در بازار هستند، که معرفی شدند. در دوره هکر اخلاقی CEH v 11 و دوره لینوکس اسنشیالز با محصولات دیگری نیز آشنا خواهید شد. همچون سایبروم و ….

شرکت Juniper

این شرکت فایروالهای شبکهای را ارائه میدهد، که شرکتهای بزرگ، متوسط، محیطهای ترکیبی و ارائهدهندگان خدمات در یک ابر عمومی و خصوصی، میتوانند از آن استفاده کنند. Juniper’s Software-Defined Secure Network (SDSN) در اصل یک راهکار مدیریتی برای تجهیزات امنیتی جونیپر است.

شرکت فایروال Forcepoint

محصولات این کمپانی، اقدام به یکپارچه کردن عناصر مختلفی همچون Websense و Raytheon Cyber Products را با McAfee’s Stonesoft NGFW مینماید؛ تا بتواند دادههای اطلاعاتی هوشمندی ارائه کند. دیوارههای آتش این کمپانی تا ۱۲۰ گیگابایت در ثانیه میتوانند توان داشته باشند. همچنین دارای نسخه مجازی نیز هستند که در ایران یافت نمیشود.

شرکت فایروالهایBarracuda Networks NextGen Firewalls

این کمپانی به کاربران خود اجازه میدهد تا استفاده از برنامهها را تنظیم کنند. همچنین کاربران این امکان را دارند که ترافیک شبکه را با ویژگیهایی همچون بهینهسازی WAN و link balancing در اولویت خود قرار دهند. آنها قادر هستند در سناریوهای مجازی، ابری و در محل بهصورت فیزیکی وارد شبکه شوند. همچنین میتوانند در برابر اقدامات کنترل دسترسی غیرمجاز، تلاشها و الگوهای ترافیک مخرب شبکه، کرمها، نرمافزارهای مخرب مانند ویروسها و تروجانها از شبکه محافظت کنند.

محدودیتهای فایروالها

نسل جدید این محصولات دارای ویژگیهای امنیتی بسیاری هستند. بسته به کمپانی تولیدکننده، این محصولات ممکن است خدمات متنوعی به کاربران ارائه دهند. ازجمله: شناسایی بدافزار، محافظت در برابر نشت دادهها (DLP)، دفاع در مقابل حملات DDoS، تهدیدات هوشمند و موارد دیگر. آنگونه که بیان میشود، هیچ کمپانی نمیتواند فایروالی را وارد بازار کند که برای تمامی تهدیدات فناوری امنیتی کافی باشد.

ازاینرو باید آنها را به شبکه افزود. سپس از قابلیتهای پیشرفته آنها استفاده کرد. اما نباید موارد امنیتی را نادیده بگیرید. Dave Ginsburg اظهار میدارد که:” فایروالهای شبکه مجازی در بستر ابری، از اهمیت بالایی برای تأمین امنیت محیط شبکه برخوردار هستند”. اما آنها تنها بخشی از وضعیت کلی امنیت را میتوانند حفظ کنند. همچون شبکه، محیط، برنامه، نقطه پایانی، امنیت دادهها و مدیریت عملیات و سیاستها. اما پس از ورود بدافزارها، دیگر زیرساختهای امنیتی درگیر خواهند شد.

در این زمان دیگر تنها داشتن کانفیگ و فایروال کافی نخواهد بود. این بخش معمولاً توسط امنیت فناوری اطلاعات نادیده گرفته میشود. درحالیکه بسیار حائز اهمیت بوده و باید به آن با دقت توجه شود.

در پایان توصیه میکنیم برای آشنایی دقیقتر با فایروال، چگونگی کار آن و نکاتی در مورد خرید آن حتماً ویدیوی تولیدشده توسط مهندس کرمی را در کانال یوتیوب متخصص شو ما تماشا کنید.

ورود / ثبت نام

ورود / ثبت نام