روزانه ۲۳۰۰۰۰ نسخه بدافزار باهدف نفوذ در سیستمهای شرکتهای متوسط و بزرگ در سراسر جهان تولید میشود. بهطورکلی، این مهاجمان فقط به دنبال یک چیز هستند: دادههای حساس، این به معنای اطلاعات محرمانه کاربران، محصولات و فرآیندها است و VLAN Hopping دقیقاً یکی از روشهایی است که برای نفوذ به شبکههای شرکتی و سازمانی استفاده میشود.

مقدمهای بر VLAN

LAN مجازی یک روش منطقی برای گروهبندی پورتهای سوئیچ Layer-2 در یک سوئیچ محلی به حوزههای بخشهای مختلف است. VLAN ها میتوانند به بخشبندی یک شبکه فیزیکی و سوئیچ به چندین شبکه مجازی کمک کنند. VLAN ها را میتوان با پیکربندی سوئیچهای شبکه بانام و شماره VLAN خاص راهاندازی کرد. اعداد VLAN معتبر میتوانند از ۰ تا ۴۰۹۵ متغیر باشند، اما برخی از اعداد برای اهداف خاص یا توسط فروشندههای سوئیچ خاص رزرو شدهاند.

VLAN Trunking

در محیطهای بزرگتر با سوئیچها یا VLAN های متعدد، ممکن است نیاز به گروهبندی میزبانهای شبکه مختلف روی VLAN های مختلف وجود داشته باشد، حتی اگر روی یک سوئیچ فیزیکی نباشند. VLAN Trunking (IEEE 802.1q) به حل این مشکل کمک میکند. این پروتکل تگ گذاری VLAN را برای فریمهای اترنت معرفی میکند و آن را بهعنوان متعلق به یک VLAN خاص برچسبگذاری میکند.

این تگها در فریمهای اترنت معمولی که از هاست های شبکه خارج میشوند وجود ندارند. آنها توسط سوئیچهای شبکه روی پورتهای سوئیچ که برای انجام این کار پیکربندیشدهاند به فریم معمولی اضافه میشوند. سوئیچ پورتها از تنظیمات حالت دسترسی و حالت ترانک پشتیبانی میکنند. A-Frame که به یک پورت دسترسی روی سوئیچ میآید باید یک فریم اترنت معمولی باشد و اگر برچسبی وجود داشته باشد، فریم دور ریخته میشود. همچنین، هنگامیکه یک پورت دسترسی فریمی را به سیم منتقل میکند، هیچ برچسبی اضافه نمیکند. یک پورت سوئیچ در حالت ترانک تگهای VLAN لازم را قبل از انتقال فریم به سیم اضافه میکند.

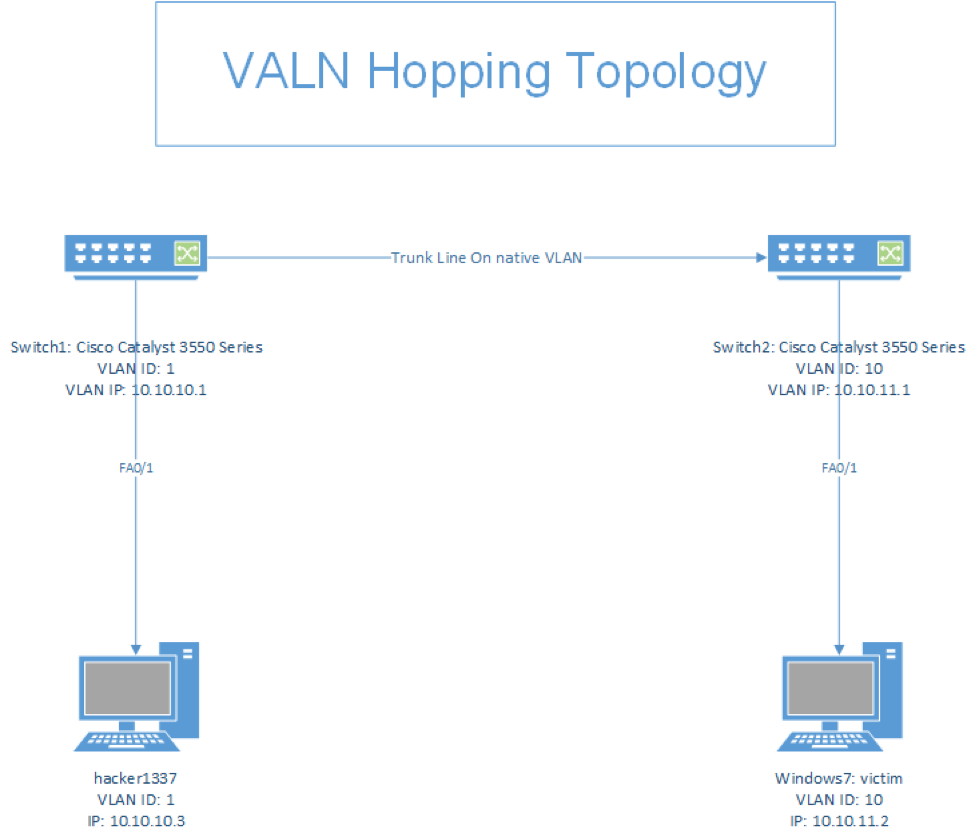

پروتکل ۸۰۲.۱q مشخص میکند که یک VLAN در یک ترانک نباید برچسبگذاری شود (معروف به Native VLAN). در برخی از سوئیچها، VLAN 1 بهطور پیشفرض بهگونهای پیکربندیشده است که VLAN اصلی باشد. در سوییچهای دیگر، Native VLAN بهطور پیشفرض فعال نیست و باید بهصورت دستی توسط مدیر راهاندازی شود.

VLAN Hopping

تنظیمات نادرست VLAN و کمبود اطلاعات در مورد مدیریت شبکه ایمن میتواند هزینه زیادی برای شرکت شما داشته باشد. درعینحال، این وضعیت بر موقعیت برند و قابلیت اطمینان آن تأثیر میگذارد. به همین دلیل ضروری است که برنامههایی برای پیشگیری، نظارت و دفاع خودکار تنظیم شود تا هر زمان که اتفاق میافتد نشت دادهها را مهار کند.

برای کمک به ایجاد یک استراتژی SIEM، در اینجا راهنمای کوتاهی برای جلوگیری و مهار حملات VLAN Hopping وجود دارد.

VLAN Hopping یک تهدید همیشگی برای شرکتهای متوسط و بزرگ

VLAN Hopping نوعی حمله سایبری است که در آن مهاجم سعی میکند به جریان دادههای شبکههای مجازی محدودشده وارد شود. هنگامیکه یک مهاجم وارد میشود، میتواند هر منبعی را در این سیستمها دستکاری کند. بهعبارتدیگر، هاست های ناخواسته سعی میکنند از VLAN به VLAN بدون ایجاد سوءظن برای سرقت اطلاعات حساس، حذف دادهها، نصب نرمافزارهای جاسوسی و هر نوع بدافزار و غیره تلاش کنند.

VLAN Hopping میتواند در هرزمانی در طول روز رخ دهد. همچنین، مهاجمان میتوانند از طریق هر نمایهای در شبکه دسترسی داشته باشند. در این مورد، دو راه اصلی برای دسترسی وجود دارد:

جعل سوئیچ

با این روش، مهاجم سعی میکند با جعل هویت یک سوئیچ در شبکه قربانی، DTP قانونی را تقلب کرده و یک لینک ترانک ایجاد کند. بهاینترتیب او میتواند تمام اطلاعاتی را که از نقطهای به نقطه دیگر منتقل میشود جمعآوری کند. علاوه بر این، مهاجم میتواند بدون ایجاد شک از LAN به LAN سفر کند.

جعل سوئیچ در روترهای سیسکو رایجترین حمله است و زمانی اتفاق میافتد که پورتهای اترنت در حالت خودکار یا دلخواه باشند.

تگ دوگانه

تگ دوگانه VLAN Hopping یک تغییر در تگهای فریم اترنت است. در این روش، مهاجم از تنظیمات کارخانه برای فریب دادن سیستمها و ایجاد لینک ترانکال استفاده میکند. هدف این است که شناسه مهاجم را بهعنوان یک VLAN بومی یک شبکه شرکتی تنظیم کنیم. پسازآن ناخواسته و بهراحتی میتوانست هر نوع بستهای را ارسال و دریافت کند.

چگونه از یک LAN مجازی در برابرهاست های ناخواسته دفاع کنیم؟

شما میتوانید با بهکارگیری استراتژیهای پیشگیری (که به معنای تقویت امنیت در لایههای اولیه مدل OSI)، مطابق با چارچوبهای حفاظت از دادهها و نظارت بر فعالیت در سیستمهای خود، از پرش VLAN اجتناب کنید. درهرصورت، برای شناسایی رویدادهای تهدیدآمیز در ۲۴ ساعت شبانهروز، به یک برنامه کاری با ساختار و ترکیب با اتوماسیون نیاز است.

پیادهسازی راهحلهای SIEM مخصوصاً در ایجاد چارچوبهای امنیت سایبری مفید است. با این نرمافزار میتوانید ترافیک اطلاعات حساس را کنترل کنید، روشهای مهاجم را ثبت کنید، فعالیتهای خطرناک اولیه را شناسایی کنید و برای بهینهسازی ساختار IT خود اقدامات خودکار انجام دهید.

در اینجا نحوه کارآمدی در برابر تهدیدات VLAN Hopping آورده شده است:

جلوگیری

اکثر شرکتها منابع امنیتی را به عمیقترین لایههای سیستم خود اختصاص میدهند. آنها معمولاً پویایی اتصال بین سختافزار و نرمافزار را نادیده میگیرند. و با این فقدان استراتژیهای لایه بالایی، درهای ترافیک روزانه آنها اجتنابناپذیر است.

بااینحال، میتوان این آسیبپذیری را از بین برد. شما فقط باید نیروی کار تیم فناوری اطلاعات را با پشتیبانی یک نرمافزار مدیریت امنیت ترکیب کنید تا یک استراتژی با واکنش زودهنگام ایجاد کنید. اولاً، تیم فناوری اطلاعات باید روشها و اهداف مهاجمان خود را درک کند. با استفاده از این اطلاعات، میتوانید فرآیندهای خودکار مؤثر را، چه در فعالیتهای شناسایی تهدید، انطباق یا تقویت مناطق خاص در سیستم، اجرا کنید.

برای این کار، مدل ATT&CK بسیار مفید است. با استفاده از این منبع، تیم شما میتواند مسیر مهاجم را قبل از اولین حرکت او ردیابی کند. با انجام این کار، میتوانید ورود او به شبکه شرکتی را رهگیری کرده و تهدیدات اولیه را از بین ببرید.

پیشبینی قبل از حمله

به گفته ATT&CK، اکثر مجرمان سایبری تاکتیکهای دقیقی را برای شناسایی نقاط ضعف در سیستمهای شرکتی اجرا میکنند. شناسایی قبل از حمله را میتوان از طریق تجزیهوتحلیل امنیت سایبری انجام داد: زیرساختهای فناوری اطلاعات و تنظیمات نقشهبرداری و مطالعه قابلیتهای ضد حمله سیستمهای شرکتی مناسب هستند.

بهطورکلی، شناسایی این مراحل قبل از حمله توسط نرمافزارهای معمولی دشوار است، بنابراین تیم فناوری اطلاعات باید استراتژی مهاجم را پیشبینی کند و تمام نقاط ضعف بین دستگاهها و برنامهها را برطرف کند.

برای مثال، میتوانید فهرستی از کل شبکه کسبوکار تهیه کنید تا مشخص کنید چه کسی از آن استفاده میکند، چه منابع اولیه، الگوهای رفتاری در هر سختافزار، پیکربندیهای فعلی، نقضهای کارخانهای آنها و غیره چیست.

از این نظر، از تمام تنظیمات پیشفرض خودداری کنید. پس از شناسایی روترهای آسیبپذیر، باید حالتهای “Dynamic”، “Auto” و “Trunk” را غیرفعال کنید. همچنین، حذف تمام دسترسیهای DTP و خاموش کردن رابطهای غیرقابل استفاده ضروری است.

از سوی دیگر، تیم شما میتواند با توقف استفاده از VLAN بومی برای ترافیک کاربران معمولی، از حملات تگ گذاری مضاعف جلوگیری کند و به یاد داشته باشید، شما باید بهطور مداوم ساختار و رفتار بین سختافزار و نرمافزار را زیر نظر داشته باشید. اینیک عامل حیاتی برای جلوگیری از حملات از داخل شرکت است.

تنظیم دستی Access در Interface

Switch1(config)# interface gigabitethernet 0/5

Switch1(config-if)# switchport mode access

Switch1(config-if)# exit

تنظیم دستی Trunk در Interface

Switch1(config)# interface gigabitethernet 0/2

Switch1(config-if)# switchport trunk encapsulation dot1q

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switch port nonegotiate

غیر فعل کردن Dynamic Trunking Protocol(DTP)

با تنظیم دستی حالت های Access یا Trunk پروتکل Dynamic Trunking Protocol(DTP) بر روی دستگاه Switch غیر فعال می شود و حتی نیازی به وارد کردن دستور nonegotiate نیز ندارد.

جلوگیری از double tagging:

یکی دیگر از حالت هایی که می توانید از حمله VLAN Hopping جلوگیری کنید، جلوگیری از double tagging درون Vlan ها است که با استفاده از native vlan اتفاق می افتد که باید برای دستگاه Switch خود یک Vlan را به عنوان Native لحاظ کنید که به هیچ عنوان در شبکه کاربردی نداشته باشد و هیچ interface در آن Vlan وجود نداشته باشد.لازم به ذکز است که به صورت پیش فرض Vlan 1 به عنوان Native Vlan استفاده می شود که پیشنهاد می کنیم از Vlan 1 به هیچ عنوان در شبکه استفاده نکنید و هیچ اینترفیسی را درون آن قرار ندهید.

Switch1(config)# interface gigabitethernet 0/2

Switch1(config-if)# switchport trunk native vlan 800

انطباق PCI

اگر شرکت شما پرداختها و اطلاعات کارت اعتباری را پردازش میکند، توصیه میکنیم از یک نرمافزار مدیریت انطباق استفاده کنید. این به شما کمک میکند مطمئن شوید که تمام دادهها بهطور کامل از الزامات PCI DSS پیروی میکنند.

ساده است، اگر شرکت چندین لایه محدودیت را برای اطلاعات مالی مشتریان اعمال کند، دریافت ترافیک اطلاعات حساس برای هاپرهای VLAN دشوارتر خواهد بود. درعینحال، توصیه میشود دادهها را در ACL VLAN ها تقسیمبندی کنید تا این سوابق پرداخت از شبکه مشترک دور بماند.

تشخیص تهدید

ما بر نظارت مستمر بر تمامی فرآیندهای شبکه تأکیدداریم. با نرمافزار امنیتی یکپارچه میتوانید حملات را در سیستمهای خود از طریق Network IDS شناسایی کنید. درعینحال، میتوانید یکپارچگی فایلهای دیجیتال را با FMI بررسی کنید.

این نرمافزارها برای بهدست آوردن اطلاعات دقیق از هر دستگاه فعال در شبکه مجازی طراحیشدهاند. همچنین، به شما کمک میکند تا پروفایلهای دقیق مهاجمان و تاکتیکهای خاص آنها را ایجاد کنید.

امنیت یکپارچه از یک گردش کار خودکار نظارت> تشخیص> اجرای ضد حمله پیروی میکند که بهطور قابلتوجهی خطرات را به حداقل میرساند. در این راستا نرمافزار AlienVault SIEM را برای مدیریت و کنترل تهدیدات پیشنهاد میکنیم.

سؤالات متداول

بهسادگی هیچ میزبانی را روی VLAN 1 (VLAN پیشفرض) قرار ندهید. یعنی به هر پورت دسترسی یک VLAN ندهید و VLAN بومی همه پورتهای ترانک را به یک شناسه VLAN استفادهنشده تغییر دهید. همچنین در تمام پورتهای ترانک برچسبگذاری صریح VLAN بومی را انجام دهید.

ترانک خودکار را غیرفعال کنید و VLAN های بومی را به VLAN های بلااستفاده منتقل کنید. استفاده از مجازیسازی امکان جداسازی هر سیستم مهمان را فراهم میکند بهطوریکه مشکلات یک سیستم بر سیستم دیگر تأثیر نمیگذارد.

بااینحال، بسیاری از شبکهها یا پیادهسازی VLAN ضعیفی دارند یا پیکربندیهای نادرستی دارند که به مهاجمان اجازه میدهد تا اکسپلویت مذکور را انجام دهند.

- حمله به زیرساختهای فیزیکی

- جعل آدرسهای مک

- آسیب به شبکه با ترافیک

- اول، از قرار دادن هر گونههاست بر روی VLAN پیشفرض (VLAN 1) خودداری کنید.

- دوم، مطمئن شوید که VLAN بومی در هر پورت ترانک یک شناسه VLAN استفادهنشده است.

- درنهایت، تگ گذاری صریح VLAN بومی را برای همه پورتهای ترانک فعال کنید.

ورود / ثبت نام

ورود / ثبت نام