حمله بکدور Backdoor یا درب پشتی چیست؟

سادهترین تعریف حمله درب پشتی استفاده از هر بدافزار، ویروس یا تکنولوژی برای دسترسی غیرمجاز به برنامه، سیستم یا شبکه و درعینحال دور زدن تمام اقدامات امنیتی اجراشده است. برخلاف انواع دیگر ویروسها یا بدافزارها، عناصر حمله درب پشتی به هسته برنامه هدف میرسند و اغلب منبع هدف را بهعنوان راننده یا مدیر کلیدی هدایت میکنند.

هنگامیکه دسترسی به چنین سطح عمیق و حیاتی بهدست میآید، احتمال آسیب بیپایان است. مهاجمان میتوانند زیرساخت کامل یا جزئی را تغییر دهند، سیستم موردنظر را وادار کنند مطابق میل خودکار یا رفتار کند و دادههای حیاتی را سرقت کنند.

تأثیر این اقدامات میتواند بسیار مضر باشد. ازاینرو، همیشه به افراد پیشنهاد میشود که مراقب حضور عوامل تهدیدکننده مرتبط با آن باشند و در مورد چگونگی کاهش حملات درب پشتی اطلاعات داشته باشند.

حملات بکدور یا درب پشتی (Backdoor) چگونه کار میکند؟

عملکرد حملات درب پشتی به نحوه ورود آنها به سیستم بستگی دارد. همانطور که گفته شد، رایجترین راههایی که با استفاده از آنیک درب پشتی میتواند وارد یک سیستم شود، استفاده از بدافزار یا استفاده از نرمافزار و سختافزار خاص است. توضیح مفصل این دو روش به شرح زیر است:

بدافزار Backdoor

این بدافزار درواقع وانمود میکند که چیز دیگری است تا اقداماتی مانند سرقت اطلاعات، نصب بدافزار و ایجاد یک درب پشتی در سیستمها بهطور یکپارچه انجام شود. همچنین به دلیل شباهت رفتاری آن با Trojan که درواقع به مهاجم اجازه میدهد به زیرساخت اصلی برنامه، نرمافزار یا شبکه دسترسی پیدا کند و Trojan پشتی نیز نامیده میشود، باید بدانید که Trojan چگونه کار میکند.تروجان (Trojan) یک فایل با محتوای مخرب است و میتواند مورداستفاده قرار گیرد. آن میتواند در قالب پیوست یک ایمیل، فایل قابل دانلود، تهدیدات سایبری مانند بدافزار و … تحویل داده شود. بدتر از همه، Trojan تواناییهای کرم مانندی دارند که آنها را برای تکثیر و گسترش توانمند میکند. بدون نیاز به تلاش بیشتر، Trojan میتواند به سیستمهای دیگر نیز گسترش یابد. صرفنظر از ظاهر، هر نوع Trojan مضر است و پتانسیل ایجاد آسیب جدی به هدف را دارد.مهندس علی کرمی در فصل هفتم دوره هکر اخلاقی CEH v11 که در مورد تهدیدات بدافزار است بهصورت کاملتر در مورد این موضوع صحبت کرده است.

دربهای پشتی داخلی یا اختصاصی

این روش را بهعنوان یک درب پشتی در نظر بگیرید که در مواقع اضطراری توسط صاحبان املاک استفاده میشود. چنین نوع درهای پشتی توسط متخصصان نرمافزار یا سختافزار مستقر میشوند و همیشه نیت بدی ندارند. آنها بهعنوان جزئی از نرمافزار وجود دارند و به صاحبان یا توسعهدهندگان اجازه دسترسی فوری به برنامه یا نرمافزار را میدهند.

انواع مختلف حملات دربهای پشتی یا بکدور (Backdoor)

دربهای پشتی انواع مختلفی دارند و هرکدام خط حمله متفاوتی نیز دارند.

دربهای پشتی یا بکدور رمزنگاری

یک درب پشتی رمزنگاری را بهعنوان یک کلید اصلی در نظر بگیرید که برای باز کردن هر چیزی که در پشت دادههای رمزگذاری شده پنهان است، مفید است. معمولاً دادهها از طریق رمزگذاری AES-256 بیت یا سایر الگوریتمها محافظت میشوند. در این رمزگذاری یا هر رمزگذاری دیگری، به هر دو طرف که در حال ارتباط هستند یک کلید رمزنگاری داده میشود که برای رمزگشایی دادهها و رهگیری آنها استفاده میشود.

دربهای پشتی یا بکدور سختافزاری

این دربهای پشتی از اجزای سختافزاری مانند تراشهها، پردازندهها، هارددیسکها و موارد دیگر برای نفوذ به یک سیستم استفاده میکنند. با استفاده از اجزای سختافزاری اصلاحشده، هکرها سعی میکنند به سیستم موردنظر دسترسی در سطح ریشه داشته باشند. بهغیراز سختافزارهای مرتبط با کامپیوتر، بسیاری از دستگاههای خارجی دیگر مانند تلفنها، سیستمهای امنیتی خانه، ترموستاتها نیز میتوانند بهعنوان یک درب پشتی سختافزار عمل کنند، درصورتیکه دارای هر بخش سختافزاری تغییریافته باشند و با یک سیستم مرتبط باشند.

معمولاً از چنین دربهای پشتی برای دسترسی به دادهها، نظارت و دسترسی از راه دور استفاده میشود.

روت کیتها (Rootkits)

روت کیتهای کمی پیشرفته از نوع بدافزار به هکرها اجازه میدهند تا فعالیتهای خود را بهطور کامل از سیستمعامل موردنظر پنهان کرده و آن را مجبور به اعطای دسترسی در سطح ریشه کنند. پس از اعطای این امر، هکرها اجازه دارند سیستم را از راه دور کار کنند و اقدامات بیپایانی مانند دانلود سیستمها، اصلاح فایل، نظارت بر هر فعالیت و هر چیز دیگری را انجام دهند.

چیزی که روت کیتها را خطرناک می کند، توانایی آنها در تبدیلشدن به شکل هر نرمافزار یا تراشه کامپیوتری استفادهشده است. و کار بهقدری عالی انجام میشود که تشخیص آنها دشوار است. روت کیتها انواع مختلفی دارند.

بهعنوانمثال، یک root-kit در حالت هسته وجود دارد که با هسته سیستمعامل بازی میکند. سپس، ما یک user-rootkit داریم که در فضای کاربر سیستم مستقرشده است. روت کیت بوت لودر نسخهای از kernel-rootkit است و رکورد MBR یا Master Boot سیستم را مختل میکند.

تروجان (Trojans)

همانطور که در بالا ذکر شد، بدافزار به شکل Trojan ظاهر میشود. چنین فایلهایی جعلی میشوند تا بهصورت فایل تأیید شوند بهطوریکه سیستم یا رایانه موردنظر به آنها اجازه دسترسی میدهد. هر بار که نرمافزار دانلود میشود، یک دستور «اجازه میدهید برنامهها در اینجا تغییراتی در دستگاه شما ایجاد کند؟» را روی صفحهنمایش میدهد.

معمولاً فایلهای Trojan در این مرحله مخفی میمانند و پس از اعطای مجوز، Trojan بر روی سیستم نصب میشود و یک درب پشتی ایجاد میشود. درنتیجه هکرها یا حمله گران درب پشتی قادر به دسترسی ادمین مانند به سیستم میشوند و هر کاری که میخواهند انجام میدهند.

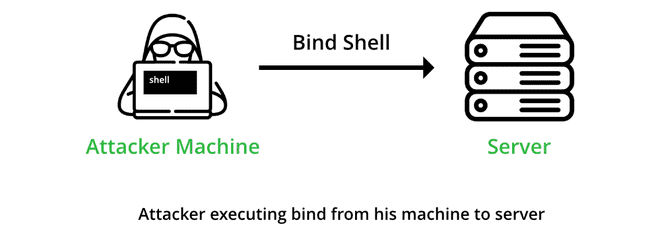

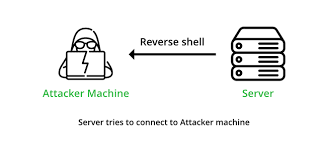

دسترسی گرفتن از راه دور Remote Shell

ین نوع درب پشتی یک قطعه کد مخرب (مانند PHP، Python، Ruby) است که میتواند در یک سایت آپلود شود تا به فایلهای ذخیرهشده در آن سایت دسترسی پیدا کند. پس از آپلود، هکر میتواند از آن برای ویرایش، حذف یا دانلود هر فایلی در سایت یا آپلود فایل خود استفاده کند.

بالا بردن سطح دسترسی اکانت درب پشتی

این نوع درب پشتی یک قطعه کد مخرب (مانند PHP، Python، Ruby) است که میتواند در یک سایت آپلود شود تا به فایلهای ذخیرهشده در آن سایت دسترسی پیدا کند. پس از آپلود، هکر میتواند از آن برای ویرایش، حذف یا دانلود هر فایلی در سایت یا آپلود فایل خود استفاده کند.

راهیابی به هدف بهواسطهی محیط گرافیکی (GUI)

حملات بکدور (Backdoor) یا درب پشتی چگونه توسط هکرها استفاده میشود؟

بر اساس تکنیک مورداستفاده، درب پشتی میتواند هکرها را تا حد زیادی توانمند کند و به آنها امکان ایجاد مزاحمتهای نگرانکننده مانند:

نرمافزارهای جاسوسی

باج افزار

باج افزار نسخه دیجیتالی یک تهدید باج در دنیای واقعی است و شامل خاموش شدن کامل منابع آلوده مانند سیستم، سرور و شبکه تا زمان پرداخت مبلغ باج درخواستی است. بهطورکلی، باج در ارزهای دیجیتال برای حفظ رازداری درخواست میشود.

بدافزار Crypto jacking

Crypto jacking نوعی بدافزار است که ارز دیجیتال را هدف قرار میدهد و به استفاده از سیستمها، شبکهها یا اتصالات اینترنتی دیگران برای استخراج ارزهای دیجیتال اشاره دارد.

چگونه از حمله درب پشتی جلوگیری کنیم؟

پیشگیری بهتر از درمان است. ازاینرو، باید از برخی راههای پیشگیری از حمله درب پشتی که در ادامه بیان میشوند آگاه بود:

برای تغییر این متن بر روی دکمه ویرایش کلیک کنید. لورم ایپسوم متن ساختگی با تولید سادگی نامفهوم از صنعت چاپ و با استفاده از طراحان گرافیک است.

- مطمئن شوید که تلاشهای ناموفق مجاز برای ورود محدود هستند و یک فایروال در مکانی است که دسترسی بدون مجوز را ممنوع میکند.

- یک خط مشی نظارت سختگیرانه بر شبکه داشته باشید. مطمئن شوید که راهحلهای امنیتی را بررسی کرده، شبکه را رصد کرده و بر اساس نیاز روز، فناوری را بهروزرسانی کردهاید. منابع شبکه باید با حفاظت ۲FA محافظت شوند.

- یک برنامه ضد بدافزار برای جلوگیری از محتوای مخرب مفید است. بهطور خودکار خطراتی مانند ویروسها، بدافزارها، Trojan ها و غیره را شناسایی و از بین میبرد و سیستم را محافظت میکند. ازآنجاییکه همهچیز بهطور خودکار اتفاق میافتد، تلاش زیادی لازم نیست.

- دسترسی به وبسایتها یا محتوای غیرمجاز و تأیید نشده از طریق اینترنت را متوقف کنید. بهخصوص، هنگام دسترسی به وبسایتها یا نرمافزارهای رایگان، باید اقدامات احتیاطی بیشتری انجام داد. چنین مکانهایی مرکزی برای ویروسها و محتوای ناخواسته هستند و میتوانند آسیب جدی به سیستم شما وارد کنند.

- یک نرم افزار مدیریت رمز عبور باکیفیت و خوب به ایجاد رمزهای عبور دسترسی قوی و پیچیده و مدیریت آنها کمک میکند. همه ما میدانیم که شکستن یک رمز عبور قوی سخت است و هکرها برای دور زدن محافظت از آن کار سختی خواهند داشت. اما، ایجاد و مدیریت چنین رمز عبور برای تمام وبسایتها و منابعی که استفاده میکنید، درواقع کار سختی است. با کمک یک نرم افزار مدیریت رمز عبور، میتوان آن را بهراحتی انجام داد که در مقالات قبلی ما ابزار LastPass را معرفی کرده ایم.

- سیستمعامل و نرمافزار خود را بهروزرسانی کنید زیرا منابع به روز میتوانند به روشی بهتر با تلاشهای حمله مقابله کنند.

- با کمک یک فایروال نسل جدید، همهچیز میتواند بسیار بهتر از قبل باشد زیرا این قطعه از فناوری تمام ترافیک ورودی و خروجی را زیر نظر دارد و در صورت مشاهده هر چیز مشکوکی فوراً اقدام میکند.

نمونههای حمله درب پشتی

حملات Backdoor در اطراف ما هستند و هر از گاهی در حال وقوع هستند. در ادامه به مهمترین آنها اشاره میشود.

در سال ۲۰۱۷، یکPulsar Double شناسایی شد که دارای بدافزار Backdoor بود. با کمک آن، مهاجمان میتوانستند کریپ جکر قدرتمند و حیاتی با حافظه بالا نصب کنند. هدف استخراج بیت کوین بود. ازاینرو، زنجیره عظیمی از بات نتهای استخراج رمزنگاری به دلیل یک رمز ارز ایجاد شد.

Poison Tap یک نمونه شناختهشده از حمله درب پشتی است. در این مورد، هکرها از بدافزارها برای دسترسی به هر وبسایتی ازجمله وبسایتهایی که با ۲FA محافظت میشوند، استفاده کردند.

وردپرس با چندین درب پشتی در سال ۲۰۱۴ مشاهده شد. این درهای پشتی پلاگین های وردپرس بودند که دارای کد جاوا اسکریپت مبهم بودند. هنگامیکه چنین پلاگین های آلوده روی سیستم نصب شدند، از آنها برای ایجاد یک حساب کاربری مخفی مدیریت و سرقت دادهها استفاده میشد.

Borland Inter base دارای دربهای پشتی داخلی در نسخههای ۴.۰ تا ۶.۰ خود بود. درب پشتی سخت کدگذاری شده بود و چندین حساب در ب پشتی ایجاد میکرد که از طریق شبکه قابلدسترسی بودند. هرکسی که از این حسابهای درب پشتی استفاده میکرد، میتوانست همهچیز ذخیرهشده در پایگاه داده Inter base را بفهمد. سرانجام در سال ۲۰۰۱ رفع شد.

در سال ۲۰۰۸، تمام نسخههای سیستمعامل، بالاتر از ۶.۲.۰، Juniper Networks، دارای دربهای پشتی بودند که هکرها را قادر میساخت تا دسترسیهایی مانند مدیریت داشته باشند.

سؤالات متداول در مورد حملات درب پشتی یا بکدور (Backdoor)

تهدیدات Backdoor را میتوان برای هدف قرار دادن هر سازمان یا فردی با یک سیستم کامپیوتری مورداستفاده قرارداد. بااینحال، آنها بهویژه برای سازمانها و افرادی که برای عملیات حیاتی به سیستمهای کامپیوتری متکی هستند، مانند مشاغل، دولتها و سازمانهای مراقبتهای بهداشتی خطرناک هستند.

چندین راه وجود دارد که تهدیدات درب پشتی را میتوان انجام داد، ازجمله سوءاستفاده از آسیبپذیریها در سیستم امنیتی، نصب نرمافزارهای مخرب بر روی یک سیستم، یا استفاده از رمزهای عبور سرقت شده یا شکسته شده است .

خیر، دربهای پشتی نوع خاصی از سوءاستفاده است که به مهاجم اجازه میدهد تا اقدامات امنیتی را دور بزند و به یک سیستم دسترسی پیدا کند.

درب پشتی نرمافزاری است که به مهاجم اجازه دسترسی به یک سیستم را میدهد، درحالیکه ویروس نوعی بدافزار است که میتواند سیستمهای کامپیوتری را آلوده و آسیب برساند.

برخی از شاخصهای رایج تهدید درب پشتی شامل تغییرات ناگهانی در مصرف داده، خرابی غیرمنتظره سیستم، افزایش پهنای باند یا استفاده از فضای ذخیرهسازی و ظاهر مکرر فایلها یا برنامههای جدید در سیستم است.

حملات Backdoor در یادگیری عمیق دستهای از حملات هستند که با استفاده از الگوریتمهای خودکار یادگیری ماشین انجام میشوند.

میتوانید با استفاده از ابزارهای اسکن امنیتی، مانند اسکنرهای آسیبپذیری یا برنامههای شناسایی بدافزار، سیستم خود را برای نشانههای حمله درب پشتی بررسی کنید.

هنگامیکه یک سیستم توسط یک تهدید درب پشتی در معرض خطر قرار میگیرد، در معرض خطر استفاده بهعنوان بخشی از حملات اضافی است که میتواند دادههای حساس را در معرض مهاجمان قرار دهد.

برخی از اقدامات رایج در برابر حملات درب پشتی شامل سیستمها و دادههای پشتیبان گیری شده، اقدامات امنیتی جامعی که حفرههای امنیتی شناختهشده را هدف قرار میدهند، و همچنین نظارت مداوم بر فعالیت شبکه برای رفتار مشکوک است.

بله، میتوانید با استفاده از ابزارهای پاکسازی یا برنامههای اسکن امنیتی، دربهای پشتی مخرب را از سیستمها حذف کنید.

ورود / ثبت نام

ورود / ثبت نام