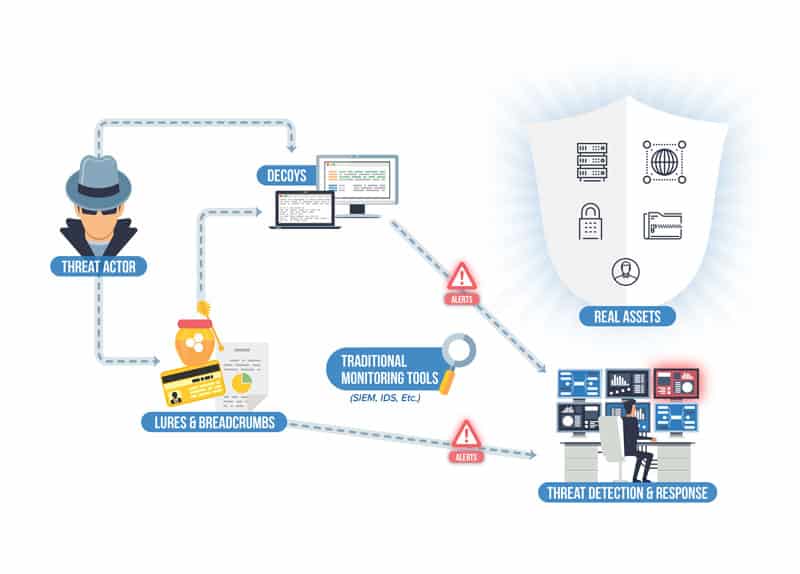

هدف هر اقدام امنیتی، محافظت در برابر دسترسی غیر مجاز است. فناوری فریب نوعی از امنیت سایبری است که از تاکتیک های فریب دهنده، مانند محیط های شبکه جعلی و تله ها و طعمه ها، برای به دام انداختن مهاجمان و کسب اطلاعات بیشتر در مورد آنها استفاده می کند. طعمه ها، سرورها، برنامه های کاربردی و داده های مشروع را تقلید می کنند تا مجرمین فکر کنند به مهم ترین دارایی های یک کسب و کار نفوذ کرده اند و به آنها دسترسی پیدا کرده اند، در حالی که در واقع چنین اتفاقی نیفتاده است. از این استراتژی برای به حداقل رساندن خسارت و محافظت از دارایی های واقعی سازمان استفاده می شود. فناوری فریب، بر خلاف زیرساخت امنیتی سنتی مانند فایروال ها و سیستم های تشخیص انتهایی، به دنبال محافظت از محیط (perimeter) به تنهایی نیست، بلکه هر فعالیت غیرقانونی را تشخیص می دهد، حتی اگر از درون سازمان نشأت گرفته باشد. این کار با در نظر گرفتن دیدگاه و علایق مهاجم برای ایجاد یک دفاع فعال انجام می شود. هدف نهایی فریب، جلوگیری از آسیب به سیستم با داشتن اطلاعات و آمادگی بهتر است.

چرا از فناوری فریب استفاده کنیم؟

امروزه سازمانها با حملات سایبری بیشتری نسبت به گذشته مواجه هستند و اهمیت مقابله با این حملات (از نظر مالی و سایر جوانب) روز به روز در حال افزایش است. این حملات توسط مهاجمین طراحی میشوند تا کسب و کارها یا ماموریتهای استراتژیک را مختل کنند و با استفاده از مجموعهای در حال تحول از تاکتیکها، تکنیکها و رویهها (TTP) انجام میشوند.

مدافعان امنیت سایبری به طور مداوم احساس میکنند که در یک موقعیت نامطلوب قرار دارند، زیرا آنها نیاز به محافظت از داراییهای خود به صورت شبانهروزی دارند، به ویژه در سازمانهایی که دیگر مرزهای سنتی ندارند و با سرعت بیشتری نسبت به گذشته در حال پذیرش فناوریهای جدید، مدلهای کسب و کار و مشارکتهای جهانی هستند. این وضعیت به طور فزایندهای در حال خارج شدن از کنترل است.

در ۳۰ سال گذشته، مدیران ارشد امنیت اطلاعات سازمانی (CISO) و معماران امنیت سازمانی آنها، در صورت وجود، راهحلهایی را خریداری و ایجاد کردند که همگی بر «بیرون نگه داشتن افراد بد» به روشی بسیار آشکار و مستقیم متمرکز بودند. این صنعت از طریق واژگان سیستم تشخیص نفوذ (IDS)، سیستم پیشگیری از نفوذ (IPS)، فایروالها، رمزنگاری، آنتی ویروس، مدیریت اطلاعات و رویداد امنیتی (SIEM)، اطلاعات تهدیدات سایبری، کارگزاران امنیت دسترسی ابری، اتوماسیون و هماهنگی امنیت، تکامل یافته است.

تمام این فناوریها و رویکردها همچنان ارزش ارائه میدهند و باید حدود ۸۰ درصد از مهاجمین را دفع کنند.

اما در مورد آن ۲۰ درصد باقیمانده چه؟

ابزارها و تکنیکهای فریب به طور فزایندهای برای محافظت پیشگیرانه از داراییها و سیستمهای اطلاعاتی مهم، و منحرف کردن مهاجمین سرسخت به محیطهای مصنوعی که برای جمعآوری مستقیم اطلاعات تهدید، سرگرم نگه داشتن و گمراه کردن مهاجمین از طریق کمپینهای فریب طراحی شدهاند، استفاده میشوند.

اینجاست که ارزش واقعی فریب سایبری آشکار میشود، زیرا به مدافعان امنیت سایبری این امکان را میدهد تا محیطهای مصنوعی و جعلی را طراحی، ایجاد و راهاندازی کنند که مهاجمین را فریب دهد تا فکر کنند به محیطهای تولید واقعی دسترسی پیدا کردهاند. در نتیجه، مهاجمین جزئیات تاکتیکها، تکنیکها و رویههای خود (TTP) را فاش میکنند.

با استفاده از این اطلاعات، انجام تعدادی فعالیت باارزش برای تقویت امنیت در سطوح مختلف سازمان امکانپذیر است. برای نمونه:

- مدیر ارشد امنیت اطلاعات (CISO) میتواند اطلاعات دقیق در مورد مهاجمین واقعی و آنچه آنها به دنبال دسترسی به آن در کسب و کار هستند، به دست آورد. آنها میتوانند از این اطلاعات برای بهبود وضعیت دفاعی و سرمایهگذاریهای آتی و همچنین گفتگو با هیئت مدیره و مدیران ارشد همرده قبل از وقوع هرگونه نقض امنیتی استفاده کنند.

- معماران امنیت سازمانی میتوانند از فریب برای بهبود محافظت از داراییهای اطلاعاتی خاص، داراییهای کلیدی، استفاده کنند.

- اطلاعات لحظهای از یک محیط فریب میتواند به صورت خودکار در یک مرکز عملیات امنیت (SOC) با SIEM و پلتفرمهای اطلاعات تهدید ادغام شود تا فرآیند طبقهبندی و جستجوی تهدید را بهبود بخشد.

- از آنجایی که مهاجمین وقت خود را در محیطهای جعلی تلف میکنند، نه تنها شبکههای واقعی شما ایمن هستند، بلکه ممکن است با افزایش قابل توجه تلاش آنها، منصرف شوند.

فهرست مزایای بالقوه میتواند بسیار طولانی باشد – اینها تنها چند نمونهی ملموس از چگونگی استفاده از فناوری فریب برای ایمن کردن سازمان شما است.

مزایای فناوری فریب (Deception Technology)

فناوری فریب میتواند از حملات و مشکلاتی جلوگیری کند که با روشهای دیگر قابل حل نیستند. بیایید ببینیم چرا باید از فناوری فریب استفاده کنید:

- شناسایی زودهنگام: با فریب، میتوانید مهاجمین را شناسایی کرده و حرکات آنها را حتی قبل از نفوذ به شبکه خود مشاهده کنید.

- عملکرد بدون اختلال: فناوری فریب میتواند بدون تأثیر بر عملکرد عادی شبکه کار کند، به این معنی که اختلال در فرآیندهای عادی و جریانهای کسب و کار به حداقل میرسد.

- قابلیت ارتقا و اتوماسیون: فریب را میتوان به راحتی برای حداکثر کارایی، حتی با رشد و تغییر سازمان شما، مقیاسبندی و خودکار کرد.

- کاهش هشدارهای کاذب: فریب، محیط و دادهای ایجاد میکند که به طور کلی قابل ورود یا دستکاری نیست. این بدان معناست که کاهش تقریباً کامل هشدارهای مثبت کاذب، نویز و هشدارهای بدون نتیجه را به همراه دارد.

- انعطافپذیری: فناوری فریب بر روی بسیاری از انواع سیستمها، از جمله سیستمهای قدیمی، کار میکند.

- تهیه اطلاعات امنیتی در لحظه: فناوری فریب به جریانهای اطلاعات تهدید عمومی وابسته نیست – بلکه با جذب مهاجمین، اطلاعات تهدید را ایجاد میکند و آن را به تیم امنیتی شما در لحظه ارائه میدهد.

- عملکرد بر روی انواع سیستمها: سیستمهای قدیمیتر (Legacy)؟ مشکلی نیست. دستگاههای اینترنت اشیا (IoT) که نیاز به محافظت دارند؟ فریب برای آنها نیز کاربرد دارد. فریب سایبری polyvalent (چندمنظوره) و انعطافپذیر است.

- اثربخشی بالا علیه حملات داخلی و پیشرفته: فناوری فریب به طور خاص در شناسایی حرکت جانبی، تهدیدات داخلی و همچنین حملات هدفمند پیچیده مؤثر است.

توجه مهم: برای عملکرد صحیح، فناوری فریب نباید برای کارمندان کسب و کار، پیمانکاران یا مشتریان آشکار باشد.

حملات سایبری قابل شناسایی با فناوری فریب تهدید (Threat Deception Technology)

فناوری فریب تهدید می تواند طیف وسیعی از حملات سایبری را شناسایی کند، از سرقت اطلاعات ورود ساده گرفته تا حملات پیچیده داخلی. در اینجا چند نمونه از حملات قابل شناسایی با این فناوری آورده شده است:

- حمله سرقت حساب: در این نوع حملات، مهاجم سعی می کند با استفاده از اعتبارنامه های سرقت شده، کنترل حساب کاربری شخص دیگری را به دست بگیرد.

- سرقت اعتبارنامه: این نوع سرقت زمانی اتفاق می افتد که مهاجم به لیستی از اعتبارنامه ها دسترسی پیدا کند و سپس از آنها برای نفوذ به سیستم در آینده استفاده کند.

- حملات علیه دستگاه های اینترنت اشیا (IoT): این حملات زمانی رخ می دهد که هکر با هدف به دست آوردن دسترسی به شبکه سازمان، دستگاه های اینترنت اشیا را با استفاده از اعتبارنامه های دسترسی ضعیف، مانند رمزهای عبور پیش فرض، مورد هدف قرار دهد.

- حملات حرکت جانبی: این حملات شامل تلاش هکر برای حرکت در جهت افقی (شرق به غرب) در یک شبکه است. آنها با به دست آوردن دسترسی به یک سیستم شروع می کنند و سپس سعی می کنند حمله خود را به سایر سیستم هایی که رایانه به آنها متصل است گسترش دهند. به این ترتیب، آنها می توانند از دارایی های به هم پیوسته درون سازمان شما سوء استفاده کنند.

- فیشینگ هدفمند (Spear Phishing): این نوع فیشینگ زمانی اتفاق می افتد که مهاجم فرد یا گروه خاصی را در یک سازمان هدف قرار دهد تا آنها را فریب دهد تا اطلاعات حساس را فاش کنند، اما با استفاده از فریب و فناوری امنیت سایبری، می توانید راه های جلوگیری از چنین حملاتی را نیز بیاموزید.

- باج افزار (Ransomware): فناوری فریب میتواند تلاشهای مهاجم برای استقرار باجافزار را در محیطهای فریبنده شناسایی کند.

- شبکه خصوصی مجازی (VPN): فناوری فریب میتواند تلاشهای دسترسی غیرمجاز به شبکه از طریق VPN را شناسایی کند.

- تهدیدات داخلی: فناوری فریب میتواند به شناسایی فعالیتهای مشکوک کارمندان داخلی که ممکن است در تلاش برای نفوذ به سیستمهای سازمان باشند، کمک کند.

- حرکت جانبی (Lateral Movement): فناوری فریب میتواند به شناسایی تلاشهای مهاجم برای حرکت در یک شبکه داخلی و دسترسی به سایر سیستمها پس از نفوذ اولیه کمک کند.

چگونه فناوری فریب کار می کند؟

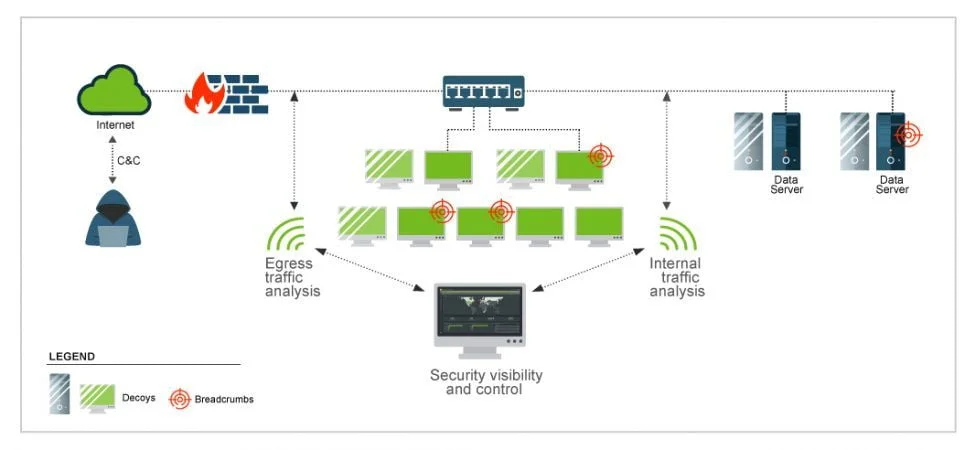

فناوری فریب با فریب دادن مهاجم به استفاده از منابع جعلی در سیستم شما عمل می کند. این فناوری، دارایی های دیجیتال رایجی که به طور معمول در زیرساخت شما یافت می شوند را تقلید می کند. با این حال، اینها فقط تله یا فریب هستند و زمانی که مهاجم به دنبال آنها می رود، به سیستم های حیاتی کسب و کار آسیبی نمی رسانند.

هنگامی که مهاجمین با جنبه های مختلف محیط فریب تعامل می کنند، و فکر می کنند در حال پیمایش یک سازمان واقعی هستند، اطلاعات خاصی از طریق ترکیبی از عوامل بدون نیاز به نصب نرم افزار (agentless) و فریب نرم افزاری پیچیده در سطوح مختلف توسط این دارایی های جعلی جمع آوری می شود و بدین ترتیب، یک رکورد جامع از ردیابی فعالیت ها ایجاد می شود.

متخصصان دفاع سایبری سازمانی می توانند کمپین های فریب ایجاد و راه اندازی کنند، و همچنین وضعیت بصری لحظه ای کمپین های در حال اجرا و مهاجمان را در مراحل مختلف چرخه عمر حمله نظارت کنند.

هدف و مزایای کلیدی فناوری فریب تهدید

هدف از فناوری فریب تهدید این است که به مهاجم القا کند که او واقعاً به یک سیستم نفوذ کرده و حمله ارتقای سطح دسترسی (privilege escalation) موفقی را انجام داده است. زمانی که مهاجم فعالیتهایی را انجام میدهد که فکر میکند به او همان سطح دسترسی یک مدیر شبکه را میدهد، او در واقع فقط در حال کار بدون به دست آوردن هیچ حق اضافی یا تأثیرگذاری قابل توجه بر زیرساخت شما است.

یکی دیگر از عناصر کلیدی فناوری فریب تهدید، یک سیستم هشداردهنده است که برای ضبط فعالیت مهاجم پیکربندی شده است. هنگامی که سرور یک اعلان دریافت میکند، شروع به ضبط کارهایی میکند که مهاجم در منطقه خاصی که در حال حمله است انجام میدهد. به این ترتیب، فناوری فریب سایبری میتواند اطلاعات ارزشمندی در مورد روشهای حمله هکرها ارائه دهد.

یکی دیگر از مزایای فناوریهای فریب این است که به تیم فناوری اطلاعات اجازه میدهد تا تعیین کنند کدام داراییها برای مهاجمان جذابتر هستند. برای مثال، در حالی که میتوان با اطمینان گفت که یک پایگاه داده حاوی اطلاعات کاربر مانند اطلاعات پرداخت، نام، آدرس و شماره تامین اجتماعی یک هدف جذاب است، با فناوری فریب امنیتی میتوانید تأیید کنید که اینها واقعاً داراییهایی هستند که هکرها بعد از نفوذ به دنبالشان میگردند.

علاوه بر این، میتوانید با شبیهسازی محیطهایی که حاوی یک یا چند نوع اطلاعات هستند، انواع دقیق دادههایی را که هکر به دنبال آن است، تعیین کنید. برای مثال، میتوانید پایگاه دادههای جعلی حاوی شمارههای تأمین اجتماعی، نام و آدرس و همچنین اعتبار ورود به حسابهای مدیران خاص شرکت ایجاد کنید. سپس میتوانید مشاهده کنید که مهاجمان کدام دارایی را برای حمله انتخاب میکنند. این به شما بینش بیشتری در مورد آنچه آنها به دنبال آن هستند میدهد.

این نمونهای از نحوه عملکرد فریب در عمل است.

تاکتیکها و تکنیکهای فریب

فریب حقیقت:

- پنهانسازی (Masking): مکانیزمهای پنهانسازی کشف حقیقت را غیرممکن میسازند.

- بستهبندی مجدد (Repackaging): مکانیزمهای بستهبندی مجدد با این کار کار میکنند که حقیقت را چیزی شبیه چیز دیگری جلوه دهند.

- کورسازی (Blinding): مکانیزمهای کورسازی با این کار کار میکنند که تشخیص حقیقت از اطلاعات نادرست را دشوار سازند.

جایگزینی اطلاعات واقعی با اطلاعات غلط:

- تقلید (Imitation): مکانیزمهای تقلید با این کار عمل میکنند که فریبدهنده اطلاعات نادرست را به گونهای به تصویر بکشد که واقعی به نظر برسد.

- ابداع (Invention): مکانیزمهای ابداع با این کار عمل میکنند که اطلاعات کاملاً جدیدی را واقعی جلوه دهند.

- فریبکاری (Deception): مکانیزمهای فریبکاری با منحرف کردن توجه مخالفان از حقیقت عمل میکنند.

کدام تهدیدات امنیت سایبری از تاکتیکهای فریب استفاده میکنند؟

در دنیای امنیت سایبری، بازیگران تهدید (Threat Actors) گاهی اوقات خودشان از تاکتیکهای فریب استفاده میکنند. یک نمونه از این موضوع ایمیل فیشینگ هدفمند (که محبوبترین روش حمله است) میباشد. این ایمیلها خود را به عنوان ایمیلی بیخطر جا میزنند، در حالی که در واقعیت، هدف شومی دارند.

به چه نکاتی باید هنگام انتخاب ارائهدهنده فناوری فریب توجه کرد؟

بسیاری از فروشندگان دوست دارند شما را روی قابلیت ارتقا یا سایر ویژگیهای فریبنده متمرکز کنند، اما در واقع باید سوالاتی در مورد طعمههایشان (آیا منحصربهفرد هستند؟)، سطح تحقیق و توسعه آنها و امنیت پلتفرمشان بپرسید. امروزه، فناوری فریب فراتر از یک فریب ساده عمل میکند و اکنون دارای ویژگیهایی است که باعث میشود واقعیتر به نظر برسد، دادههای کلیدی را استخراج میکند و به جای فرآیند دستی خستهکننده طعمههای قبلی، تلهمتری (تجزیه و تحلیل داده) انجام میدهد.

فناوری فریب در مقابل طعمه (HoneyPot)

در حالی که اغلب به اشتباه به جای یکدیگر استفاده می شوند، فناوری فریب و طعمه (هانیپات) یکسان نیستند. طعمهها ابزارهایی هستند که برای جذب مهاجمین و فریب آنها برای فاش کردن حضور و سرنخهای دیگر در مورد اهدافشان استفاده میشوند. طعمه میتواند هر چیزی از داده و اطلاعات تا سرویسها یا منابع دیگر باشد.

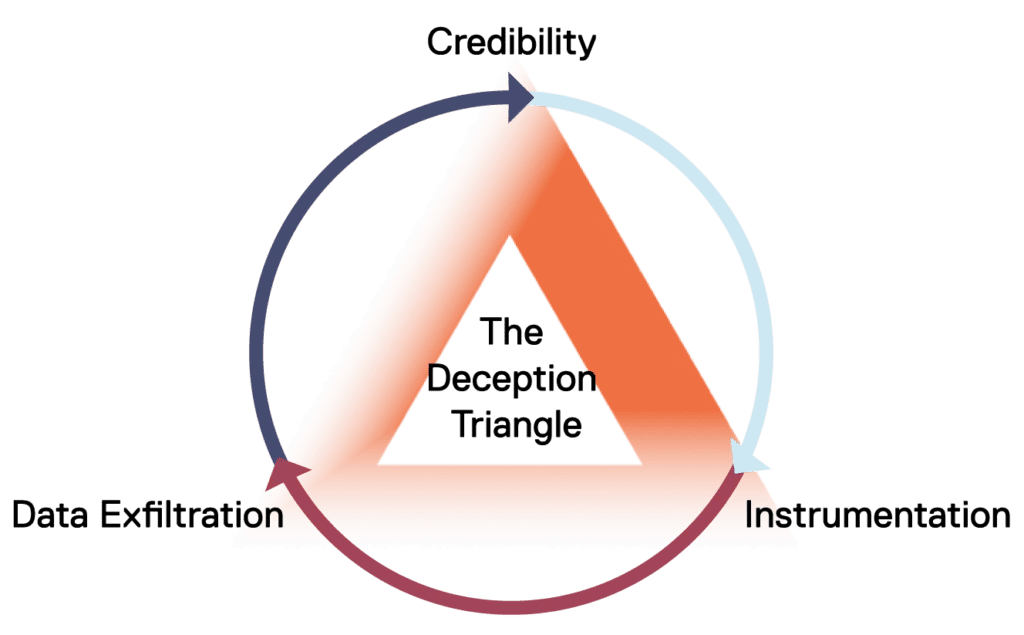

سه ستون ضروری برای فناوری فریب موثر عبارتند از:

- اعتبار: آیا باورپذیر است؟

- ابزار / تلهمتری: آیا میتوانید دادههای عمیقی در مورد کارهایی که افراد در سیستم انجام میدهند جمعآوری کنید؟

- استخراج دادهها: آیا میتوانید بدون افشای خود، آن دادهها را به سیستم امنیتی منتقل کنید تا بتوانید در مورد آنها اقدامی انجام دهید؟

زمانی که فناوری فریب به طعمهها محدود میشد، نمیتوانست این سه ستون را به حداکثر اثرگذاری خود برساند. طعمههای اولیه در برابر بررسیهای اعتبارپذیری دوام نمیآوردند؛ حتی فناوریهای اولین شرکتهای وارد شده به بازار همچنان مشکلات مهمی در زمینه اعتبار داشتند، اگرچه مشکل جمعآوری داده را در طعمههای ساده بهبود بخشیدند.

آینده فریب، پاسخ پویا است. مثلث فریب سه بعدی میشود، زیرا قابلیتهای پاسخ پویا به شما امکان میدهد تا محیط را تغییر دهید و دستکاری کنید تا اطلاعات بیشتری را نسبت به آنچه معمولاً مهاجمین به جا میگذارند، استخراج کنید.

این کاری است که یک طعمه هرگز نمیتوانست انجام دهد. فناوری فریب فراتر از طعمهها به ابزاری بسیار پیچیدهتر تکامل یافته است.

وضعیت فعلی فناوری فریب

فناوری فریب هنوز در مراحل ابتدایی خود به سر میبرد.

فناوریهای فریب اولین شرکتهای وارد شده به بازار، مشکل جمعآوری داده را حل کردند، اما همچنان مشکلات مهمی در زمینه اعتبار دارند و این باعث میشود آنها برای سیستمهای پیچیده و شبکههای با ریسک بالا ایدهآل نباشند. محصول CounterCraft The Platform دارای فناوری واقعی IT و ActiveBehavior است، روشی انقلابی برای جلوگیری از منسوخ شدن طعمهها (Honeypots) و ردپاها. ما مشکل دادههای عمیق را حل کردهایم، به لطف کاشت سطح کرنل (هسته سیستمعامل) که اقدامات مهاجم را زیر نظر میگیرد و برای جلوگیری از شناسایی پنهان است. همچنین، برای تکمیل این موارد، ما یک زیرساخت فرمان و کنترل به خوبی طراحی شده به نام ActiveLink داریم، برای انتقال ایمن و پنهانی دادهها به سیستم امنیتی، به این معنی که حضور خود را به مهاجم لو نمیدهیم.

آینده فریب در یک محور چهارم در مثلث فریب نهفته است: پاسخ پویا. قابلیت پاسخ پویا به شما امکان میدهد تا محیط را تغییر دهید و دستکاری کنید تا اطلاعات بیشتری را نسبت به آنچه معمولاً مهاجمین به جا میگذارند، استخراج کنید.

آینده فناوری فریب فرا رسیده است و به طور پویایی در حال شکل دادن به محیط فریب برای ایجاد تغییر در رفتار مهاجم و جمعآوری بهتر اطلاعات تهدید است.

تکنیکها، تاکتیکها و ابزارهای فناوری فریب

بنابراین، فریب در واقع چگونه کار میکند؟

به طور خلاصه، داراییهای فریب مبتنی بر نرمافزار برای ترکیب شدن با محیط فناوری اطلاعات و ارتباطات (ICT) استاندارد سازمان طراحی شدهاند و به طور هوشمندانهای متناسب با ماهیت استراتژی دفاع سایبری و چشمانداز تهدید سازمان مستقر میشوند. این داراییها را میتوان متناسب با وسعت و عمق لایه فریب مورد نیاز، مقیاسبندی کرد که در واقع سطح حمله جذاب و پویایی را برای درگیر کردن مهاجمان متعدد با کمپینهای فریب هدفمند ارائه میدهد.

از آنجایی که مهاجمان با جنبههای محیط فریب درگیر میشوند و فکر میکنند در حال پیمایش سازمان واقعی هستند، اطلاعات خاصی توسط داراییها از طریق ترکیبی از عوامل فریب نرمافزاری بدون نیاز به نصب عامل (agentless) و پیچیده در سطوح مختلف جمعآوری میشود که منجر به ایجاد یک سوابق جامع از فعالیتها میشود. در مورد CounterCraft، این اطلاعات به مدیر فریب مرکزی (Deception Director) منتقل میشود، جایی که میتواند مورد استفاده قرار گیرد.

با استفاده از این دیدگاه مرکزی، پرسنل دفاع سایبری سازمان میتوانند هم کمپینهای فریب ایجاد و مستقر کنند و هم به صورت لحظهای وضعیت بصری کمپینهای در حال انجام و مهاجمان در مراحل مختلف چرخه عمر حمله را نظارت کنند.

این نمونهای از نحوه عملکرد فریب در عمل است.

طبقهبندی تاکتیکها و تکنیکهای فریب شامل موارد زیر است:

پنهان کردن حقیقت از مهاجمین: که به تکنیکهای زیر متکی است:

- ماسک کردن (Masking): مکانیزمهای ماسک کردن با غیرقابل کشف کردن حقیقت عمل میکنند.

- بستهبندی مجدد (Repackaging): مکانیزمهای بستهبندی مجدد با این کار عمل میکنند که حقیقت را چیزی شبیه چیز دیگری جلوه دهند.

- گولزننده (Dazzling): مکانیزمهای گولزننده با این کار عمل میکنند که تشخیص حقیقت از اطلاعات نادرست را دشوار سازند.

ارائه اطلاعات غلط به عنوان حقیقت به مهاجمین: که از تکنیکهای زیر استفاده میکند:

- تقلید (Mimicking): مکانیزمهای تقلید با این کار عمل میکنند که فریبدهنده اطلاعات نادرست را به گونهای به تصویر بکشد که واقعی به نظر برسد.

- ابداع (Inventing): مکانیزمهای ابداع با این کار عمل میکنند که اطلاعات کاملاً جدیدی را واقعی جلوه دهند.

- فریب (Decoying): مکانیزمهای فریب با منحرف کردن توجه مهاجمان از حقیقت عمل میکنند.

سپس این مکانیزمها بر روی تکنیکهای مختلف مبتنی بر میزبان، مبتنی بر شبکه و ترکیبی اعمال میشوند که تقسیمبندی آنها بر اساس سطح حمله است.

برای اطلاعات بیشتر در مورد طبقهبندی فریب، میتوانید این گزارش را مطالعه کنید.

فریب سایبری چه کاری میتواند برای کسب و کار شما انجام دهد؟

فناوری فریب یکی از بهترین ابزارهایی است که برای درک اینکه چه کسی و به چه دلیلی کسب و کار شما را هدف قرار میدهد، در اختیار دارید. بهبود دانش شما در مورد دشمنانتان قبل از هرگونه نقض امنیتی یا حادثه سایبری، به عنوان یک مدافع، به شما یک مزیت اولیه میدهد.

فناوری فریب، اطلاعات دقیق و قابل عملی در مورد تهدیدات را ارائه میدهد که میتواند در زمان و هزینه تیمهای امنیتی شما صرفهجویی کند. این راهحل ایدهآلی برای مدیران ارشد امنیت اطلاعات (CISO) و تیمهای امنیتی است که آرزوی رسیدن به صفر هشدار اشتباه و داشتن اطلاعات دقیق، خاص و لحظهای را دارند.

برای مطالعه بیشتر در مورد اینکه چگونه فناوری فریب میتواند شکاف پاسخگویی شما را کاهش دهد، این مقاله را مطالعه کنید.

استقرار داراییهای فریب در سراسر سازمان، از سرویسهای ابری مبتنی بر اینترنت از راه دور گرفته تا دستگاههای تلفن همراه مدیران، سرورها و حتی نقاط دسترسی وایفای، این امکان را برای ساخت، بهروزرسانی و اقدام بر اساس قابلیت اطلاعات تهدید خاص بر اساس زمینه فراهم میکند.

تصمیمات استراتژیک و عملیاتی بعدی را میتوان بر اساس شواهد واقعی – قبل از وقوع هرگونه نقض امنیتی، سرقت اطلاعات یا دستکاری فرآیندهای مهم کسب و کار – اتخاذ کرد.

این در مورد هک کردن نیست، بلکه در مورد دفاع فعال هوشمندانه در محیط سازمانی خودتان است. فریب برای هر کسب و کاری و هر صنعتی کاربرد دارد. برخی از موارد استفاده واقعی را از بخشهای زیر بررسی کنید:

ورود / ثبت نام

ورود / ثبت نام