آسیب پذیری امنیتی به نقاط ضعف یا آسیبپذیریهای موجود در سیستمها، شبکهها، نرمافزارها، دادهها یا فرآیندها اطلاق میشود که میتوانند به حملات امنیتی منجر شوند. به عبارت دیگر، آسیبپذیری امنیتی نقطهای است که مهاجمان میتوانند از آن بهرهبرداری کنند و دسترسی غیرمجاز به سیستم یا اطلاعات حساس را بدست آورند، اطلاعات را تغییر دهند یا سرویسها را قطع کنند.

تعاریف دیگر آسیب پذیری در انواع استاندارد ها

تعریف آسیبپذیری امنیتی میتواند در استانداردها و راهنماهای امنیتی مختلف، تفاوتهایی داشته باشد. هر سازمان یا نهاد ممکن است بر اساس نیازها و محتوای خاص خود، تعریفی مشخص برای آسیبپذیری ارائه دهد. با این حال، در کلیت، تعریف آسیبپذیری امنیتی در استانداردها به معنای نقطهای از شبکه، سیستم یا نرمافزار است که میتوانند مهاجمان از آن بهرهبرداری کنند و به سادگی دسترسی غیرمجاز به دادهها، سرویسها یا مزایای دیگر امنیتی را بدست آورند.

در زیر چند نمونه از تعاریف آسیبپذیری امنیتی از استانداردها و سازمانهای مختلف آورده شده است:

آسیبپذیری امنیتی بهعنوان “نقطهای در یک سیستم اطلاعاتی که احتمال وقوع تهدید یا حمله امنیتی را افزایش میدهد و میتواند منجر به نقض امنیتی، از دسترفتن دادهها یا سیستمها یا دسترسی غیرمجاز به آنها شود” تعریف میشود.

آسیبپذیری امنیتی به معنای “شرایطی است که نقاط ضعفی در سازمان ایجاد میکند و بهعنوان محیط حساسی برای نفوذ، تخریب، یا مهاجمان غیر مجاز بهکار میرود.”

آسیبپذیری امنیتی بهعنوان “نقطهای در نرمافزار که بهسادگی میتواند مهاجمان را قادر به اجرای کدهای مخرب یا دسترسی غیرمجاز به اطلاعات حساس کند.”

آسیبپذیری امنیتی بهعنوان “نقطهای در یک سیستم نرمافزاری است که احتمال اجرای کد مخرب، دسترسی غیرمجاز به دادهها یا سرویسها، یا تخریب وقوع نقض امنیتی را فراهم میکند.”

آسیبپذیری امنیتی بهعنوان “هرگونه نقطهای در یک سازمان یا شبکه که میتواند مهاجمان بهکار گرفته شود تا اطلاعات، دسترسی یا کنترل را بدست آورند.”

انواع آسیب پذیری

آسیبپذیریها معمولاً از دیدگاه تکنیکی و توضیحی به دستههای مختلف تقسیم میشوند، از جمله:

آسیبپذیری سیستم

مرتبط با نقاط ضعف نرمافزاری، سختافزاری یا تنظیمات پیکربندی سیستمها. این آسیبپذیریها میتوانند به مهاجمان اجازه دهند تا به صورت ناخواسته دسترسی به سیستمها را بدست آورند یا آنها را بهروزرسانی کنند.

آسیبپذیری شبکه

ارتباط با نقاط ضعف یا خللهای موجود در شبکهها که مهاجمان بهراحتی میتوانند از آن استفاده کنند. این آسیبپذیریها میتوانند منجر به تنظیمات نادرست در دستگاههای شبکه، دسترسی به دادهها یا ترافیک شبکه شوند.

آسیبپذیری نرمافزار

نقاط ضعف موجود در نرمافزارها که مهاجمان میتوانند بهروشهای مختلف از آنها بهرهبرداری کنند. این آسیبپذیریها میتوانند به دسترسی غیرمجاز به سیستم یا دادهها، اجرای کد مخرب یا حملات دیگر منجر شوند.

آسیبپذیری انسانی

مرتبط با خطاها و اشتباهات انسانی مانند باز کردن پیوستهای مشکوک است که مهاجمان میتوانند از آن بهرهبرداری کنند. این آسیبپذیریها ممکن است به ارسال اطلاعات حساس، یا دریافت اطلاعات حساب کاربری منجر شوند.

آیا آسیبپذیریهای شناختهشده باید بهصورت عمومی افشا شوند؟

افشای آسیبپذیریهای شناختهشده بهصورت عمومی، یک مسئله حساس و مورد بحث در حوزه امنیت سایبری است. این مسئله ارتباط مستقیمی با موارد زیر دارد:

۱. نقاط ضعف امنیتی: افشای آسیبپذیریهای شناختهشده میتواند به معنای افشای نقاط ضعف امنیتی در سیستمها، شبکهها یا نرمافزارها باشد. این اطلاعات میتواند مهاجمان و اشخاص خلافکار را به انجام حملات امنیتی ترغیب کند.

۲. زمان اصلاح: عدم افشای عمومی آسیبپذیریها به توسعهدهندگان و تأمینکنندگان نرمافزارها و سختافزارها زمان میدهد تا رفع آنها را انجام دهند. با افشای عمومی، افراد مختلف نیز میتوانند از این آسیبپذیریها بهرهبرداری کنند تا برنامهها و سیستمها را نفوذ کنند.

۳. حفظ امنیت اطلاعات: افشای آسیبپذیریها به صورت عمومی ممکن است به معنای افشای اطلاعات حساس و محرمانه باشد که در کنار آسیبپذیریها مطرح میشود. این مسئله میتواند به تهدید امنیت اطلاعات شخصی، اطلاعات تجاری یا اسرار تجاری منجر شود.

مزایا افشای آسیبپذیریها امنیتی

با این وجود، مواردی نیز وجود دارند که افشای آسیبپذیریها بهصورت عمومی میتواند به مزایای امنیتی و اطلاعاتی منجر شود:

۱. شفافیت و مسئولیتپذیری: افشای آسیبپذیریها بهصورت عمومی میتواند به شفافیت بیشتر و اطلاعرسانی مناسب به مشتریان و کاربران منجر شود و سازمانها را مسئولیتپذیرتر نشان دهد.

۲. کمک به رفع آسیبپذیریها: با افشای عمومی، سایر تحلیلگران و متخصصان امنیت سایبری میتوانند به تحلیل آسیبپذیری و ارائه راهحلهای امنیتی کمک کنند.

۳. پیشگیری از سواستفاده: افشای آسیبپذیریهای شناختهشده میتواند از سواستفاده افراد خلافکار و دولتها جلوگیری کند، زیرا در صورتی که آسیبپذیریها مخفی باقی بمانند، بهراحتی میتوانند از آنها بهرهبرداری کنند.

در نهایت، بهترین روش عملکرد برای افشای آسیبپذیریها بهصورت عمومی باید با توجه به موقعیت، نوع آسیبپذیری، اهمیت امنیتی و دیگر عوامل مرتبط تعیین گردد. همچنین، ممکن است قوانین و مقررات مرتبط با افشای آسیبپذیریها در کشورها و صنایع خاص تعیین کننده باشد.

تفاوت بین آسیبپذیری و ریسک چیست؟

آسیبپذیری و ریسک دو مفهوم مرتبط اما متفاوت در حوزه امنیت اطلاعات هستند. به طور خلاصه:

آسیبپذیری (Vulnerability):

آسیبپذیری به نقطهای از سیستم یا شبکه یا نرمافزار اطلاق میشود که توسط مهاجمان میتواند بهسادگی مورد بهرهبرداری قرار گیرد. یعنی یک آسیبپذیری به معنای وجود نقاط ضعف امنیتی در یک سیستم است که مهاجم میتواند از آن بهرهبرداری کند. برای رفع یک آسیبپذیری، عموماً نیاز به اصلاح و تقویت نقاط ضعف امنیتی در سیستم وجود دارد.

ریسک (Risk):

ریسک به خطری احتمالی اشاره دارد که با وقوع آسیبپذیری، منجر به تهدید و خطرات مرتبط با امنیت و اطلاعات میشود. برای اندازهگیری ریسک، به ارزیابی احتمال وقوع آسیبپذیری و همچنین تاثیرات آن نیاز داریم. این تاثیرات ممکن است شامل دسترسی غیرمجاز به اطلاعات، از دسترفتن دادهها، تخریب یا قطع سرویسها و یا هر نوع خطر امنیتی دیگری باشد.

برای مثال، فرض کنید یک نرمافزار مورد استفاده در یک سازمان دارای آسیبپذیری ناشی از نقص امنیتی در فرآیند ورود به سیستم است که باعث میشود هکرها به راحتی بتوانند وارد سیستم شوند. این آسیبپذیری میتواند منجر به ریسکهای مختلفی شود، مانند دسترسی غیرمجاز به اطلاعات محرمانه یا حتی دسترسی به اطلاعات مالی سازمان.

به طور خلاصه، آسیبپذیری به نقاط ضعف امنیتی اشاره دارد، در حالی که ریسک به خطرات امنیتی مرتبط با وقوع آسیبپذیری اشاره دارد. تشخیص آسیبپذیریها و ارزیابی ریسکهای مرتبط با آنها از مهمترین مراحل امنیت اطلاعات در هر سازمانی است.

چه زمانی ممکن است از یک آسیبپذیری سوءاستفاده شود؟

از یک آسیبپذیری ممکن است در هر زمانی سوءاستفاده شود، اما این بستگی به عوامل مختلفی دارد که ممکن است مهاجمان را ترغیب کند یا برآوردهسازی آسیبپذیری را آسانتر کند. مهمترین عوامل مرتبط با سوءاستفاده از آسیبپذیری عبارتند از:

۱. شناختهشدن آسیبپذیری: وقوع سوءاستفاده از آسیبپذیری مرتبط با شناختهشدن آن است. معمولاً مهاجمان کارآزموده و با تجربه به سرعت آسیبپذیریها را شناسایی و از آنها بهرهمند میشوند.

۲. ارزش اطلاعات: اگر اطلاعات مهم یا حساس در دسترس مهاجم باشد، احتمال بیشتری برای سوءاستفاده وجود دارد. به عبارت دیگر، اطلاعات با ارزش بالا برای مهاجم ترغیبآورتر هستند.

۳. تهدیدها و محیطهای خاص: شرایط محیطی، مانند حالتهای بحرانی یا مهاجمان خاص، میتوانند ترغیبدهنده برای سوءاستفاده از آسیبپذیریها باشند.

۴. نرمافزارها و سیستمهای آپدیتنشده: نرمافزارها و سیستمهایی که به روز نمیشوند، اغلب دارای آسیبپذیریهای شناختهشدهای هستند که مهاجمان میتوانند به سادگی بهرهبرداری کنند.

۵. تراکم ترافیک: در مواقع تراکم ترافیک و سرورها و شبکههای بیشفعال، ممکن است مهاجمان با استفاده از حملات DDoS، آسیبپذیریها را بیشتر بهرهبرداری کنند.

۶. حمایتهای خارجی: ممکن است مهاجمان توسط دولتها، گروههای تروریستی یا سازمانهای خصوصی با منافع مشابه حمایت شوند که ترغیبدهنده برای انجام حملات سوءاستفاده باشد.

به طور کلی، همیشه به روز نگهداشتن نرمافزارها و سیستمها، اجرای اقدامات امنیتی کافی و رعایت اصول امنیت سایبری کلیدی است تا از سوءاستفادههای ناخواسته جلوگیری شود.

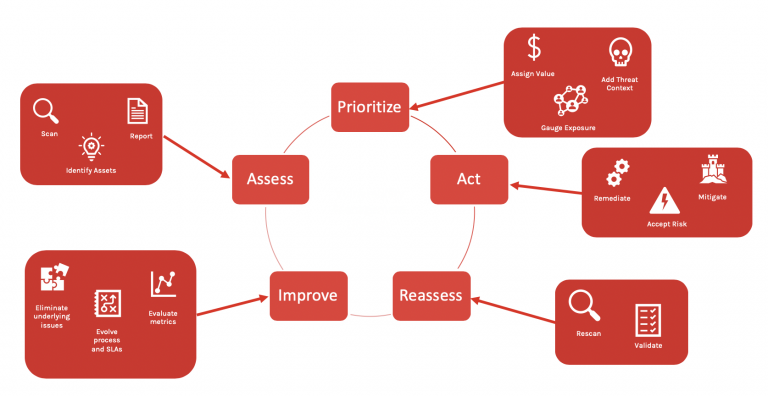

اسکن آسیبپذیری چگونه است؟

اسکن آسیبپذیری یک فرآیند امنیتی است که به منظور شناسایی آسیبپذیریها در سیستمها، شبکهها و نرمافزارها انجام میشود. این فرآیند توسط نرمافزارها و ابزارهای خاصی انجام میشود که به اسکنرهای آسیبپذیری معروف هستند. اسکن آسیبپذیری معمولاً توسط متخصصان امنیتی، مدیران سیستم یا تیمهای امنیتی انجام میشود و برای شناسایی و اصلاح نقاط ضعف امنیتی در سیستمها اهمیت زیادی دارد.

۱. انتخاب ابزار اسکن: برای اسکن آسیبپذیری، نیاز به استفاده از ابزارهای خاصی دارید. این ابزارها معمولاً شامل اسکنرهای آسیبپذیری، ابزارهای امنیتی سایبری و سیستمهای تشخیص نفوذ هستند. انتخاب ابزار مناسب بر اساس نوع سیستمها و شبکهها، نوع آسیبپذیریها و هدف اسکن مشخص میشود.

۲. تنظیمات اسکن: پس از انتخاب ابزار اسکن، باید تنظیمات مورد نیاز را انجام دهید. این شامل تنظیمات مربوط به نوع اسکن، محدوده اسکن، پورتها و سرویسهای مورد اسکن و سطح اطلاعات مورد نیاز است.

۳. اجرای اسکن: با تنظیمات انجام شده، میتوانید اسکن آسیبپذیری را اجرا کنید. ابزار اسکن، تلاش میکند نقاط ضعف امنیتی و آسیبپذیریهای مختلف را در سیستمها یا شبکهها شناسایی کند.

۴. تحلیل نتایج: پس از اجرای اسکن، نتایج به دست آمده را بررسی میکنید. این شامل شناسایی آسیبپذیریها، ارزیابی ریسکها و تدوین طرح اصلاح و بهبود امنیت است.

۵. اقدامات اصلاح: بر اساس نتایج اسکن، باید اقدامات اصلاحی را انجام دهید. این ممکن است شامل بهروزرسانی نرمافزارها و سیستمعاملها، اجرای تنظیمات امنیتی، برطرف کردن نقاط ضعف امنیتی و اجرای سیاستهای امنیتی مناسب باشد.

اسکن آسیبپذیری به عنوان یکی از مراحل مهم امنیت اطلاعات، به سازمانها کمک میکند تا نقاط ضعف امنیتی را شناسایی و اصلاح کنند و از حملات امنیتی جلوگیری کنند.

با انجام اسکنهای دورهای و منظم، سطح امنیت سازمان بهبود مییابد و ریسکهای امنیتی کاهش مییابد.

نمونههایی از آسیبپذیریها

آسیبپذیریها میتوانند متنوع و متناسب با نوع سیستم، شبکه، نرمافزار یا سختافزار مورد نظر باشند. در زیر نمونههایی از آسیبپذیریهای معمول در محیطهای مختلف آورده شدهاند:

۱. آسیبپذیری نقص نرمافزار: این نوع آسیبپذیریها معمولاً به دلیل خطاها در کد نرمافزارها ایجاد میشوند. این خطاها میتوانند موجب اجرای کد مخرب، تغییر در عملکرد نرمافزار یا دسترسی غیرمجاز به سیستمها شوند.

۲. آسیبپذیری شنود اطلاعات: این آسیبپذیریها به معنای عدم رمزنگاری صحیح اطلاعات و ارتباطات میان کاربران و سرویسها است که میتواند به دزدیده شدن اطلاعات حساس منجر شود.

۳. آسیبپذیری اجرای کد ناخواسته: این نوع آسیبپذیریها معمولاً به دلیل ورود دادههای نادرست یا مخرب به نرمافزارها ایجاد میشود که ممکن است منجر به اجرای کد ناخواسته و کنترل ناخواسته سیستم شود.

۴. آسیبپذیری ضعف در تنظیمات امنیتی: این نوع آسیبپذیریها به دلیل تنظیمات امنیتی ضعیف، مانند رمز عبور ضعیف، دسترسیهای نادرست، یا اجازههای بیشازحد برای کاربران ایجاد میشوند.

۵. آسیبپذیری جلوگیری از دسترسی: این آسیبپذیریها ممکن است به دلیل محدودیتهای نادرست در دسترسی به فایلها، پوشهها یا سرویسها باشند که به کاربران اجازه میدهد به اطلاعات محرمانه یا سیستمها دسترسی پیدا کنند.

۶. آسیبپذیری نفوذناپذیری شبکه: این نوع آسیبپذیریها به دلیل عدم اجرای تنظیمات امنیتی موردنیاز در شبکهها به وجود میآیند و میتوانند به نفوذ مهاجمان و کنترل ناخواسته سیستمها منجر شوند.

۷. آسیبپذیری جعل هویت: این آسیبپذیریها به دلیل عدم تأیید هویت در سیستمها یا نرمافزارها ایجاد میشوند که به مهاجمان اجازه میدهد هویت کاربران دیگر را جعل کنند و به اطلاعات آنها دسترسی پیدا کنند.

توجه داشته باشید که این تنها چند نمونه از آسیبپذیریها هستند و زمینهها و روشهای دیگری برای به وجود آمدن آسیبپذیریها وجود دارد. برای مقابله با آسیبپذیریها، بهروزرسانی منظم نرمافزارها و سیستمها، تنظیمات امنیتی صحیح، استفاده از رمزنگاری مناسب و اجرای اقدامات امنیتی مناسب از اهمیت بالایی برخوردارند.

ورود / ثبت نام

ورود / ثبت نام