در دنیای پیچیده امنیت سایبری امروز، سازمانها به طور مداوم به دنبال ابزارهای نوآورانه برای مقابله با تهدیدات سایبری در حال تکامل هستند. یکی از این ابزارهای حیاتی، هانیپات (Honeypot) است که به عنوان یک تله دیجیتالی هوشمند برای جذب، ردیابی و مطالعه فعالیتهای مخرب مهاجمان عمل میکند. این مقاله به طور جامع به بررسی مفهوم هانیپاتها، نحوه عملکرد، انواع، مزایا، خطرات و بهترین شیوههای پیادهسازی آنها میپردازد.

هانیپات چیست؟ تلهای هوشمند در دنیای سایبر

هانیپات یک سیستم کامپیوتری یا منبع شبکهای است که به صورت عمدی آسیبپذیر یا جذاب برای مهاجمان طراحی و راهاندازی میشود. هدف اصلی آن جلب توجه مهاجمان سایبری و منحرف کردن آنها از سیستمهای واقعی و حیاتی سازمان است. در واقع، هانیپات به عنوان یک “طعمه شیرین” عمل میکند که مهاجمان را به محیطی کنترلشده کشانده و به متخصصان امنیت اجازه میدهد تا رفتار، ابزارها و روشهای آنها را بدون به خطر انداختن دادههای واقعی مشاهده و مطالعه کنند.

این سیستمها میتوانند هر چیزی باشند، از یک سرویس آسیبپذیر عمدی، یک سیستم عامل قدیمی و وصله نشده، یک پوشه اشتراکی با نام “اسناد فوق سری یوفو” تا یک پایگاه داده فریبنده با اطلاعات جعلی اما جذاب. هرگونه تعامل با هانیپات ذاتاً مشکوک تلقی میشود، زیرا کاربران قانونی دلیلی برای دسترسی به آن ندارند.

نحوه عملکرد هانیپاتها

هانیپات با شبیهسازی دقیق یک سیستم یا شبکه واقعی، اما با اطلاعات و آسیبپذیریهای جعلی، مهاجمان را فریب میدهد. برخی از تاکتیکهای رایج طعمهگذاری عبارتند از:

- رمزهای عبور ضعیف

- پورتهای باز

- آدرسهای IP جعلی

- فایلها و پوشههای ساختگی

- ایمیلها و URLهای جعلی

پس از اینکه مهاجم طعمه را گرفت و وارد محیط هانیپات شد، تمام فعالیتهای او به دقت ردیابی و ثبت میشود. این اطلاعات شامل نامهای کاربری و امتیازات مورد دسترسی، آدرسهای IP مورد استفاده، دادههای مشاهده یا دستکاری شده، و حتی ضربات دقیق کلید مهاجم است.

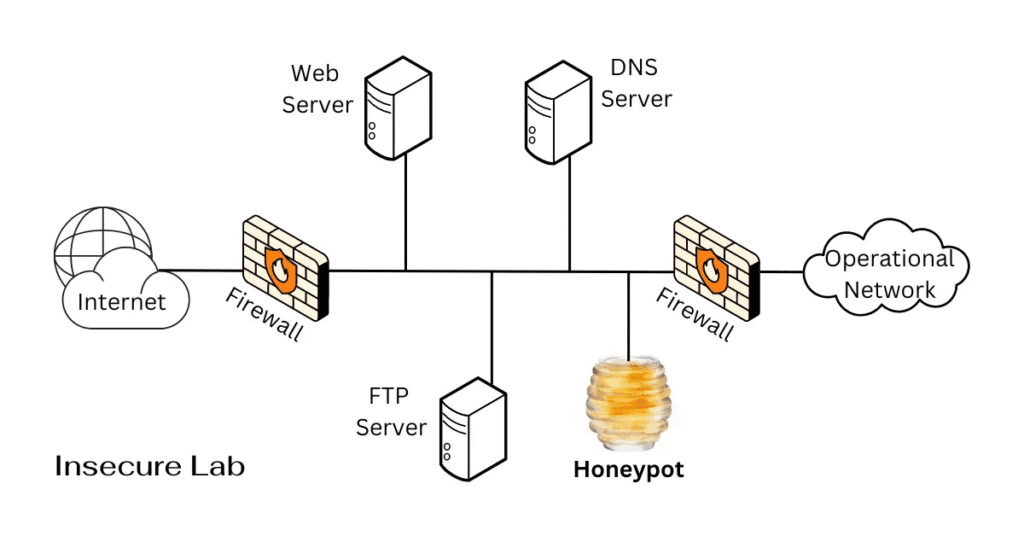

جداسازی و ایزولهسازی هانیپات از شبکه واقعی از اهمیت بالایی برخوردار است. اغلب، هانیپاتها در منطقه غیرنظامی (DMZ) شبکه قرار میگیرند یا از طریق ماشینهای مجازی (VMs) میزبانی میشوند تا خطر دسترسی مهاجم به سیستمهای تولیدی به حداقل برسد.

اهداف و کاربردهای هانیپاتها

استفاده از هانیپاتها چندین هدف کلیدی در استراتژی امنیت سایبری دارد:

- تشخیص زودهنگام حملات و هشدار اولیه: هانیپاتها میتوانند قبل از اینکه مهاجمان به سیستمهای حیاتی آسیب جدی وارد کنند، فعالیتهای مخرب را شناسایی کرده و به پرسنل امنیتی هشدار دهند.

- فریب و انحراف: هانیپاتها میتوانند مهاجمان را از سیستمها یا برنامههای کاربردی واقعی دور کرده و خطر حملات موفقیتآمیز را کاهش دهند.

- تحقیق و درک تاکتیکهای مهاجم: با مطالعه رفتار مهاجمان در محیط کنترلشده هانیپات، سازمانها میتوانند بینشهای ارزشمندی در مورد ابزارها، تکنیکها و رویههای (TTPs) مورد استفاده آنها به دست آورند. این اطلاعات به بهبود تدابیر امنیتی و توسعه استراتژیهای دفاعی جدید کمک میکند.

- شناسایی آسیبپذیریها: با شبیهسازی سیستمها و خدمات مختلف، هانیپاتها میتوانند به سازمانها در شناسایی آسیبپذیریهای موجود در پیکربندی شبکه و سیستمهایشان کمک کنند.

- ابزاری برای آموزش: هانیپاتها میتوانند به عنوان یک ابزار آموزشی عالی برای متخصصان امنیت باشند تا تجربه عملی در مقابله با حملات سایبری را کسب کرده و مهارتهای واکنش به حوادث را توسعه دهند.

- شناسایی تهدیدات داخلی: علاوه بر تهدیدات خارجی، هانیپاتها میتوانند به شناسایی و ردیابی تهدیدات داخلی، مانند کارمندان ناراضی که به دنبال سوءاستفاده از دادهها هستند، کمک کنند.

انواع هانیپاتها

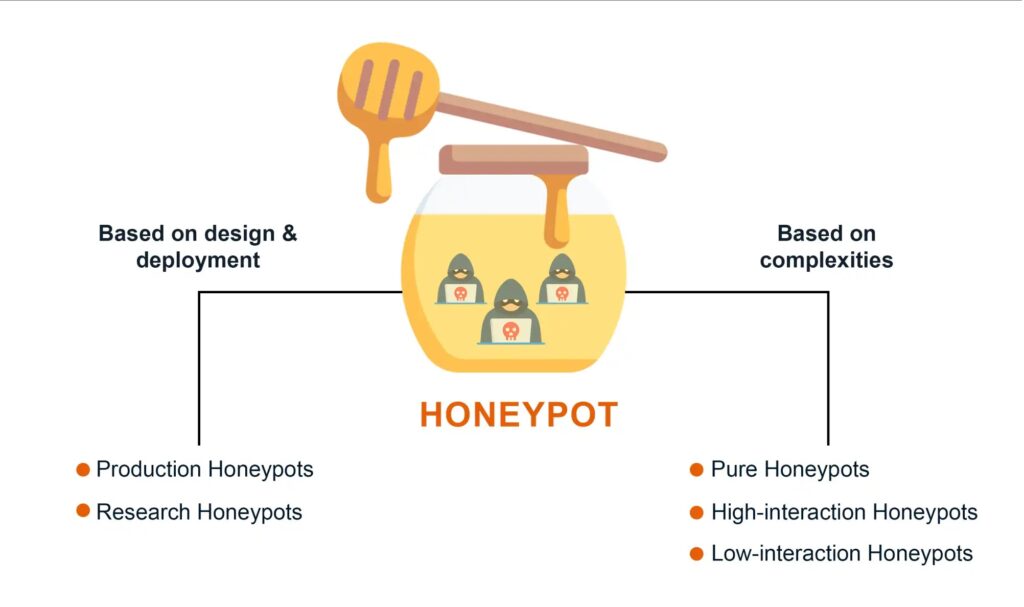

هانیپاتها بر اساس هدف، سطح تعامل و تمرکز عملکردی به دستههای مختلفی تقسیم میشوند:

۱. بر اساس هدف

- هانیپاتهای تولیدی (Production Honeypots): این نوع هانیپاتها در محیطهای عملیاتی واقعی در کنار سرورهای تولیدی مستقر میشوند. هدف اصلی آنها انحراف مهاجمان از سیستمهای اصلی و شناسایی نفوذهای فعال در شبکه داخلی سازمان است. آنها به عنوان یک سیستم هشدار زودهنگام عمل کرده و اطلاعاتی در مورد IPها، زمان حملات و حجم ترافیک جمعآوری میکنند.

- هانیپاتهای تحقیقاتی (Research Honeypots): این هانیپاتها عمدتاً برای اهداف پژوهشی و جمعآوری اطلاعات عمیق در مورد تکنیکهای جدید حمله، گونههای بدافزار و روندهای نوظهور در جرایم سایبری استفاده میشوند. آنها معمولاً توسط مؤسسات دانشگاهی، سازمانهای تحقیقاتی یا نهادهای دولتی اداره میشوند و پیچیدگی بالاتری دارند.

۲. بر اساس سطح تعامل

- هانیپاتهای با تعامل پایین (Low-Interaction Honeypots): این هانیپاتها ساده، سبک و آسان برای راهاندازی و نگهداری هستند. آنها فقط زیرمجموعه کوچکی از عملکرد سیستمها و خدمات را شبیهسازی میکنند و اطلاعات محدودی (مانند تلاش برای اسکن پورت یا آدرس IP مبدأ) را جمعآوری میکنند. این نوع برای تشخیص حملات خودکار مانند باتنتها و بدافزارها موثر است، اما برای مهاجمان پیچیده به راحتی قابل تشخیص هستند و اطلاعات عمیقی ارائه نمیدهند.

- هانیپاتهای با تعامل متوسط (Mid-Interaction Honeypots): این هانیپاتها سطح تعامل بیشتری نسبت به نمونههای با تعامل پایین ارائه میدهند، اما به اندازه هانیپاتهای با تعامل بالا پیچیده و پرهزینه نیستند. هدف آنها سردرگم کردن یا معطل کردن مهاجمان برای مدت زمان کوتاهی است تا تیم امنیتی زمان بیشتری برای واکنش داشته باشد.

- هانیپاتهای با تعامل بالا (High-Interaction Honeypots): این هانیپاتها یک سیستم یا شبکه کاملاً عملیاتی و واقعی را شبیهسازی میکنند و به مهاجمان اجازه میدهند تا به میزان زیادی با آن تعامل داشته باشند. آنها بینشهای عمیقی در مورد تاکتیکها و تکنیکهای مهاجم، از جمله نحوه دستیابی به امتیازات و سوءاستفاده از سیستمها، ارائه میدهند. این هانیپاتها گران و زمانبر برای نگهداری هستند و خطر بالاتری در صورت به خطر افتادن کامل سیستم دارند.

- هانیپاتهای خالص (Pure Honeypots): اینها سیستمهای کامل و مقیاسپذیری هستند که بر روی چندین سرور اجرا میشوند و دقیقاً شبیه سیستم تولیدی واقعی هستند. آنها شامل دادههای جعلی محرمانه و اطلاعات کاربران “حساس” هستند و مجهز به سنسورهای متعددی برای ردیابی فعالیت مهاجمان میباشند.

۳. بر اساس تمرکز عملکردی

- هانیپاتهای ایمیل/اسپم (Email/Spam Honeypots): این هانیپاتها آدرسهای ایمیل جعلی را در مکانهای پنهان قرار میدهند که فقط توسط برنامههای جمعآوری آدرس خودکار قابل شناسایی هستند. هر ایمیلی که به این آدرسها ارسال شود، به عنوان اسپم طبقهبندی میشود و به شناسایی و مسدود کردن فرستندهها کمک میکند.

- هانیپاتهای پایگاه داده (Database Honeypots): اینها پایگاههای داده جعلی با محتوای ساختگی ایجاد میکنند تا آسیبپذیریهای سیستم را شناسایی کرده و حملات تزریق SQL و سایر روشهای دسترسی به پایگاه داده را مطالعه کنند.

- هانیپاتهای بدافزار (Malware Honeypots): این هانیپاتها برنامههای نرمافزاری یا APIها را تقلید میکنند تا بدافزارها را جذب کرده و در یک محیط کنترلشده به تحلیل رفتار آنها بپردازند.

- هانیپاتهای عنکبوتی (Spider Honeypots): این هانیپاتها صفحات وب و لینکهایی ایجاد میکنند که فقط توسط خزندههای وب (web crawlers) یا “عنکبوتها” قابل دسترسی هستند. این کار به شناسایی و مسدود کردن رباتهای مخرب و خزندههای شبکه تبلیغاتی کمک میکند.

- هانیپاتهای کلاینت (Client Honeypots): برخلاف هانیپاتهای سنتی سرور که منفعلانه منتظر حمله هستند، هانیپاتهای کلاینت به طور فعال به دنبال سرورهای مخربی میگردند که حملاتی را علیه کلاینتها انجام میدهند.

- هانیتوکنها (Honeytokens): اینها قطعات خاصی از دادههای جعلی (مانند اعتبارنامههای جعلی یا کلیدهای API) هستند که در یک سیستم واقعی قرار میگیرند. هرگونه استفاده از آنها ذاتاً مشکوک تلقی شده و به تیم امنیتی هشدار میدهد.

- هانیباتها (HoneyBots): جدیدترین نوع هانیپات که میتواند با هکرها تعامل داشته باشد و سیستمهای قانونی را برای باورپذیری بیشتر تقلید کند.

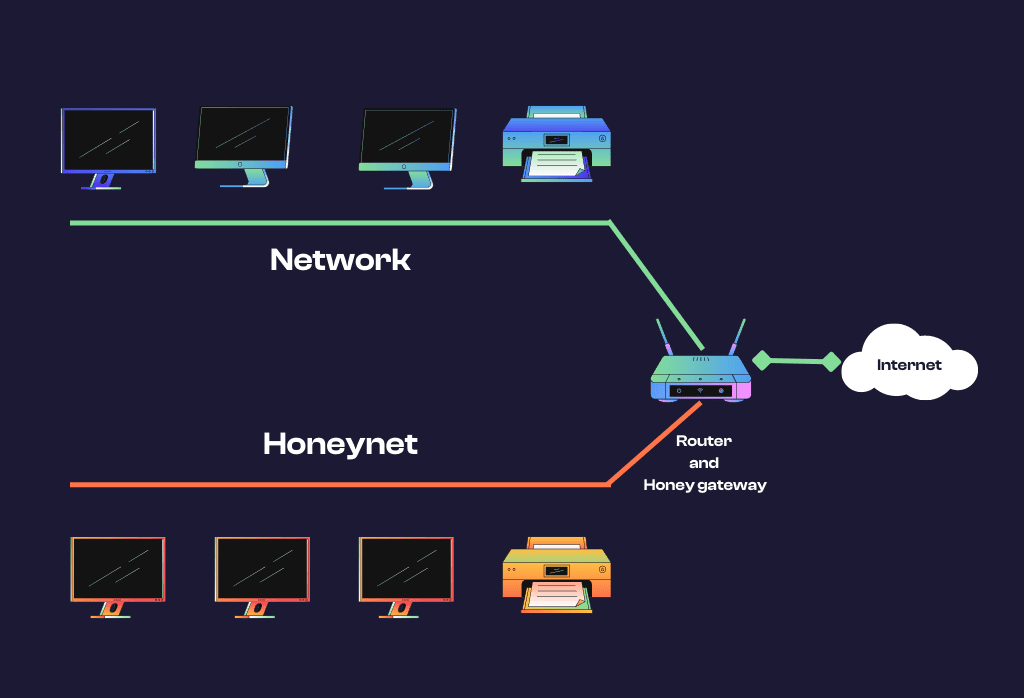

هانینتها (Honeynets)

هانینت شبکهای از چندین هانیپات است که برای شبیهسازی یک شبکه واقعی، از جمله چندین سرور، پایگاه داده، روتر و سایر داراییهای دیجیتالی، طراحی شده است. هانینتها با ایجاد یک محیط گستردهتر و پیچیدهتر، مهاجمان را برای مدت طولانیتری درگیر نگه میدارند و امکان جمعآوری اطلاعات جامعتر و دقیقتر در مورد تاکتیکهای آنها، به ویژه برای نظارت گسترده بر فعالیت بدافزارها، فراهم میکنند. یک “هانیوال” (honeywall) ترافیک ورودی و خروجی هانینت را نظارت و کنترل میکند تا اطمینان حاصل شود که مهاجمان نمیتوانند به شبکه واقعی نفوذ کنند.

مزایای استفاده از هانیپاتها

هانیپاتها ابزاری ارزشمند در استراتژی امنیت سایبری هستند و مزایای قابل توجهی را برای سازمانها به ارمغان میآورند:

- کاهش نرخ هشدارهای کاذب: از آنجایی که هانیپاتها ترافیک قانونی دریافت نمیکنند، هرگونه فعالیت در آنها به احتمال زیاد مخرب است. این امر باعث میشود هانیپاتها نرخ هشدارهای کاذب بسیار پایینی داشته باشند، که به تیمهای امنیتی اجازه میدهد منابع خود را بر روی تهدیدات واقعی متمرکز کنند.

- جمعآوری اطلاعات قابل اعتماد: هانیپاتها به تیمهای امنیتی دسترسی به دادههای واقعی حملات را میدهند، که غنیتر و مفیدتر از دادههای فرضی یا اطلاعات جمعآوری شده از سایر سازمانها است.

- دید بیشتر به چشمانداز تهدید: هانیپاتها با جذب مهاجمان، به مدافعان اجازه میدهند تا نحوه تلاش برای نفوذ به سیستمها را مشاهده کنند. این خط مستقیم به TTPs مهاجمان، بینشهای عمیقتری نسبت به جمعآوری منفعلانه لاگ از ابزارهای امنیتی استاندارد فراهم میکند.

- دور زدن رمزنگاری: هانیپاتها قادر به ثبت فعالیت مهاجمان هستند، حتی اگر از رمزنگاری برای پنهان کردن اقدامات خود استفاده کنند.

- مقرون به صرفه بودن (برای تعامل پایین): هانیپاتهای با تعامل پایین نیاز به منابع کمتری دارند و میتوانند با سختافزارهای قدیمی و نرمافزارهای منبع باز پیادهسازی شوند، که آنها را به ابزاری مقرون به صرفه برای دفاع سایبری تبدیل میکند.

- بازدارندگی روانشناختی: صرف دانستن اینکه هانیپاتها ممکن است مستقر شوند، میتواند مهاجمان را از هدف قرار دادن شبکه بازدارد یا توجه آنها را به اهداف آسانتر معطوف کند.

خطرات و محدودیتهای استفاده از هانیپاتها

با وجود مزایای فراوان، هانیپاتها چالشها و محدودیتهایی نیز دارند:

- قابل تشخیص توسط مهاجمان پیچیده: مهاجمان ماهر ممکن است بتوانند هانیپاتها را شناسایی کرده و از آنها اجتناب کنند. اگر هانیپات به درستی پیکربندی نشود یا ویژگیهای مشخصی از یک هانیپات را نشان دهد، مهاجم ممکن است متوجه تله شود.

- خطر دسترسی یا سوءاستفاده: اگر هانیپات به درستی ایزوله و محافظت نشود، مهاجم ممکن است آن را به عنوان نقطهای برای راهاندازی حملات به سیستمهای واقعی در شبکه یا حتی علیه اشخاص ثالث مورد سوءاستفاده قرار دهد.

- نیاز به نگهداری و منابع: هانیپاتهای با تعامل بالا به منابع قابل توجهی برای راهاندازی، نگهداری و نظارت مداوم نیاز دارند. آنها باید به طور منظم بهروزرسانی شوند تا سیستمهای واقعی را به طور قانعکنندهای تقلید کنند.

- دامنه محدود داده: هانیپاتها فقط اطلاعات مربوط به حملاتی را جمعآوری میکنند که مستقیماً با آنها درگیر میشوند. این بدان معناست که ممکن است تهدیدات هدف قرار گرفته در سایر بخشهای شبکه را از دست بدهند.

- مسائل حقوقی و اخلاقی: استفاده از هانیپاتها گاهی اوقات از نظر اخلاقی بحثبرانگیز است و میتواند مسائل حقوقی مربوط به جمعآوری دادههای شخصی مهاجمان را در پی داشته باشد. سازمانها باید قبل از استقرار هانیپاتها با مشاوران حقوقی خود مشورت کنند.

بهترین شیوهها برای پیادهسازی هانیپات

برای به حداقل رساندن خطرات و افزایش اثربخشی هانیپاتها، رعایت بهترین شیوهها ضروری است:

- تعریف اهداف روشن: قبل از پیادهسازی، اهداف مشخصی را برای هانیپات تعریف کنید، مانند جمعآوری اطلاعات تهدید یا تشخیص نفوذ داخلی.

- ایزولهسازی کامل: هانیپاتها باید به طور کامل از سیستمها و منابع واقعی جدا شوند تا از دسترسی مهاجمان به بخشهای حساس شبکه جلوگیری شود.

- بهروزرسانی و نگهداری منظم: هانیپاتها باید به طور مداوم بهروزرسانی و نگهداری شوند تا واقعی و موثر باقی بمانند.

- استفاده از چندین هانیپات (هانینت): استقرار چندین هانیپات در یک هانینت میتواند دید جامعتری از رفتار مهاجمان فراهم کرده و خطر هشدارهای کاذب را کاهش دهد.

- ورود به سیستم و نظارت ایمن: تمام فعالیتهای هانیپات باید به دقت ثبت و لاگها به صورت ایمن (ترجیحاً در خارج از هانیپات و به صورت رمزگذاریشده) ذخیره شوند تا تحلیلهای بعدی تسهیل شود.

- شبیهسازی واقعگرایانه: هانیپاتها باید خدمات و آسیبپذیریهای واقعی را به طور قانعکنندهای تقلید کنند، اما نه با دادههای حساس واقعی.

تکامل به سمت فناوری فریب (Deception Technology)

مفهوم هانیپاتها با گذشت زمان تکامل یافته و به فناوری فریب (Deception Technology) تبدیل شده است. فناوری فریب شامل استفاده از تلهها و طعمههای استراتژیک در سراسر محیط شبکه است، اغلب با قابلیتهای خودکار مانند یادگیری ماشین و هوش مصنوعی، که به هانیپات اجازه میدهد تا به سرعت به مهاجمان واکنش نشان دهد و اطلاعات را به طور خودکار جمعآوری و تحلیل کند. این رویکرد پیشرفتهتر، چالشهای مقیاسپذیری و نگهداری هانیپاتهای سنتی را حل کرده و دفاع فعالتری را فراهم میکند.

نتیجهگیری

هانیپاتها، چه به صورت منفرد و چه به صورت بخشی از یک هانینت یا راهکار پیچیدهتر فناوری فریب، ابزاری حیاتی در زرادخانه دفاع سایبری مدرن هستند. آنها با ایجاد یک تله کنترلشده، به سازمانها این امکان را میدهند که اطلاعات ارزشمندی در مورد مهاجمان و روشهای آنها به دست آورند، آسیبپذیریها را شناسایی کنند، و سیستمهای هشدار زودهنگام موثری را پیادهسازی نمایند.

با این حال، مهم است به یاد داشته باشید که هانیپاتها یک راهحل جامع و جایگزین برای سایر کنترلهای امنیتی مانند فایروالها، سیستمهای تشخیص نفوذ (IDS) و راهحلهای حفاظت از نقاط پایانی نیستند. آنها باید به عنوان بخشی جداییناپذیر از یک استراتژی امنیتی چند لایه و جامع مورد استفاده قرار گیرند. با برنامهریزی دقیق، پیادهسازی صحیح و نگهداری مداوم، هانیپاتها میتوانند به افزایش قابل توجه بلوغ امنیتی یک سازمان و محافظت موثر در برابر تهدیدات سایبری در حال تکامل کمک کنند.

ورود / ثبت نام

ورود / ثبت نام