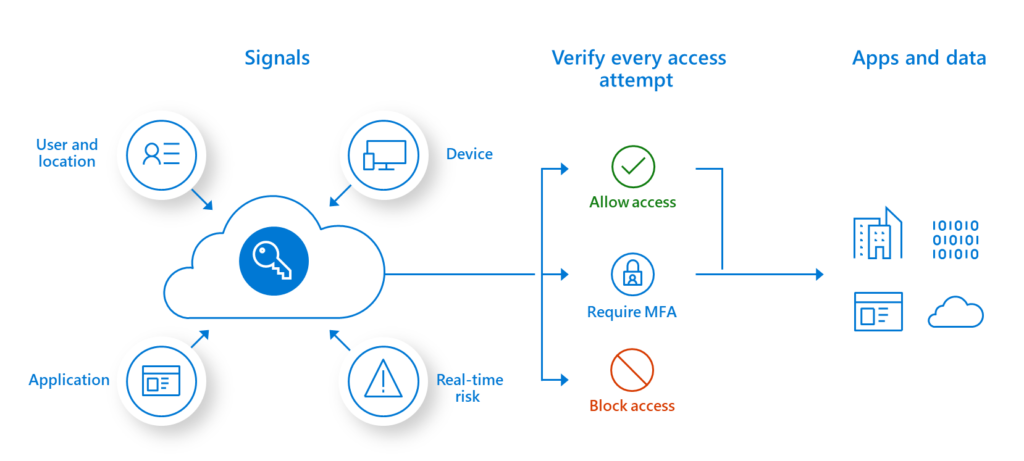

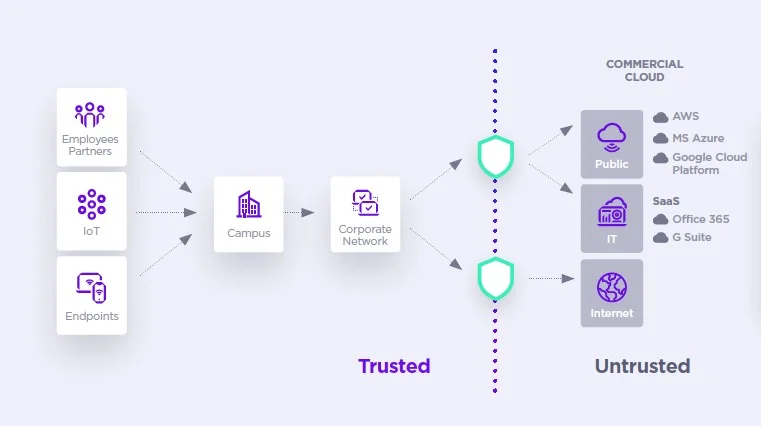

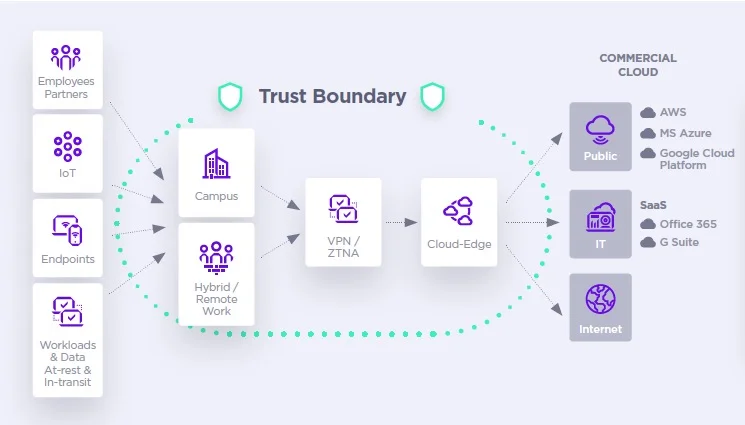

Zero Trust، که به عنوان مدل امنیت Zero Trust یا معماری Zero Trust نیز شناخته می شود، رویکردی به استراتژی، طراحی و اجرای سیستم های IT است. مفهوم اصلی پشت مدل امنیت Zero Trust، “هرگز اعتماد نکن، همیشه تأیید کن” است، به این معنی که کاربران و دستگاه ها نباید به طور پیش فرض مورد اعتماد قرار گیرند، حتی اگر به یک شبکه مجاز مانند LAN شرکتی متصل باشند و حتی اگر قبلاً تأیید شده باشند. ZTA با ایجاد تأیید هویت قوی، اعتبارسنجی انطباق دستگاه قبل از اعطای دسترسی و اطمینان از دسترسی با حداقل امتیاز به منابعی که صراحتاً مجاز هستند، اجرا می شود.

این مدل با مدل سنتی امنیت شبکه که به هر چیزی که در داخل محیط شبکه است اعتماد می کند، در تضاد است. مشکل رویکرد سنتی این است که هنگامی که یک مهاجم به شبکه دسترسی پیدا می کند، بر همه چیز درون آن کنترل کامل دارد. این آسیب پذیری در سیستم های امنیتی “قلعه و خندق” با این واقعیت تشدید می شود که شرکت ها دیگر داده های خود را فقط در یک مکان ذخیره نمی کنند. امروزه، اطلاعات اغلب در بین فروشندگان ابر پراکنده شده است که داشتن یک کنترل امنیتی واحد برای کل شبکه را دشوارتر می کند.

امنیت Zero Trust به این معنی است که به هیچ کس به طور پیش فرض، از داخل یا خارج از شبکه، اعتماد نمی شود و تأیید از همه کسانی که سعی در دسترسی به منابع شبکه دارند، الزامی است.

تاریخچه امنیت Zero Trust چیست؟

مفهوم Zero Trust اولین بار در سال ۲۰۱۰ توسط John Kindervag، تحلیلگر Forrester Research، مطرح شد. او در مقاله ای با عنوان “دیگر هیچ مرکز نرمی وجود ندارد: معرفی مدل امنیت اطلاعات Zero Trust” ایده های مختلفی را که در طول سالیان مختلف مورد بحث قرار گرفته بود، بررسی کرد، به ویژه موضوعاتی که توسط انجمن Jericho دنبال می شد.

در سال ۲۰۱۳، Google اعلام کرد که مدل Zero Trust را در شبکه خود پیاده سازی کرده است. این امر توجه زیادی را به خود جلب کرد و به افزایش محبوبیت Zero Trust در جامعه فناوری کمک کرد.

در سال ۲۰۱۹، Gartner، یک شرکت تحقیقاتی و مشاوره جهانی، دسترسی امن Zero Trust را به عنوان یکی از اجزای اصلی Secure Access Service Edge (SASE) فهرست کرد. SASE یک چارچوب امنیتی است که به سازمان ها کمک می کند تا از کاربران، دستگاه ها و داده ها در محیط های ابری و هیبریدی امروزی محافظت کنند.

امروزه، Zero Trust به عنوان یک رویکرد پیشرو برای امنیت سایبری شناخته می شود. بسیاری از سازمان ها در حال پیاده سازی Zero Trust برای بهبود وضعیت امنیتی خود هستند.

برخی از نقاط عطف کلیدی در تاریخچه Zero Trust:

- ۲۰۱۰: John Kindervag مفهوم Zero Trust را معرفی می کند.

- ۲۰۱۳: Google پیاده سازی Zero Trust را در شبکه خود اعلام می کند.

- ۲۰۱۹: Gartner Zero Trust را به عنوان یک جزء کلیدی SASE معرفی می کند.

- ۲۰۲۰: NIST چارچوب Zero Trust را منتشر می کند.

پیشرفت های آینده در Zero Trust:

- اتوماسیون: استفاده از هوش مصنوعی و یادگیری ماشین برای خودکارسازی وظایف امنیتی Zero Trust.

- تجزیه و تحلیل: استفاده از تجزیه و تحلیل داده ها برای شناسایی و پاسخگویی به تهدیدات Zero Trust.

- استانداردسازی: توسعه استانداردهای صنعت برای پیاده سازی Zero Trust.

اصول، فناوری و چالش های اصلی zero trust

- عدم اعتماد ذاتی: به هیچ کاربر، دستگاه یا فرآیندی، صرف نظر از موقعیت مکانی یا سابقه تأیید قبلی، به طور پیش فرض اعتماد نکنید.

- تأیید هویت و مجوز دائمی: هویت و وضعیت امنیتی کاربران، دستگاه ها و فرآیندها را به طور مداوم تأیید کنید.

- دسترسی با کمترین امتیاز: فقط به کاربران و دستگاه ها حداقل دسترسی لازم برای انجام وظایفشان را بدهید.

- تقسیم بندی خرد: شبکه و برنامه ها را به بخش های کوچکتر با کنترل دسترسی دقیق تقسیم کنید.

- مشاهده و پاسخگویی: به طور فعال ترافیک شبکه و فعالیت کاربر را برای شناسایی و پاسخگویی به تهدیدات رصد کنید.

فناوریهای کلیدی Zero Trust:

اصول کلیدی Zero Trust:

- مدیریت هویت و دسترسی (IAM): برای احراز هویت و مجوز کاربران، دستگاه ها و فرآیندها.

- سرویس دسترسی شبکه صفر اعتماد (ZTNA): برای کنترل دسترسی به برنامه ها و منابع شبکه.

- میکرو-تقسیم بندی: برای جداسازی بخش های مختلف شبکه و برنامه ها.

- تجزیه و تحلیل و رصد رفتار (UBA/UEBA): برای شناسایی فعالیت های مشکوک و تهدیدات.

- محافظت از نقاط پایانی: برای ایمن سازی دستگاه های مورد استفاده برای دسترسی به شبکه و برنامه ها.

مزایای Zero Trust:

- امنیت قوی تر: با کاهش سطح اعتماد و افزایش تأیید، سطح کلی امنیت را افزایش می دهد.

- کاهش خطر نقض: با محدود کردن دسترسی به منابع، خطر نقض داده ها را کاهش می دهد.

- پاسخگویی بهتر: به شما امکان می دهد تا تهدیدات را سریعتر شناسایی و به آنها پاسخ دهید.

- انعطاف پذیری بیشتر: از محیط های IT پویا و هیبریدی پشتیبانی می کند.

چالش های Zero Trust:

- پیچیدگی: پیاده سازی و مدیریت Zero Trust می تواند پیچیده باشد.

- هزینه: پیاده سازی Zero Trust می تواند پرهزینه باشد.

- منابع: پیاده سازی Zero Trust به منابع و تخصص مناسب نیاز دارد.

چرا zero trust اهمیت دارد؟

Zero Trust به دلایل متعددی اهمیت دارد:

- افزایش خطرات سایبری: حملات سایبری پیچیده تر و هدفمندتر شده اند. Zero Trust به سازمان ها کمک می کند تا در برابر این حملات مقاوم تر باشند.

- تغییر محیط IT: محیط IT به طور فزاینده ای پویا و هیبریدی می شود. Zero Trust می تواند از محیط های IT پیچیده امروزی پشتیبانی کند.

- نیاز به انعطاف پذیری: سازمان ها به انعطاف پذیری بیشتری برای سازگاری با تغییرات نیاز دارند. Zero Trust می تواند به سازمان ها در انطباق با تغییرات در محیط IT و نیازهای تجاری کمک کند.

- افزایش مقررات: مقررات مربوط به حریم خصوصی و امنیت داده ها در حال افزایش است. Zero Trust می تواند به سازمان ها در انطباق با این مقررات کمک کند.

- کاهش هزینه ها: Zero Trust می تواند به سازمان ها در کاهش هزینه های مرتبط با نقض داده ها و سایر حوادث امنیتی کمک کند.

- افزایش اعتماد: Zero Trust می تواند اعتماد به نفس سازمان ها را در امنیت خود افزایش دهد.

- مزیت رقابتی: Zero Trust می تواند به سازمان ها در ایجاد مزیت رقابتی با ارائه سطح بالایی از امنیت به مشتریان و شرکا کمک کند.

Zero Trust را چگونه میتوان پیاده سازی کرد؟

پیاده سازی Zero Trust می تواند پیچیده باشد، اما با دنبال کردن مراحل زیر می توانید آن را ساده تر کنید:

۱. یک استراتژی Zero Trust ایجاد کنید:

- اهداف و الزامات خود را مشخص کنید.

- نقشه راهی برای پیاده سازی Zero Trust ایجاد کنید.

- منابع مورد نیاز خود را تعیین کنید.

۲. فناوری های مناسب را انتخاب کنید:

- فناوری هایی را انتخاب کنید که با نیازهای شما مطابقت داشته باشند.

- مطمئن شوید که فناوری ها با یکدیگر سازگار هستند.

۳. Zero Trust را پیاده سازی کنید:

- فناوری های Zero Trust را به تدریج پیاده سازی کنید.

- کاربران و کارکنان خود را آموزش دهید.

- Zero Trust را به طور مداوم نظارت و به روز کنید.

۴. مراحل کلیدی در پیاده سازی Zero Trust:

- مدیریت هویت و دسترسی (IAM): برای احراز هویت و مجوز کاربران، دستگاه ها و فرآیندها.

- سرویس دسترسی شبکه صفر اعتماد (ZTNA): برای کنترل دسترسی به برنامه ها و منابع شبکه.

- میکرو-تقسیم بندی: برای جداسازی بخش های مختلف شبکه و برنامه ها.

- تجزیه و تحلیل و رصد رفتار (UBA/UEBA): برای شناسایی فعالیت های مشکوک و تهدیدات.

- محافظت از نقاط پایانی: برای ایمن سازی دستگاه های مورد استفاده برای دسترسی به شبکه و برنامه ها.

۵. منابع مفید برای پیاده سازی Zero Trust:

- NIST Cybersecurity Framework

- Gartner Zero Trust Network Access

- Forrester Zero Trust Architecture

۶. نکات مهم در پیاده سازی Zero Trust:

- از یک رویکرد جامع استفاده کنید: Zero Trust فقط به معنای استفاده از یک فناوری خاص نیست. این یک رویکرد جامع برای امنیت سایبری است که شامل فناوری، فرآیند و افراد است.

- با گام های کوچک شروع کنید: لازم نیست Zero Trust را به طور همزمان در کل سازمان خود پیاده سازی کنید. با گام های کوچک شروع کنید و به تدریج آن را گسترش دهید.

- کاربران و کارکنان خود را آموزش دهید: کاربران و کارکنان شما باید در مورد Zero Trust و نحوه کار آن آموزش ببینند.

- Zero Trust را به طور مداوم نظارت و به روز کنید: Zero Trust یک فرآیند مداوم است. شما باید آن را به طور مداوم نظارت و به روز کنید تا با تهدیدات در حال تکامل

ورود / ثبت نام

ورود / ثبت نام