شبکههای باتنت (Botnets) گروههایی از کامپیوترها و دستگاههای متصل به اینترنت هستند که تحت کنترل یک یا چند فرد یا گروه هکر قرار دارند. این کامپیوترها معمولاً به طور خودکار و بدون اطلاع یا رضایت مالکانشان توسط بدافزارهای مخرب (معمولاً تروجانها) آلوده شدهاند. به این تروجانها هم به نام “بات” یا “زامبی” اشاره میشود.

هنگامی که یک کامپیوتر به عنوان یک بات به یک شبکه باتنت متصل میشود، کنترل آن توسط مهاجم یا اپراتور باتنت انجام میشود. این اپراتور میتواند دستورات و فرمانهای مختلف را به کامپیوترهای آلوده ارسال کند و آنها را برای انجام فعالیتهای مخرب یا تخریبی مورد استفاده قرار دهد.

چگونه هکرها یک بات نت را کنترل میکنند؟

هکرها برای کنترل باتنتها از روشهای مختلف استفاده میکنند. این روشها برای ایجاد یک ارتباط مخفی و دور از دید نظارت با دستگاههای آلوده استفاده میشوند. در زیر توضیحی از چند روش اصلی برای کنترل باتنتها آورده شده است:

- استفاده از سرورهای کنترل و کنترل کنندهها (C&C Servers): این روش متداولترین و پرکاربردترین روش کنترل باتنتهاست. هکرها یک یا چند سرور کنترل و کنترل کننده (C&C) تنظیم میکنند که به عنوان نقطهای برای ارتباط با رباتها (دستگاههای آلوده) عمل میکند. رباتها به طور دور از دید رباتنگار هاکر، به سرورهای C&C متصل میشوند و دستورات را از آنها دریافت میکنند.

- استفاده از پروتکلهای مخفی: هکرها ممکن است از پروتکلهای مخفی یا غیرمعمول برای برقراری ارتباط با باتنتها استفاده کنند. به این ترتیب، ارتباط مخربشان به طوری انجام میشود که دشوار است برای ابزارهای امنیتی تشخیص داده شود.

- استفاده از دستورهای مخفی در ترافیک معمولی: هکرها ممکن است دستورات خود را در ترافیک معمولی، مانند ترافیک وب یا ایمیل، مخفی کنند. به این ترتیب، ارتباطشان به نظر یک تراکنش عادی میآید و سختتر است تشخیص داده شود.

- استفاده از ارتباطات رمزگذاری شده: هکرها ممکن است از ارتباطات رمزگذاری شده برای ارتباط با باتنتها استفاده کنند تا تشخیصپذیری را کاهش دهند.

- استفاده از تکنیکهای انسداد (Anti-Detection Techniques): هکرها ممکن است از تکنیکهایی مثل تغییر زمان برقراری ارتباط، تغییر آدرسهای IP یا استفاده از پروتوکلهای متغیر برای جلوگیری از تشخیص ارتباطات خود توسط ابزارهای امنیتی استفاده کنند.

همچنین، به طور کلی هکرها برای ایجاد یک ارتباط پنهان و از دیدگان بیرونی پنهان با باتنتهای آلوده از ترکیب تکنیکهای رمزنگاری، پروتوکلهای مخفی و ناشناخته، و نقاط آسیبپذیر در شبکه استفاده میکنند. این امور باعث میشود که شناسایی و اخراج باتنتها از سیستمهای مورد هدف برای تیمهای امنیتی دشوارتر شود.

ساختار Botnet

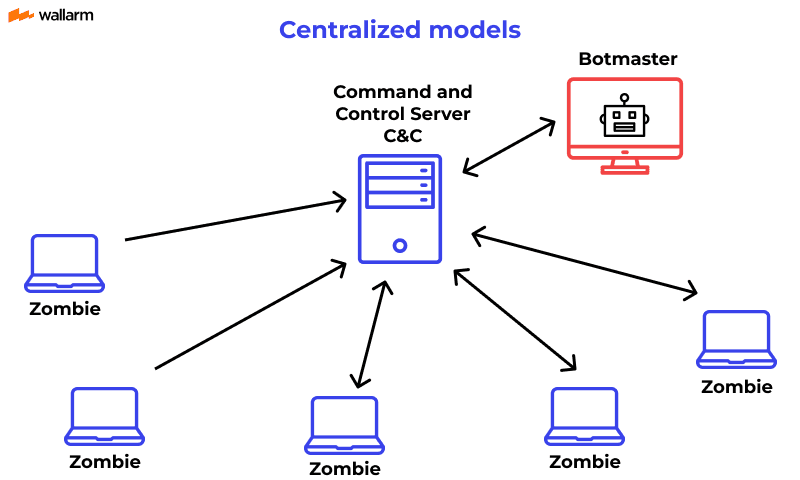

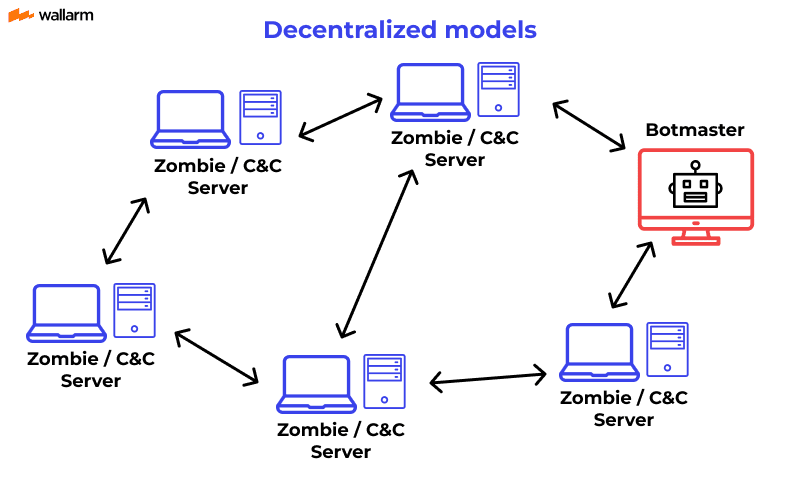

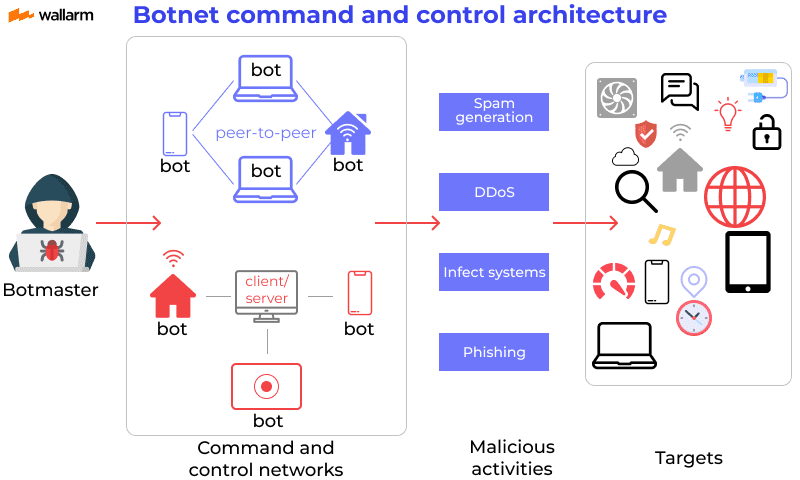

ساختار باتنتها معمولاً به شکل سلسلهمراتبی یا سلسلهمراتبی دستهبندی میشوند. این ساختار به هکرها کمک میکند تا به راحتی دستگاههای آلوده را کنترل کرده و انواع حملات مختلف را اجرا کنند. در زیر، ساختار اصلی یک باتنت و اجزای آن توضیح داده شده است:

۱. Master Server (C&C Server): این قسمت به عنوان مرکز کنترل و کنترل (C&C) باتنت عمل میکند. هکرها دستورات و تنظیمات مورد نیاز برای رباتها را از طریق این سرور به آنها ارسال میکنند. این سرور معمولاً در دسترسیهای مخفیانه و تغییرآدرسهای پویا قرار میگیرد تا کشف شدن آن مشکل باشد.

۲. Bots (Zombie Computers): این قسمت شامل دستگاههای کامپیوتری آلوده به بدافزارها (رباتها) میشود که تحت کنترل مستقیم سرور C&C قرار دارند. این دستگاهها به دستوراتی که توسط سرور ارسال میشوند، واکنش نشان میدهند و حملات مختلف را اجرا میکنند.

۳. Proxy Nodes (Proxy Servers): هکرها ممکن است از سرورهای پروکسی استفاده کنند تا از اثرات جانبی حملات خود جلوگیری کنند و هویت و مکان واقعی سرور C&C را مخفی کنند. این سرورهای پروکسی نقش میانجی بین رباتها و سرور C&C را ایفا میکنند.

۴. Rootkits and Backdoors: برخی از باتنتها از بدافزارهایی مانند روتکیتها و دربهای عقب استفاده میکنند تا از تشخیص توسط نرمافزارهای ضد ویروس و ابزارهای امنیتی جلوگیری کنند و دسترسی از راه دور را برای هکرها فراهم کنند.

۵. Exploit Kits: برخی باتنتها از مجموعههایی از آسیبپذیریها و حملات مختلف استفاده میکنند تا به دستگاههای آلوده نفوذ کنند. این مجموعهها به نام Exploit Kits شناخته میشوند.

همچنین، ترکیبها و اجزای باتنتها ممکن است در هر حمله خاص متفاوت باشند و هکرها بر اساس اهداف و نیازهای خود تغییراتی در ساختار و اجزای باتنتها ایجاد کنند. این ساختار و تغییرات باعث میشود که شناسایی و مهار باتنتها برای تیمهای امنیتی چالشی باشد.

Botnet چگونه کار میکند؟

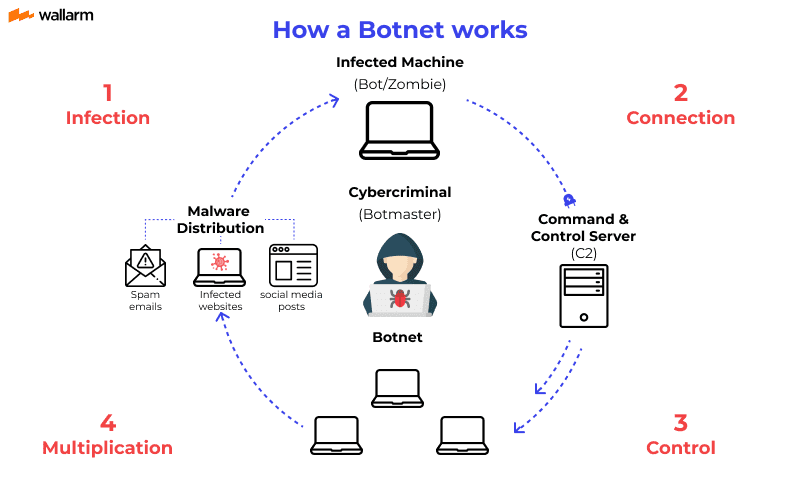

شبکههای باتنت (Botnets) با استفاده از کامپیوترها و دستگاههای آلوده به بدافزار، تحت کنترل یک اپراتور یا گروه هکر عمل میکنند. عملکرد یک باتنت به طور کلی به صورت زیر است:

- آلودهسازی دستگاهها: اپراتور باتنت با استفاده از بدافزارها میتواند دستگاهها و کامپیوترهای آلوده را ایجاد کند. این بدافزارها معمولاً از طریق ایمیلهای ضدمسئولیت، پیوستهای خبیث یا سایر روشهای مخرب به دستگاهها نفوذ میکنند و آنها را به عنوان زامبیها یا باتها در اختیار اپراتور میگذارند.

- ارتباط با اپراتور: زمانی که کامپیوترها آلوده به بدافزارها هستند، آنها به سرورهای کنترلی متصل میشوند که توسط اپراتور باتنت کنترل میشوند. اپراتور میتواند از طریق این سرورها دستورات و فرمانهای مختلف را به زامبیها ارسال کند.

- اجرای دستورات: زمانی که کامپیوترها به سرور کنترلی متصل میشوند، اپراتور میتواند دستورات مختلفی ارسال کند. این دستورات ممکن است شامل حملات DDoS به سایتها، جمعآوری اطلاعات، اجرای بدافزارهای دیگر، کشف رمزها و سوءاستفاده از منابع کامپیوترها باشند.

- مخفیسازی فعالیت: برخی از باتنتها تلاش میکنند تا فعالیتهای خود را مخفی کنند و از تشخیص توسط نرمافزارهای آنتیویروس و ابزارهای امنیتی جلوگیری کنند. این شامل تغییر نام فایلها و مسیرهای دستوری، استفاده از رمزنگاری و تکنیکهای مختلف دیگر میشود.

- جمعآوری اطلاعات: باتنتها ممکن است دستورات برای جمعآوری اطلاعات از دستگاههای آلوده اجرا کنند. این اطلاعات ممکن است شامل اطلاعات شخصی، رمزها، اطلاعات بانکی و سایر اطلاعات حساس باشد.

- تشکیل حملات: اپراتورهای باتنت میتوانند تعداد زیادی کامپیوتر آلوده را برای انجام حملات DDoS به سرورها و سرویسها استفاده کنند. این حملات میتوانند منابع سرورها را مشغول کنند و منجر به قطعی دسترسی میشوند.

- انتقال و تغییرات: باتنتها میتوانند از یک دستگاه به دیگری منتقل شوند و در زمانهای مختلف دستورات و تغییرات مختلفی از اپراتور دریافت کنند.

باتنتها به دلیل توانایی ترکیب تعداد زیادی کامپیوتر آلوده و اجرای دستورات از راه دور، به اپراتورهای هکر اجازه میدهند که به صورت گسترده و توزیعشده از افراد و سازمانها سوءاستفاده کنند.

چه دستگاههایی را میتوان با استفاده از باتنت کنترل کرد؟

باتنتها قادر به کنترل انواع مختلف دستگاهها و سیستمها هستند. این دستگاهها معمولاً در اختیار اپراتور باتنت قرار میگیرند و میتوانند برای انجام حملات مختلف و اجرای فعالیتهای مخرب به کار بروند. در زیر تعدادی از دستگاهها و سیستمهایی که با استفاده از باتنت کنترل میشوند، آورده شده است:

- کامپیوترها: کامپیوترهای شخصی و سرورها میتوانند توسط باتنتها کنترل شوند و برای انجام حملات DDoS، جمعآوری اطلاعات، اجرای بدافزارها و فعالیتهای مخرب دیگر استفاده شوند.

- موبایلها و تبلتها: دستگاههای موبایل و تبلت نیز به عنوان زامبیها به شبکه باتنت اضافه میشوند و میتوانند به منظور جمعآوری اطلاعات یا انجام حملات از آنها استفاده شود.

- دستگاههای اینترنت اشیا (IoT): اشیاء متصل به اینترنت مانند دوربینهای امنیتی، سیستمهای خانه هوشمند، روترها، سیستمهای اعلام حریق و سایر دستگاههای IoT نیز میتوانند به باتنتها متصل شوند و برای انجام حملات مورد استفاده قرار گیرند.

- دستگاههای جاروبرقی و هوشمند: بعضی از دستگاههای خانه هوشمند مانند جاروبرقیها و دستگاههای تنظیم دما نیز ممکن است توسط باتنتها مورد کنترل قرار گیرند.

- سیستمهای صنعتی و تجاری: سیستمهای کنترل صنعتی، تجهیزات تولید و دستگاههای مربوط به شرکتها و سازمانها نیز میتوانند تحت کنترل باتنتها قرار بگیرند.

در کل، هر دستگاه یا سیستم که به اینترنت متصل باشد و در دسترس اپراتور باتنت قرار بگیرد، میتواند تحت کنترل باتنتها قرار گیرد و برای اجرای فعالیتهای مخرب استفاده شود. این امر نشان میدهد که اهمیت داشتن تدابیر امنیتی برای جلوگیری از آلوده شدن دستگاهها به بدافزارها و ویروسها بسیار مهم است.

چگونه هکرها یک بات نت را کنترل میکنند؟

هکرها برای کنترل یک شبکه باتنت از روشهای مختلفی استفاده میکنند. این روشها از نظر فنی و تکنیکی ممکن است متفاوت باشند، اما به طور عمومی، فرآیند کنترل باتنت به صورت زیر انجام میشود:

- نفوذ به دستگاهها: ابتدا هکرها با استفاده از تروجانها و بدافزارهای مخرب به دستگاهها نفوذ میکنند. این میتواند از طریق ایمیلهای فریبنده، پیوستهای خبیث، آسیبپذیریهای نرمافزاری یا سایر راههای نفوذ انجام شود.

- نصب بدافزار: پس از نفوذ به دستگاه، هکرها بدافزارهای مخرب خود را روی دستگاه نصب میکنند. این بدافزارها به عنوان “باتها” یا “زامبیها” شناخته میشوند.

- ارتباط با سرور کنترلی: باتها پس از نصب، به سرورهای کنترلی متصل میشوند که توسط هکرها یا اپراتورهای باتنت کنترل میشوند. این ارتباط معمولاً از طریق پورتهای مختصی انجام میشود.

- دریافت دستورات: اپراتورهای باتنت دستورات مختلفی را به باتها ارسال میکنند. این دستورات ممکن است شامل حملات DDoS، جمعآوری اطلاعات، اجرای بدافزارها و سایر فعالیتهای مخرب باشند.

- اجرای دستورات: باتها دستورات دریافتی را اجرا میکنند و به عنوان نمایندههای موقت اپراتور در دستگاهها عمل میکنند. این شامل اجرای حملات، جمعآوری اطلاعات یا انجام دستورات دیگر است.

- مخفیسازی فعالیت: برخی از باتها سعی میکنند تا فعالیتهای خود را از تشخیص توسط نرمافزارهای آنتیویروس و ابزارهای امنیتی مخفی کنند.

- تبادل اطلاعات: بعضی از باتنتها به سرورهای کنترلی اطلاعات جمعآوری شده را ارسال میکنند، که میتواند شامل اطلاعات شخصی، رمزها، اطلاعات بانکی و سایر اطلاعات حساس باشد.

- تغییرات و بهروزرسانیها: اپراتورهای باتنت میتوانند دستورات جدیدی به باتها ارسال کنند یا آنها را بهروزرسانی کنند تا بتوانند به تغییرات محیطی و مقابله با تشخیص توسط ابزارهای امنیتی پاسخ دهند.

همچنین، تکنیکهای دیگری مانند استفاده از پروتکلهای رمزگذاری برای مخفیسازی ارتباطات بین باتها و سرورهای کنترلی نیز میتوانند استفاده شوند. هکرها برای تغییرات و پنهان کردن فعالیتهای خود همیشه به دنبال تکنیکهای جدید و پیچیدهتر هستند.

از Botnetها در چه مواردی استفاده میشود؟

شبکههای باتنت (Botnets) در موارد مختلفی استفاده میشوند، که شامل اهداف مخرب و غیرمخرب میشود. در زیر تعدادی از مواردی که هکرها از باتنتها در آنها استفاده میکنند آورده شده است:

- حملات DDoS: باتنتها برای انجام حملات توزیعشده از نوع DDoS (حملات انکار سرویس) مورد استفاده قرار میگیرند. در این نوع حملات، باتنتها تعداد زیادی درخواست به سرورها یا سرویسها ارسال میکنند تا منابع آنها را مشغول کرده و سرویسها را غیرفعال کنند.

- جمعآوری اطلاعات: اپراتورهای باتنت میتوانند از طریق دستگاههای آلوده به بدافزار اطلاعات شخصی، اعتباری، رمزها، اطلاعات بانکی و سایر اطلاعات حساس را جمعآوری کنند.

- اجرای بدافزارها: باتنتها میتوانند به دستورات اپراتورها، بدافزارهای مخرب را روی دستگاهها اجرا کنند. این ممکن است منجر به دسترسی نامشروع به سیستمها، سرقت اطلاعات یا تخریب اطلاعات شود.

- حملات انتقامی: هکرها ممکن است باتنتها را برای انجام حملات انتقامی به سازمانها یا افراد خاص استفاده کنند. این نوع حملات معمولاً به عنوان پاسخ به اقدامات قبلی سازمانها یا افراد هدف صورت میگیرد.

- سرقت از کیف پولهای ارزهای رمزنگاری شده: هکرها ممکن است باتنتها را برای سرقت از کیف پولهای ارزهای رمزنگاری شده مانند بیتکوین یا اتریوم استفاده کنند.

- تبلیغات نفوذی (Ad Fraud): هکرها میتوانند با استفاده از باتنتها تبلیغات را کلیک کنند و ترافیک تبلیغاتی را بالا ببرند تا به صورت نامناسب درآمد کسب کنند.

- حملات فیشینگ و انتقال زور: اپراتورهای باتنت میتوانند با استفاده از باتنتها تلاش کنند تا اطلاعات کاربران را با ارسال ایمیلهای فریبنده یا پیامهای تقلبی جمعآوری کنند و به دستگاههای خود بیاورند.

- هدایت ترافیک نفوذی: بعضی از باتنتها به منظور پنهان کردن فعالیتهای خود و هدایت ترافیک تولید میشوند تا از تشخیص توسط ابزارهای امنیتی جلوگیری کنند.

به طور خلاصه، باتنتها به دلیل توانایی ترکیب تعداد زیادی دستگاه آلوده و اجرای دستورات از راه دور، ابزاری قدرتمند برای انجام فعالیتهای مختلف از سوی هکرها و کاربران بدنام هستند.

حملات و کلاهبرداریهای سایبری با استفاده از Botnetها

باتنتها به عنوان ابزاری برای اجرای حملات و کلاهبرداریهای مختلف در دنیای سایبری استفاده میشوند. در ادامه، نمونههایی از حملات و کلاهبرداریهای سایبری با استفاده از باتنتها آورده شده است:

۱. حملات DDoS: باتنتها معمولاً برای حملات انکار سرویس توزیعشده (DDoS) استفاده میشوند. در این نوع حملات، باتنتها با همکاری دستگاههای آلوده به شدت ترافیک به یک سایت یا سرویس خاص ارسال میکنند تا آن را از دسترس خارج کنند.

۲. کلاهبرداریهای اطلاعاتی (Phishing Attacks): باتنتها میتوانند برای جمعآوری اطلاعات حساس مانند نامکاربریها و رمزعبورها از طریق حملات فیشینگ یا اسپم استفاده شوند.

۳. کلاهبرداریهای مالی (Financial Fraud): باتنتها ممکن است به تنهایی یا با کمک بدافزارهای کلاهبرداری مالی مورد استفاده قرار گیرند تا به اطلاعات مالی شخصی دسترسی پیدا کنند و از حسابهای بانکی مهاجمان سوءاستفاده کنند.

۴. کلاهبرداریهای رمزارزها (Crypto Scams): باتنتها ممکن است در حملات مربوط به رمزارزها و ارزهای دیجیتالی نقش داشته باشند. این شامل ارسال ایمیلها و پیامهای کلاهبرداری مرتبط با سرمایهگذاری در رمزارزها یا ICOها (پیشنهادات اولیه سکه) میشود.

۵. حملات به شبکههای مختلف: باتنتها ممکن است برای نفوذ به شبکهها و سیستمهای مختلف با استفاده از آسیبپذیریها یا کمک از بدافزارهای تروجانی استفاده شوند.

۶. استخراج اطلاعات شخصی (Personal Data Mining): باتنتها میتوانند به عنوان وسیلهای برای جمعآوری و استخراج اطلاعات شخصی مانند تاریخ تولد، شماره تلفن، آدرس و دیگر اطلاعات از شبکهها و وبسایتها استفاده شوند.

۷. حملات به زیرساختهای حیاتی (Critical Infrastructure Attacks): بعضی باتنتها به منظور تخریب زیرساختهای حیاتی مانند برق، آب، گاز و حملونقل مورد استفاده قرار میگیرند.

۸. سرقت اعتبارهای آنلاین (Credential Stuffing): باتنتها ممکن است از اطلاعات نامکاربری و رمزعبور دستگاههای آلوده برای حملات به حسابهای آنلاین افراد استفاده کنند.

به علت چندین کاربرد و اهداف مختلف باتنتها، تلاشهای مداوم از سوی تیمهای امنیتی و به روزرسانی مستمر سیستمها ضروری است تا از اثرات نامطلوب این نوع حملات جلوگیری شود.

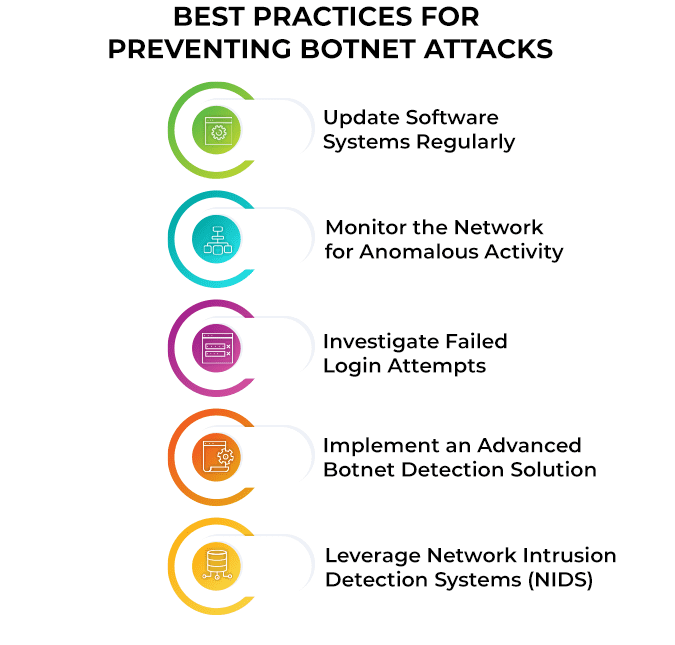

چگونه از خود در برابر Botnetsها محافظت کنیم؟

برای محافظت از خود در برابر شبکههای باتنت (Botnets) و جلوگیری از آلودگی دستگاهها به بدافزارها، اقدامات امنیتی زیر را میتوانید انجام دهید:

بهروزرسانی نرمافزارها: همیشه از آخرین نسخههای نرمافزارهای سیستمعامل، برنامهها و نرمافزارهای امنیتی خود استفاده کنید. بهروزرسانیها معمولاً بهبودهای امنیتی را در خود دارند.

نصب و فعالسازی آنتیویروس و آنتیمالوئر: از نرمافزارهای ضد ویروس و ضد بدافزار (مالوئر) استفاده کنید و آنها را بهروز نگه دارید.

پیکربندی دیواره آتش (Firewall): دیوارههای آتش (فایروالها) به شما کمک میکنند تا ترافیک ورودی و خروجی را کنترل کنید و تلاشهای نفوذ را کاهش دهید.

استفاده از VPN: اگر از شبکههای عمومی یا اینترنتهای عمومی استفاده میکنید، از شبکه خصوصی مجازی (VPN) استفاده کنید تا ارتباطهای شما رمزنگاری شده و ایمن باشند.

اطمینان از منبع دانلود: هنگام دانلود نرمافزارها یا فایلها، از منابع رسمی و معتبر استفاده کنید تا از دانلود فایلهای مخرب جلوگیری کنید.

اهمیت دادن به ایمنی ایمیلها: ایمیلها ممکن است وسیله انتقال بدافزارها یا پیامهای فریبنده باشند. همیشه لینکها و پیوستهای غیرمعتبر را باز نکنید.

استفاده از رمزهای قوی: برای حسابهای آنلاین خود از رمزهای قوی و مناسب استفاده کنید که شامل حروف کوچک و بزرگ، اعداد و نمادها باشند.

عدم اشتراکگذاری اطلاعات شخصی: اطلاعات شخصی و احتمالاً حساس خود را به طور عمومی در اینترنت به اشتراک نگذارید.

محافظت از دستگاههای اینترنت اشیا (IoT): دستگاههای متصل به اینترنت اشیا معمولاً آسیبپذیرتر هستند. مطمئن شوید که آنها دارای رمز عبور قوی و بهروز هستند.

بررسی دسترسیها: دسترسیهای بیش از حد به دستگاهها و سرویسهای خود را محدود کنید و فقط به افرادی دسترسی دهید که واقعاً به آن نیاز دارند.

آموزش به کودکان و خانواده: به کودکان و افراد خانواده خود درباره مخاطرات امنیتی اینترنت و اهمیت استفاده مسئولانه از دستگاهها آموزش دهید.

مراجعه به منابع امنیتی: از منابع امنیتی معتبر برای دانش و مشاوره در مورد امنیت اینترنتی استفاده کنید.

همچنین، به دلیل پیچیدگی و تغییرات مستمر در روشهای حملات باتنت، پیشنهاد میشود با متخصصان امنیتی مشورت کنید تا بهترین راهکارهای محافظتی را برای محیط خود پیادهسازی کنید.

چند ربات در یک botnet وجود دارد؟

تعداد رباتها یا دستگاههای مختلف در یک باتنت (Botnet) ممکن است بسیار متغیر باشد و به وسعت و قدرت باتنت بستگی دارد. باتنتها میتوانند از تعداد کمی تا میلیونها دستگاه تشکیل شوند. بعضی از باتنتها ممکن است تنها از چند دستگاه تا عدهای از دستگاهها تشکیل شده باشند، در حالی که باتنتهای بزرگتر میتوانند از صدها هزار یا حتی میلیونها دستگاه تشکیل شوند.

حجم و قدرت یک باتنت به عوامل مختلفی بستگی دارد از جمله:

- روش تزریق بدافزار: باتنتها معمولاً به دستگاهها با استفاده از بدافزارها یا کدهای مخرب نفوذ میکنند. تعداد بیشتری از دستگاهها آلوده شوند، توانایی بیشتری در حملات اجرایی را ایجاد میکند.

- روش توزیع باتنت: روشی که باتنتها از طریق آن به دستگاهها منتقل میشوند نیز میتواند تعداد آلوده شدهها را تحت تأثیر قرار دهد. باتنتها ممکن است از طریق ایمیلهای فریبنده، تبلیغات مخرب، سایتهای ویروسآلود و حتی بهروشهای انتقال دیگر به دستگاهها منتقل شوند.

- قدرت و سرعت دستگاهها: دستگاههایی با قدرت پردازش بالا و اتصال اینترنت پایدار، به باتنتها امکانات بیشتری در انجام حملات ارائه میدهند.

- مقصد حملات: باتنتها ممکن است برای حملات مختلفی مانند حملات DDoS، جمعآوری اطلاعات یا انجام عملیات مالی استفاده شوند. این مقصد حملات نیز تعیینکننده تعداد و نوع دستگاهها در باتنت میباشد.

در نهایت، تعداد رباتها یا دستگاهها در یک باتنت به ترکیب این عوامل بستگی دارد و ممکن است به شدت متغیر باشد.

ورود / ثبت نام

ورود / ثبت نام